Par défaut, le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) demande des certificats à partir du modèle "IPsec (Offline Request)". Ce modèle de certificat date de l'époque de Windows 2000 et ne peut pas être modifié. C'est pourquoi il est recommandé de modifier les paramètres par défaut et d'utiliser ses propres modèles de certificats, qui répondent aux exigences personnelles.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Configuration du modèle de certificat

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le protocole SCEP prend en charge trois types de certificats :

- EncryptionTemplate : certificat qui peut être utilisé uniquement pour le chiffrement des données, mais pas pour la signature. L'extension Key Usage de ce certificat comprend Key Encipherment (0x20).

- SignatureTemplate : certificat pouvant être utilisé uniquement pour signer des données, mais pas pour les crypter. L'extension Key Usage de ce certificat comprend Digital Signature (0x80).

- GeneralPurposeTemplate : certificat pouvant être utilisé aussi bien pour la signature que pour le chiffrement des données. L'extension Key Usage de ce certificat comprend le chiffrement de clé et la signature numérique (0xA0).

Cependant, les trois paramètres sont généralement définis sur la même valeur, de sorte que NDES ne peut utiliser qu'un seul modèle de certificat.

Le contenu du modèle de certificat peut être entièrement personnalisé. Par exemple, l'extension „ Extended Key Usage “ dépend de l'utilisation souhaitée. Souvent, on utilise ici „ Secure E-Mail “ ou „ Client Authentication “.

Microsoft utilise le terme "Enhanced Key Usage" (utilisation améliorée des clés), mais la désignation correcte selon le RFC 5280 est "Extended Key Usage"..

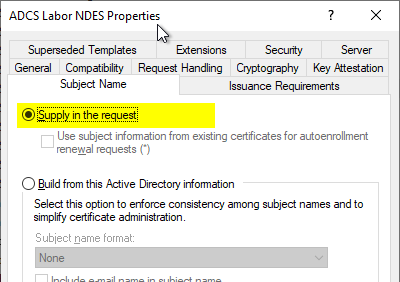

Dans l'onglet „ Subject Name “, il faut configurer le système de manière à ce que le demandeur fournisse son identité avec la demande de certificat. Pour NDES, cela est obligatoire, mais cela représente bien sûr un certain risque pour la sécurité, car l'autorité de détermination des identités est ainsi transférée aux utilisateurs demandeurs.

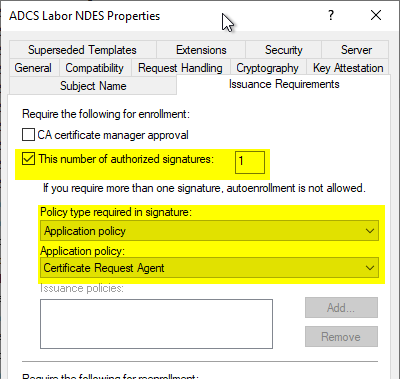

Il est recommandé de configurer dans l'onglet Issuance Requirements (Exigences d'émission) que les demandes de certificat nécessitent une signature autorisée avec la politique d'application „ Certificate Request Agent “ (Agent de demande de certificat). Les demandes de certificat sont signées par NDES avec le certificat Enrollment Agent (Agent d'inscription), ce qui permet de créer une barrière de sécurité supplémentaire : il n'est plus possible de demander un certificat sans passer par le serveur NDES.

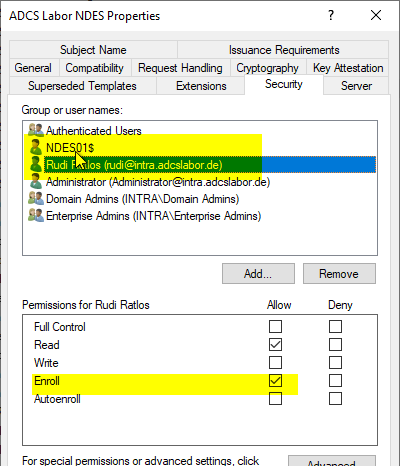

Dans l'onglet „ Sécurité “, veillez à ce que les entités suivantes obtiennent le droit d'inscription :

- Identité du pool d'applications SCEP sur le serveur NDES. Selon la configuration, il peut s'agir soit d'un compte de service, soit du compte ordinateur du serveur NDES. Les certificats sont demandés avec ce compte.

- Tout compte qui doit pouvoir demander des mots de passe à usage unique (OTP) au serveur NDES et qui accédera à l'application mscep_admin. NDES vérifie l'autorisation sur le modèle de certificat afin de déterminer l'autorisation de délivrer les OTP.

Configurer le serveur NDES pour utiliser le modèle de certificat

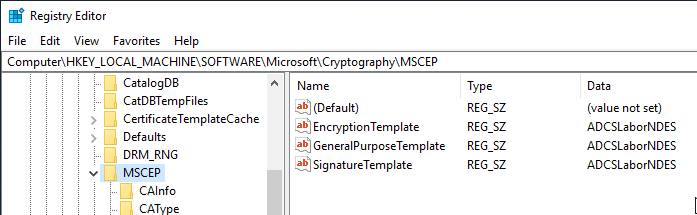

La configuration des modèles de certificats correspondants se trouve dans le registre du serveur NDES sous :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP

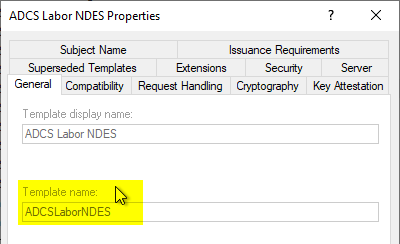

Il faut noter que le nom de l'objet LDAP du modèle de certificat est inscrit, c'est-à-dire le nom sans les espaces.

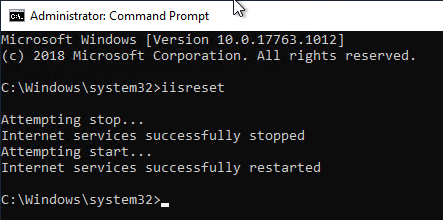

La configuration est appliquée à l'aide de la commande iisreset sur le serveur NDES.

iisreset

Liens complémentaires :

- Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)

- Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)

Sources externes

- Syntaxe Certreq.exe (Microsoft)

- Le protocole SCEP (Simple Certificate Enrollment Protocol) n'authentifie pas strictement les demandes de certificat (Université Carnegie Mellon)

Les commentaires sont fermés.