Pour utiliser le Online Certificate Status Protocol (OCSP), il est nécessaire de configurer un modèle de certificat correspondant.

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

Configuration du modèle de certificat

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

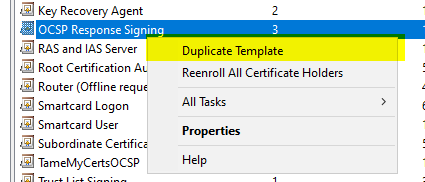

Les services de certificats Active Directory fournissent les Modèle de certificat standard "OCSP Response Signing", qui devrait être utilisé comme base de départ pour un nouveau modèle de certificat.

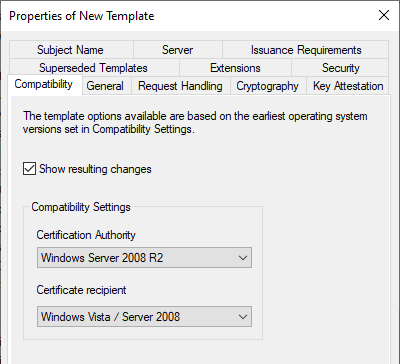

Fiche "Compatibilité

La prise en charge de l'OCSP a été introduite avec Windows Vista et Windows Server 2008. Étant donné que l'OCSP requiert certains paramètres particuliers, le modèle de certificat par défaut pour l'OCSP est en principe un modèle de certificat version 3.

Les paramètres de compatibilité peuvent donc être repris tels quels.

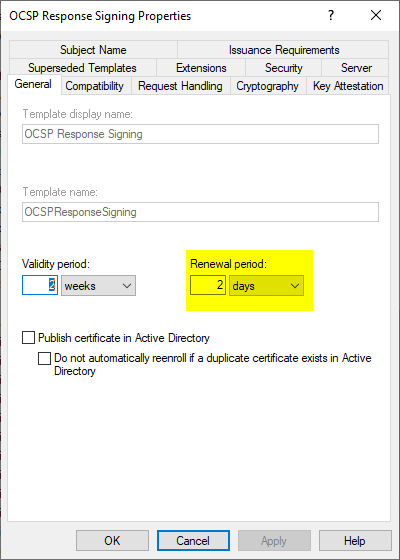

Fiche "Général

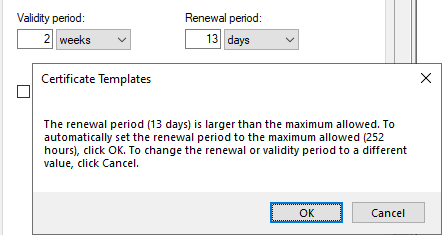

Par défaut, deux semaines sont configurées pour la période de validité ("Validity Period") et deux jours pour la période de renouvellement ("Renewal Period").

Comme les certificats de signature de réponse OCSP ne peuvent pas être révoqués, une période de validité aussi courte que possible est très utile.

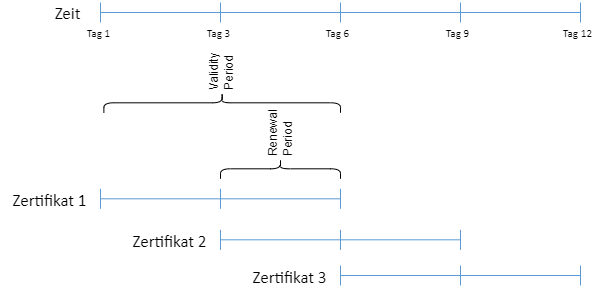

La demande et le renouvellement des certificats de signature de réponse OCSP ne se font pas par auto-enrollment, mais directement par le répondeur en ligne. Celui-ci évalue le réglage pour le renouvellement du certificat et renouvelle le certificat en fonction des réglages.

Afin d'obtenir la plus grande résilience possible en cas de défaillance de l'autorité de certification, il convient d'appliquer une logique similaire à celle du chevauchement des listes de révocation, c'est-à-dire que l'objectif devrait être de parvenir à un renouvellement du certificat le plus tôt possible. Si cela n'est pas possible, le certificat actuel peut ainsi être utilisé le plus longtemps possible.

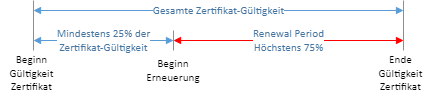

Il faut noter que, contrairement à l'auto-enrollment, il n'y a pas de la règle selon laquelle il faut d'abord dépasser 80% de validité du certificat s'applique. Cependant, la boîte de dialogue de configuration des modèles de certificats n'autorise pas les périodes de renouvellement supérieures à 75% de la validité du certificat.

Les rapports entre la validité des certificats et la période de renouvellement doivent être planifiés en conséquence.

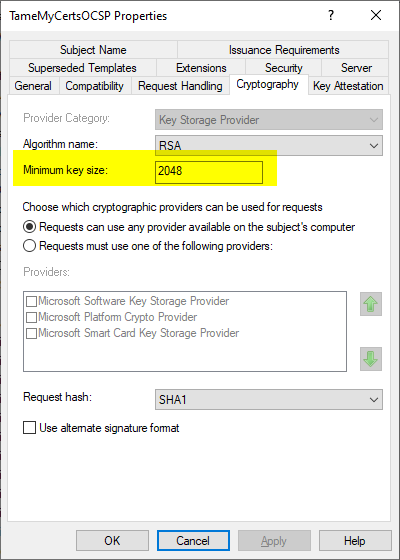

Fiche "Cryptographie

Comme il s'agit d'une Modèle de certificat dans la version 3 du schéma et que le répondeur en ligne ne soutient que ces derniers, seuls les Fournisseur de stockage de clés peuvent être utilisés.

Par défaut, la taille de la clé est configurée à 2048 bits avec une clé RSA. Entre-temps, il est conseillé de l'augmenter à 3072 bits. Le site L'utilisation de courbes elliptiques est certes techniquement possibleMais il peut y avoir des problèmes de compatibilité.

Il peut être très utile, pour protéger le matériel clé, d'utiliser un Module de sécurité matériel (HSM) de l'utiliser. Il faut toutefois veiller ici à ce qu'il n'y ait pas de restrictions de l'espace de stockage (p. ex. en cas d'utilisation d'un SafeNet HSM) qui pourraient compromettre la disponibilité à une date ultérieure.

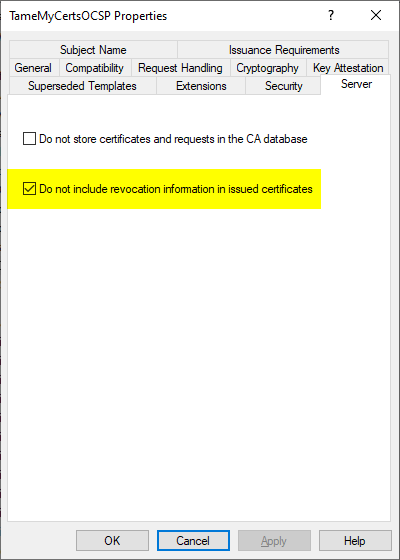

Fiche "Serveur

Comme les certificats de signature de réponse OCSP ne peuvent pas eux-mêmes contenir d'informations sur le statut de révocation, l'option "Do not include revocation information in issued certificates" doit être activée. Par défaut, c'est déjà le cas.

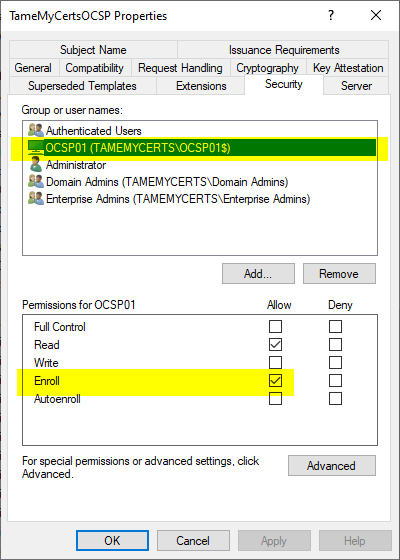

Fiche "Sécurité

Pour demander les certificats, les comptes informatiques des serveurs de répondeur en ligne doivent être marqués "Enroll" (Attention : pas "Autoenroll") doivent être autorisés. Cela peut se faire en inscrivant explicitement les comptes des ordinateurs ou en créant un groupe de sécurité.

Liens complémentaires :

- Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)

- Aperçu des possibilités de paramétrage pour les configurations de blocage du répondeur en ligne (OCSP)

- Principes de base : fournisseur de services cryptographiques (CSP) et fournisseur de stockage de clés (KSP)

- Liste des cas d'utilisation des certificats pour lesquels la compatibilité avec les clés basées sur des courbes elliptiques (ECC) est connue

- Planification de la validité des certificats et de la période de renouvellement des certificats d'entité finaux avec auto-enrollment

- Quelles sont les longueurs de clé à utiliser pour les autorités de certification et les certificats ?

Les commentaires sont fermés.