L'assurance du mécanisme d'authentification (AMA) offre la possibilité de lier l'adhésion à un groupe de sécurité à l'inscription avec un certificat de carte à puce contenant un identifiant d'objet (OID) spécifique.

Si l'utilisateur ne se connecte pas avec son certificat de carte à puce, mais avec son nom d'utilisateur et son mot de passe, il n'est pas non plus membre du groupe de sécurité.

Ci-dessous, nous décrivons comment générer un modèle de certificat à utiliser avec l'assurance du mécanisme d'authentification.

Conditions préalables

Avant de pouvoir créer le modèle de certificat, il faut définir un Object Identifier (OID) pour la politique d'émission. Celui-ci doit se trouver dans un espace de noms que l'on possède soi-même. L'(IANA) offre cette possibilité, enregistrer gratuitement un numéro d'entreprise privée (PEN) sous votre arborescence OIDqui peut être utilisé à cette fin

Création du modèle de certificat

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

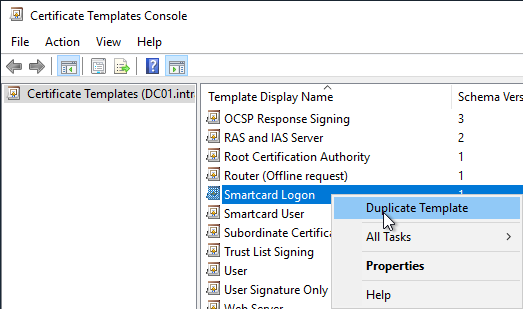

Le modèle de certificat est créé à l'aide de la console de gestion des modèles de certificats (certtmpl.msc).

Le certificat qui en résulte est en principe un certificat de connexion à une carte à puce. C'est pourquoi le modèle de certificat du même nom est utilisé comme base de départ. Il suffit de cliquer dessus avec le bouton droit de la souris et de sélectionner "Duplicate Template".

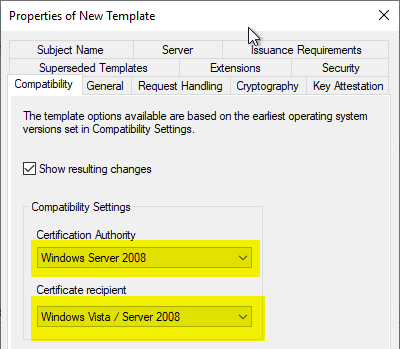

Au lieu du fournisseur de cryptographie par carte à puce de Microsoft Base, faut-il plutôt utiliser le fournisseur de cryptographie plus moderne ? Fournisseur de stockage de clés de cartes à puce Microsoft il convient de sélectionner dans l'onglet "Compatibilité" la compatibilité au moins avec Windows Server 2008 / Windows Vista (version 3 du modèle de certificat).

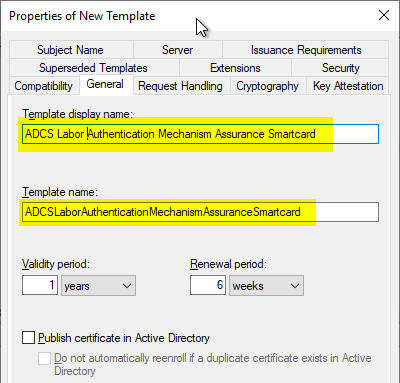

Un nom significatif est attribué dans l'onglet "Général".

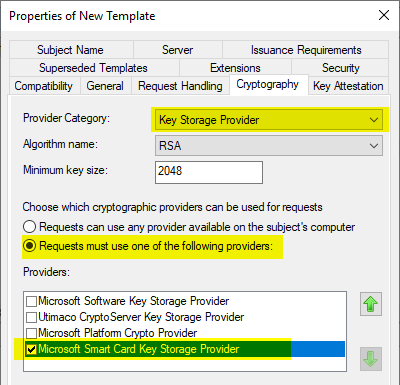

Dans l'onglet "Cryptography", la catégorie de fournisseur est modifiée en "Key Storage Provider". Ensuite, l'option "Requests must use one of the following providers" est sélectionnée et seul le fournisseur de clés est utilisé. Fournisseur de stockage de clés de cartes à puce Microsoft sélectionnés.

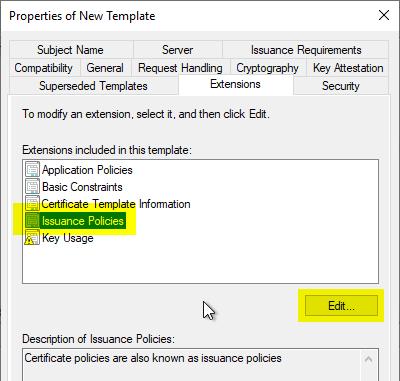

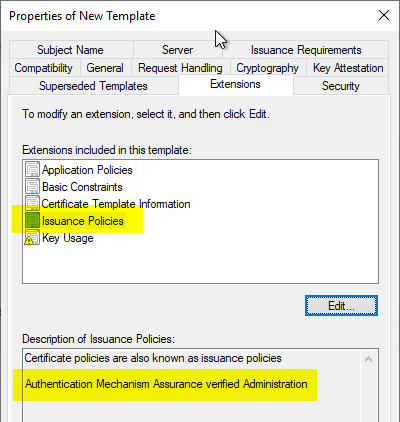

Dans l'onglet "Extensions", la section "Issuance Policies" est éditée en cliquant sur "Edit...".

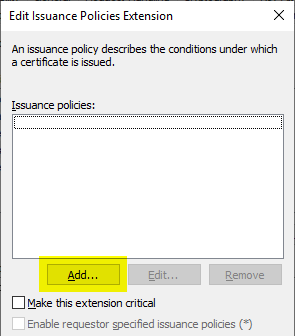

Avec "Add...", une Issuance Policy est ajoutée.

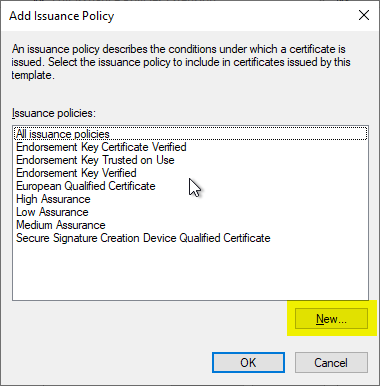

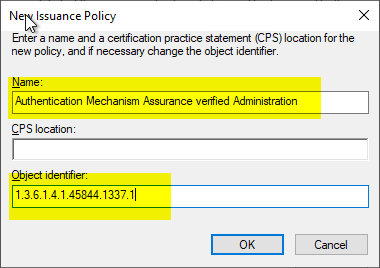

Dans le dialogue suivant, une nouvelle directive d'exposition est créée en cliquant sur "New...".

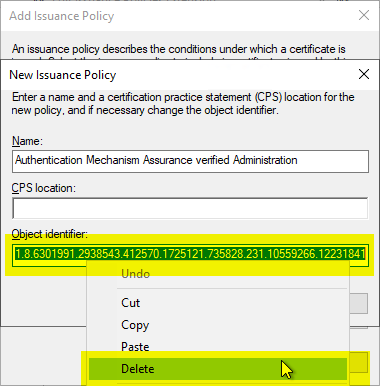

Un identifiant d'objet est automatiquement créé, mais il doit être supprimé car il se trouve dans la structure OID de Microsoft.

Au lieu de cela, il convient d'indiquer un identifiant d'objet propre. Un nom significatif est alors encore attribué à la directive d'exposition.

Le nom donné ici est enregistré dans le service de répertoire et répliqué sur tous les ordinateurs de la structure globale. Si, plus tard, un utilisateur consulte un certificat provenant de ce modèle, le nom saisi ici sera affiché dans la boîte de dialogue du certificat.

Les boîtes de dialogue peuvent maintenant être fermées avec "OK". De retour dans l'onglet "Extensions", le nom attribué devrait maintenant être affiché dans la section "Issuance Policies".

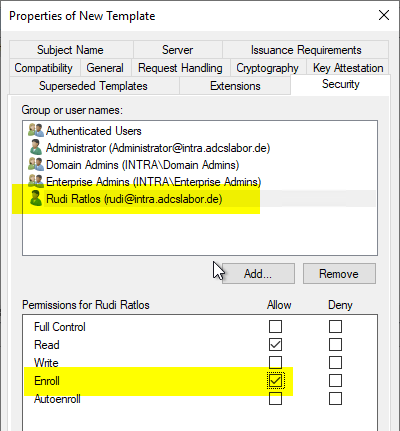

Dans l'onglet "Sécurité", les utilisateurs autorisés obtiennent le droit "Enroll".

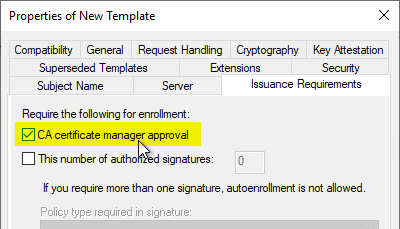

L'étape suivante n'est pas nécessaire mais recommandée : Dans l'onglet "Issuance Requirements", il convient de cocher la case "CA certificate manager approval", afin qu'une demande de certificat ne soit pas directement traitée par l'autorité de certification, mais doive d'abord être vérifiée par un gestionnaire de certificats.

Publier le modèle de certificat

Le modèle de certificat est maintenant prêt à être émis et peut être publié sur l'autorité de certification.

Avant de pouvoir utiliser l'assurance du mécanisme d'authentification, toutes les autres conditions doivent être remplies. Voir à ce sujet l'article "Utiliser l'assurance du mécanisme d'authentification (AMA) pour sécuriser la connexion des comptes administratifs„.

Les commentaires sont fermés.