Avec Windows Server 2008 R2 et Windows 7, une nouvelle fonction a été introduite pour la demande de certificats : Les Certificate Enrollment Web Services, qui sont représentés par deux rôles de serveur :

- Service web de la politique d'inscription des certificats (CEP)

- Services Web d'inscription aux certificats (CES)

Ci-dessous, nous décrivons l'arrière-pensée de ces rôles, leur fonctionnement ainsi que les scénarios d'utilisation possibles.

Demande de certificat classique via LDAP et RPC/DCOM (MS-WCCE)

Le fonctionnement de la demande de certificat classique via RPC/DCOM ou MS-WCCE est décrit dans cet article qui devrait être lu en premier pour comprendre les bases communes.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

En résumé, la demande de certificat classique se compose de deux étapes essentielles :

- Interroger Active Directory via le protocole LDAP pour obtenir des informations pertinentes pour la demande de certificat (modèles de certificats, et quelles autorités de certification les proposent pour la demande.

- Envoi de la demande de certificat via RPC/DCOM à l'autorité de certification compétente identifiée.

Cette méthode présente toutefois quelques inconvénients :

- Elle ne fonctionne que sur le réseau interne.

- Une connectivité de domaine est requise.

- Il est nécessaire d'être membre de la même structure globale Active Directiory, ou d'avoir une position de confiance, y compris la réplication des données pertinentes.

- Il est nécessaire d'exposer les ports réseau RPC/DCOM à tous les demandeurs, ce qui peut représenter un risque pour la sécurité.

- L'authentification auprès de l'autorité de certification doit se faire via Kerberos.

Demande de certificat via les Certificate Enrollment Web Services (MS-XCEP et MS-WSTEP)

Jusqu'à présent, la demande de certificats se faisait de manière classique via le Lightweight Directory Access Protocol (LDAP) et le Remote Procedure Call / Distributed Common Object Model (RPC/DCOM). Pour cela, il était nécessaire que les clients (toutes les entités demandant des certificats à une autorité de certification) se connectent à ces ports réseau dans le réseau interne.

Les Certificate Enrollment Web Services, qui se composent du Certificate Enrollment Policy Web Service (CEP) et du Certificate Enrollment Web Service (CES), permettent désormais de faire des demandes via une interface HTTPS.

Les deux protocoles utilisés MS-XCEP et MS-WSTEP sont alors réalisés en tant que services web avec le standard SOAP.

Cela permet de nouveaux scénarios d'utilisation, comme par exemple

- Demandeurs qui doivent demander ou renouveler des certificats via Internet.

- Les demandeurs qui se trouvent dans une autre structure globale avec laquelle il n'y a pas de relation de confiance.

- Demandeur dans une zone démilitarisée (DMZ).

- Demandeur sur le réseau interne, mais sans devoir exposer les ports RPC/DCOM de l'autorité de certification au réseau.

- Authentification avec nom d'utilisateur/mot de passe et certificat client en plus de Kerberos.

- La possibilité de s'authentifier pour le renouvellement d'un certificat avec le certificat précédent (Key based Renewal).

En outre, il est relativement facile de propres mises en œuvre de ces protocoles, ce qui rend possible d'autres cas d'application.

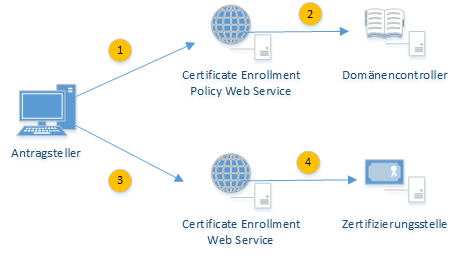

Étape 1 : Connexion du demandeur au CEP via HTTPS

Le demandeur se connecte au service Certificate Enrollment Policy via HTTPS. L'information sur l'endroit où celui-ci se trouve lui est communiquée par une stratégie de groupe via une Enrollment Policy.

Le demandeur s'authentifie auprès du CEP par l'une des trois méthodes suivantes :

- Nom d'utilisateur et mot de passe

- Kerberos

- Certificat client

Étape 2 : Connexion de la CEP à Active Directory via LDAP

Le CEP se charge de la requête LDAP par rapport à l'Active Directory à la place du client. Les informations suivantes sont demandées.

- Tous les pKICertificateTemplate Objets (modèles de certificats) dans la structure globale d'Active Directory.

- Tous les pKIEnrollmentService Objets (autorités de certification d'entreprise) dans la structure globale d'Active Directory.

- Tous les msPKI-Enterprise-Oid Objets (Object Identifier) dans la structure globale d'Active Directory.

Toutes ces informations sont stockées dans la partition de configuration de la structure globale d'Active Directory.

Les objets pKICertificateTemplate et msPKI-Enterprise-OID permettent de déterminer si le demandeur est autorisé à faire une demande ("Enroll") et si une demande automatique doit être effectuée ("Auto-Enroll"). Les paramètres par défaut pour la demande de certificat sont également déterminés.

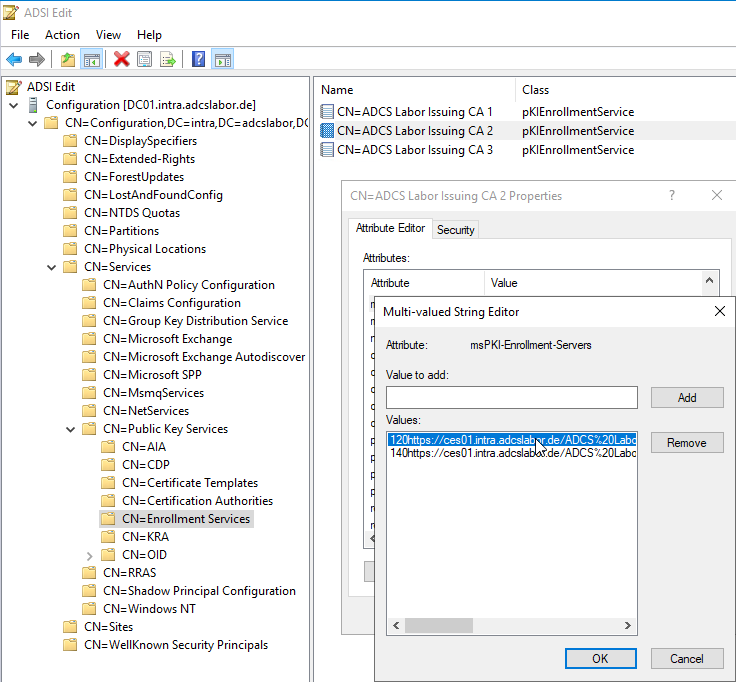

Les objets pKIEnrollmentService permettent de déterminer les autorités de certification qui proposent les modèles de certificats à demander, ainsi que le Certificate Enrollment Web Services permettant d'accéder à l'autorité de certification. Pour ce faire, les attributs certificateTemplates ainsi que Serveur d'enrôlement msPKI évalués.

Étape 3 : Connexion du demandeur au CES via HTTPS

Dans la troisième étape, une paire de clés et une demande de certificat sont générées à l'aide des informations demandées, puis envoyées au serveur CES compétent via HTTPS.

Le demandeur s'authentifie à nouveau auprès du CES par l'une des trois méthodes suivantes :

- Nom d'utilisateur et mot de passe

- Kerberos

- Certificat client

Étape 4 : Connexion du CES à l'autorité de certification via RPC/DCOM

Le CES imprègne alors l'utilisateur connecté et effectue la demande de certificat via RPC/DCOM dans son contexte de sécurité.

L'autorité de certification peut identifier l'utilisateur sur la base de l'authentification impersonnelle Kerberos et applique avec son module Policy les paramètres prédéfinis dans le modèle de certificat correspondant.

Une fois le certificat émis, le CES le renvoie au demandeur.

Liens complémentaires :

Sources externes

- Services web d'inscription aux certificats (Microsoft)

- [MS-XCEP] : Protocole de politique d'inscription des certificats X.509 | Microsoft Learn (Microsoft)

- [MS-WSTEP] : WS-Trust X.509v3 Extensions d'inscription par jeton | Microsoft Learn (Microsoft)

- GitHub - Sleepw4lker/TameMyCerts.WSTEP : Proxy d'auto-enregistrement de certificat utilisant le protocole MS-WSTEP (GitHub)

Les commentaires sont fermés.