La nécessité d'utiliser la cryptographie peut être résumée par l'idée de garantir une communication sûre en présence de tiers non fiables. Les objectifs de la cryptographie sont

- Empêcher que les données ne tombent entre des mains non autorisées (Garantir la confidentialité des données).

- Déterminer si les données ont été modifiées pendant le transport (garantir l'intégrité des données).

- Déterminer clairement la source des données (Garantir l'authenticité des données).

- En outre, les utilisateurs ou les ordinateurs peuvent s'authentifier à l'aide de la cryptographie.

Déjà dans l'Égypte ancienne, l'utilisation des hiéroglyphes permettait de garantir que les messages ne puissent être compris que par quelques personnes privilégiées. Les anciens Romains avaient également recours à un procédé cryptographique, connu aujourd'hui sous le nom de "cryptage de César", pour protéger les messages militaires secrets de l'accès de personnes non autorisées. Pendant la Seconde Guerre mondiale, la machine de cryptage "Enigma" a acquis une célébrité douteuse avant d'être vaincue par les forces alliées.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Bases de la cryptographie moderne

Dans la cryptographie moderne, deux procédés sont utilisés pour atteindre les objectifs mentionnés précédemment : Le cryptage et la signature. Toutes deux sont présentées ci-dessous.

Cryptage numérique

Le cryptage numérique assure la confidentialité des données. Il consiste à introduire un texte en clair combiné à une clé mathématique dans une fonction cryptographique afin de générer un texte chiffré. Le cryptage numérique connaît deux méthodes : la méthode symétrique et la méthode asymétrique.

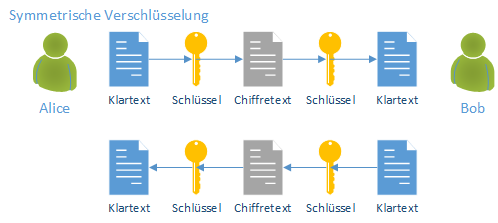

Chiffrement symétrique

Dans le cas du cryptage symétrique, la même clé est utilisée pour le cryptage et le décryptage. En conséquence, la clé doit être communiquée au préalable au partenaire de communication par un moyen de transmission sécurisé afin qu'il puisse décrypter les données cryptées ou envoyer des données cryptées.

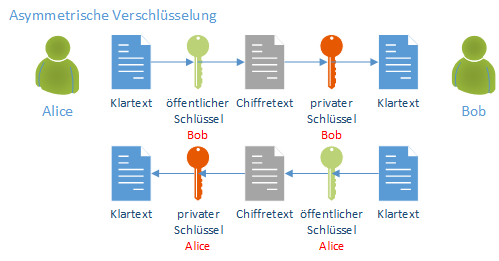

Chiffrement asymétrique

Dans le cas du cryptage asymétrique, chaque partenaire de communication dispose de deux clés (une paire de clés) qui sont utilisées pour la communication cryptée. Ce qui a été crypté avec l'une des deux clés ne peut être décrypté qu'avec l'autre clé. On distingue ici la clé privée et la clé publique : les deux clés ont une structure techniquement identique, mais la clé privée doit être gardée sous clé par son propriétaire. La clé publique est remise aux partenaires de communication. Ils peuvent alors utiliser cette clé pour crypter des données qui ne peuvent être décryptées que par le détenteur de la clé privée.

Chiffrement hybride

L'inconvénient du cryptage asymétrique est qu'il nécessite beaucoup plus de capacité de calcul que le cryptage symétrique. En fonction de l'algorithme utilisé, la différence de vitesse est de 1 à 5000 par rapport au cryptage symétrique. C'est pourquoi la cryptographie moderne utilise souvent les deux méthodes en combinaison afin de combiner leurs avantages. On parle alors d'un procédé de cryptage hybride. Le cryptage des données transportées est effectué à l'aide d'un procédé symétrique, un procédé asymétrique est utilisé pour crypter la clé symétrique ou pour la communiquer aux partenaires de communication (échange de clés, en anglais Key Exchange).

Signature numérique

La signature numérique garantit l'authenticité et l'intégrité des données. Ce processus s'effectue selon le schéma suivant :

- On utilise une fonction mathématique à usage unique (algorithme de hachage) qui génère une somme de contrôle de longueur fixe sur les données, qui changerait si les données étaient modifiées, et qui ne permet pas de remonter aux données (d'où le nom de "fonction à usage unique").

- La somme de contrôle est chiffrée à l'aide de la clé privée de l'entité signataire. Les autres participants peuvent décrypter la signature à l'aide de la clé publique de l'entité.

- Le destinataire des données crée alors une somme de contrôle des données à l'aide du même procédé de hachage et la compare à la somme de contrôle signée jointe aux données. Si le contenu des données a été modifié pendant le transport, les deux sommes de contrôle sont différentes. De cette manière, une manipulation peut être détectée.

Étant donné que le détenteur de la clé privée devrait être le seul propriétaire de celle-ci, cela permet également d'identifier clairement la personne qui a émis la signature. On évite ainsi que quelqu'un puisse nier avoir émis la signature (non-répudiation). Une procédure de hachage génère une somme de contrôle mathématique (valeur de hachage, empreinte digitale, (message) digest) à partir d'un texte en clair, selon un algorithme choisi. Il est techniquement possible, mais extrêmement improbable, qu'une procédure de hachage aboutisse à la même somme de contrôle pour deux textes en clair différents (collision). Certaines anciennes méthodes de hachage sont désormais considérées comme peu sûres, car elles permettent de provoquer des collisions de manière ciblée.

Certificats numériques

Les clés numériques présentent un inconvénient majeur : elles ne contiennent aucune méta-information (informations complémentaires à une information), comme le propriétaire ou l'utilisation prévue de la clé. Les certificats numériques sont des structures de données correspondantes qui résolvent ce problème :

Elles constituent la représentation électronique d'une personne, d'un ordinateur, d'un périphérique réseau ou d'un service et relient ainsi la clé correspondante à l'identité associée et à d'autres méta-informations. Elles sont généralement créées par une Autorité de certification (angl. Certification Authority, CA) signée.

Les certificats numériques sont basés sur la cryptographie asymétrique et contiennent donc une clé publique. Grâce à la clé (cryptée avec leur clé privée) Signature de l'autorité de certification, le certificat est protégé contre toute modification. Si l'on modifiait un détail du certificat, la signature serait modifiée et, en fin de compte, le certificat lui-même perdrait son statut de confiance.

Avant que l'autorité de certification ne signe un certificat, l'identité du demandeur doit être vérifiée et confirmée, ce qui peut se faire directement (audition personnelle du demandeur) ou indirectement (p. ex. saisie d'un identifiant et d'un mot de passe), ou encore être délégué à un tiers de confiance (un Autorité d'enregistrement, angl. Registration Authority, RA) peut être effectuée.

De tels détails diffèrent d'une autorité de certification à l'autre et sont, dans le meilleur des cas, réglés dans des documents juridiquement contraignants et consultables par les utilisateurs des autorités de certification (en anglais "Certificate Policy", CP et "Certificate Practice Statement", CPS).

Les commentaires sont fermés.