Supposons que l'on mette en œuvre le modèle de hiérarchisation administrative (Administrative Tiering Model) de Microsoft ou que l'on applique des mesures de durcissement comparables sur ses serveurs, cela aura des répercussions sur les composants NDES.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Autorisations nécessaires

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le compte de service sous lequel le service NDES est exploité (l'identité du pool d'applications IIS) nécessite les droits suivants pour fonctionner correctement :

À l'organisme de certification...

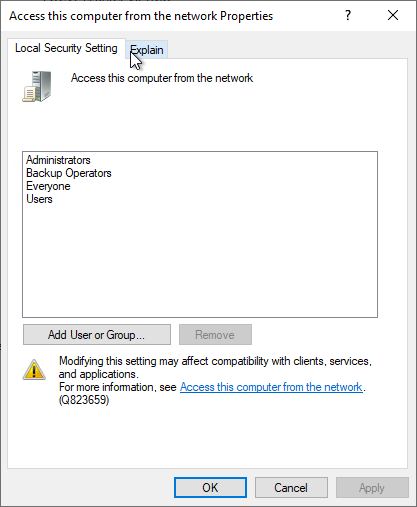

- Access this Computer over the Network (SeNetworkLogonRight) sur l'autorité de certification.

Sur le serveur NDES…

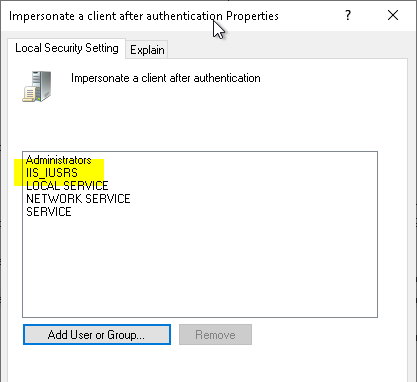

- Impersonate a Client after Authentication (SeImpersonatePrivilege, en français „ Prendre l'identité du client après authentification “).

- Connectez-vous en tant que tâche batch (SeBatchLogonRight, en français „ Se connecter en tant que tâche batch “) s'il s'agit d'un compte de domaine ou...

- Connectez-vous en tant que service (SeServiceLogonRight, en français „ Se connecter en tant que service “) s'il s'agit d'un compte de service géré par le groupe (gMSA).

Détails : SeNetworkLogonRight

Le compte de service NDES nécessite le droit seNetworkLogonRight sur l'ordinateur de l'autorité de certification. Dans les paramètres par défaut, cela est garanti par l'entrée „ Everyone “.

Si seNetworkLogonRight n'est pas attribué, le serveur NDES se comportera comme décrit dans l'article „Le service d'enregistrement des périphériques réseau (NDES) consigne le message d'erreur „ Le service d'enregistrement des périphériques réseau ne peut pas être démarré (0x80004005). Erreur non spécifiée “.““ décrit.

Détails : SeImpersonatePrivilege

Le privilège seImpersonatePrivilege doit être défini soit pour le compte de service NDES, soit pour le groupe IIS_IUSRS sur le serveur NDES. Dans la configuration standard, cela est assuré par l'entrée „ IIS_IUSRS “.

Si le privilège SeImpersonatePrivilege n'est pas attribué, le serveur NDES se comportera comme décrit dans l'article „La demande de certificats via le service d'enregistrement des périphériques réseau (NDES) échoue avec le code d'erreur HTTP 500.“ décrit.

Liens complémentaires :

- Installer le service d'enregistrement des périphériques réseau (NDES) sans les droits d'Enterprise Administrator

- Configurer le service d'enregistrement des périphériques réseau (NDES) pour qu'il fonctionne avec un compte de service gMSA (Group Managed Service Account)

Les commentaires sont fermés.