Pour le cryptage des messages électroniques, les entreprises utilisent généralement le Extensions de messages Internet sécurisés / polyvalents (S/MIME) et mettent à la disposition de leurs utilisateurs les certificats correspondants.

Un aspect important ici est que les clés privées des utilisateurs doivent être sécurisées de manière centralisée, contrairement aux certificats de signature qui sont par ailleurs le plus souvent utilisés. Les messages entrants sont cryptés pour une clé privée spécifique et ne peuvent être décryptées que par ce dernier. Il est donc impératif de disposer d'une sauvegarde de ces clés - y compris pour les Synchronisation sur les terminaux mobiles cela est indispensable. Pour cela, les Microsoft Active Directory Certificate Services offrent la fonction de Archivage des clés privées (angl. Private Key Archival).

Mais que se passe-t-il si l'archivage des clés privées n'a pas été mis en place et que les utilisateurs ont déjà demandé les certificats correspondants ?

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Heureusement, il est possible d'archiver les clés privées - même si cela demande un effort - même ultérieurement.

Les conditions préalables sont les suivantes

- Au moins un certificat d'agent de récupération de clés valide a été configuré sur l'autorité de certification correspondante.

- Les clés privées ont été exportées à partir des profils d'utilisateurs et sont disponibles sous forme de fichier PKCS#12 (PFX), y compris le mot de passe.

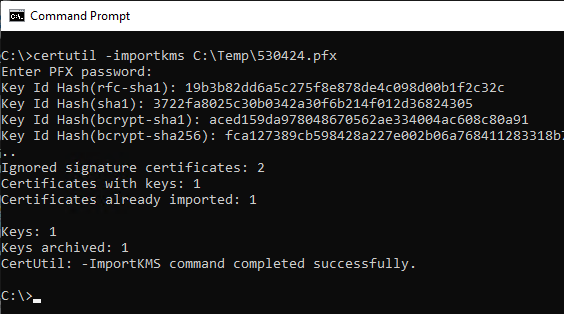

L'importation dans l'autorité de certification peut alors être effectuée à l'aide de la commande suivante :

certutil [-p {Passwort>] -importKMS {Dateiname-PFX}

Liens complémentaires :

Sources externes

- certutil (Microsoft Corporation)