Il est souvent possible de trouver des problèmes d'infrastructure de clé publique dans le réseau sous-jacent - par exemple lorsqu'il manque une règle de pare-feu dans le réseau.

Il est donc utile d'être en mesure d'enregistrer le trafic réseau afin de pouvoir l'analyser. Il existe pour cela d'excellents outils comme Wireshark, Les systèmes d'exploitation des entreprises peuvent être installés sur des ordinateurs, mais ils nécessitent une installation sur le système concerné, ce qui ne peut et ne doit pas être fait facilement sur un système de production.

Heureusement, le système d'exploitation Windows Server possède un mécanisme intégré permettant d'enregistrer les paquets réseau. Les fichiers qui en résultent ne sont toutefois pas compatibles avec Wireshark. L'outil propre à Microsoft, Message Analyzer, a été retiré le 25.11.2019 et les liens de téléchargement supprimés.

C'est pourquoi nous décrivons ci-après comment générer un tel enregistrement et le convertir ensuite dans un format compatible avec Wireshark, afin de pouvoir analyser l'enregistrement à distance du serveur concerné.

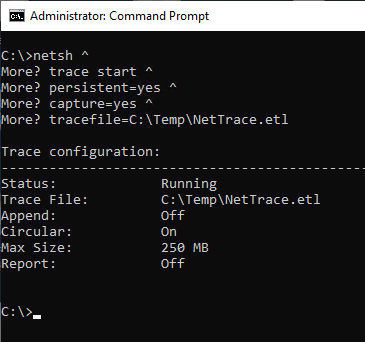

Sur le système PKI concerné, un enregistrement de paquets est lancé en tant qu'administrateur avec la commande de ligne de commande suivante :

netsh trace start persistent=no report=no capture=yes [maxSize=1024] [ipv4.address={IP-Adresse-Quelle-oder-Ziel}] tracefile={Pfad-zur-Aufgabedatei}.etl

Si le paramètre „tracefile“ n'est pas indiqué, un fichier est automatiquement créé dans le répertoire Temp de l'utilisateur.

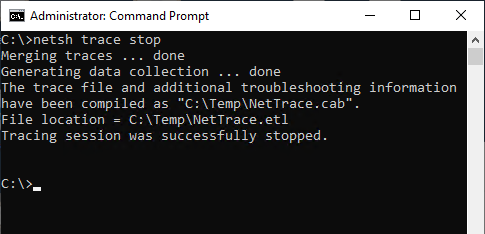

Après un bref temps d'attente, on peut commencer à reproduire l'erreur. Si cela s'est terminé avec succès, l'enregistrement peut être arrêté avec la commande de ligne de commande suivante :

netsh trace stop

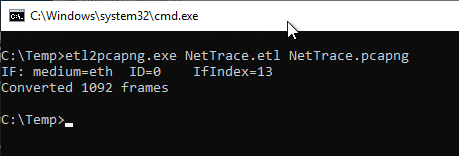

Le fichier généré peut maintenant être utilisé soit sur le même système, soit sur un autre avec le programme gratuit Microsoft etl2pcapng être converti en un format compatible avec Wireshark.

etl2pcapng {ETL-Datei}.etl {PCAPNG-Datei}.pcapng

Le fichier .pcapng généré à cette étape peut maintenant être ouvert et évalué avec Wireshark.

Filtrage des données enregistrées

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

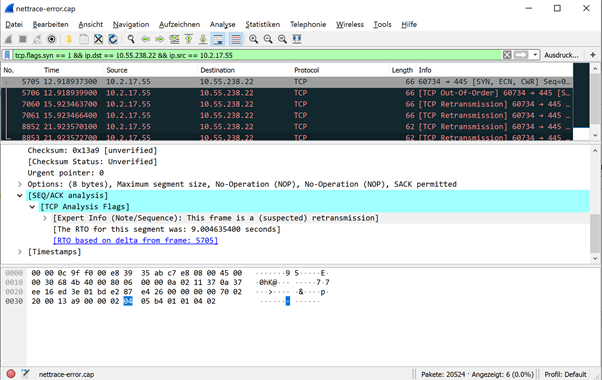

Dans le cas où un pare-feu réseau rejette silencieusement les paquets de données sortants, un filtre correspondant pourrait par exemple se présenter comme suit :

| Action | Syntaxe |

|---|---|

| Afficher uniquement le trafic d'un système source spécifique | ip.src == {adresseIP-du-source} |

| Afficher uniquement le trafic vers un système cible spécifique | ip.dst == {adresseIP-du-source} |

| Afficher uniquement les connexions TCP initiées | tcp.flags.syn == 1 |

exemple :

tcp.flags.syn == 1 && ip.dst == {IP-Adresse-des-Zielsystems} && ip.src == {IP-Adresse-des-Quellsystems}

Si le filtre est appliqué au fichier .pcapng, le cas décrit précédemment, à savoir qu'un pare-feu réseau rejette silencieusement les paquets sortants, se présenterait par exemple comme suit (des paquets avec un drapeau SYN activé apparaissent à plusieurs reprises, Wireshark soupçonne une retransmission) :

Liens complémentaires

Sources externes

- microsoft/etl2pcapng (GitHub)

- Utiliser Netsh pour gérer les traces - Win32 apps | Microsoft Learn (Microsoft)

- Pas de Wireshark ? Pas de TCPDump ? Pas de problème ! (SANS ISC InfoSec Forums)

- Vous souhaitez donc utiliser Wireshark pour lire la sortie de trace netsh .etl ? (Microsoft TechNet Blogs, lien vers les archives)

- Blog de Microsoft Message Analyzer (Microsoft)

Les commentaires sont fermés.