Supposons le scénario suivant :

- Es ist ein Onlineresponder (OCSP) im Netzwerk eingerichtet.

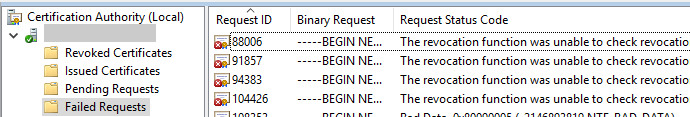

- Die Zertifizierungsstellen melden in unregelmäßigen Abständen, dass Zertifikatanforderungen für die OCSP-Antwortsignaturzertifikate mit folgender Fehlermeldung fehlschlagen:

The revocation function was unable to check revocation for the certificate. 0x80092012 (-2146885614 CRYPT_E_NO_REVOCATION_CHECK).

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

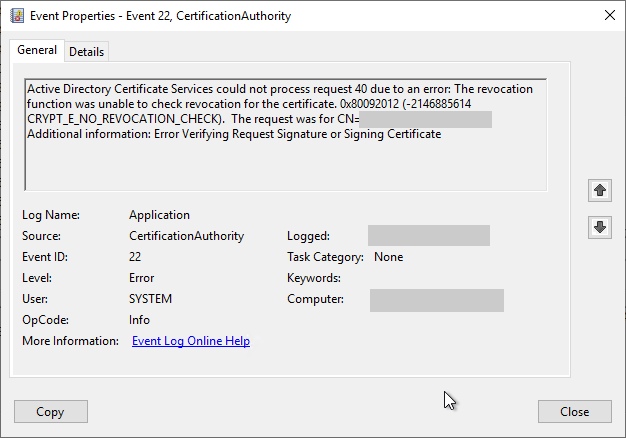

Die Zertifizierungsstellen protokollieren hierzu das Événement avec ID 22 de la source Microsoft-Windows-CertificationAuthority mit identischer Fehlermeldung.

Active Directory Certificate Services could not process request 40 due to an error: The revocation function was unable to check revocation for the certificate. 0x80092012 (-2146885614 CRYPT_E_NO_REVOCATION_CHECK). The request was for CN=web01.intra.adcslabor.de. Additional information: Error Verifying Request Signature or Signing Certificate

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

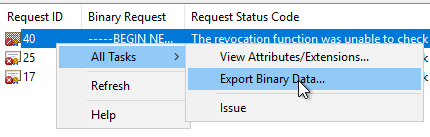

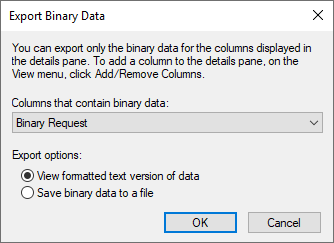

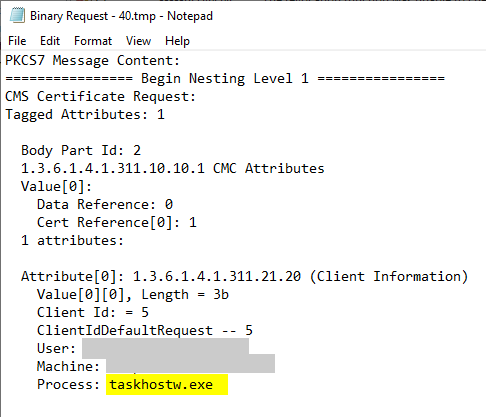

Um der Ursache auf den Grund zu gehen, inspizieren wir die fehlgeschlagene Zertifikatanforderung.

Zunächst fällt auf, dass es sich im eine PKCS#7 Zertifikatanforderung handelt, und dass sie vom Prozess „taskhostw.exe“ (dem Taskplaner) gestellt wurde. Dies ist üblicherweise ein Zeichen, dass der Autoenrollment Prozess die Zertifikatanforderung gestellt hat. Eigentlich sollte der Onlineresponder (ocspsvc.exe) die Zertifikatanforderung im PKCS#10 Format stellen.

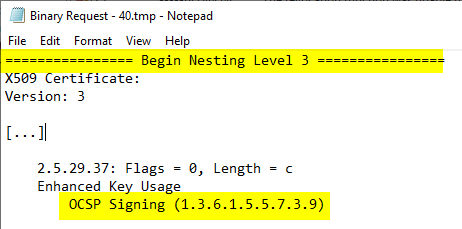

Eine weitere Sichtung der Zertifikatanforderung ergibt, dass sie (deshalb PKCS#7) mit dem vorigen OCSP-Antwortsignatur-Zertifikat signiert wurde.

Dies ist der Grund für die Fehlermeldung, dass der Sperrstatus nicht überprüft werden kann. OCSP-Antwortsignaturzertifikate verfügen gemäß RFC 6960 über keine Sperrinformationen.

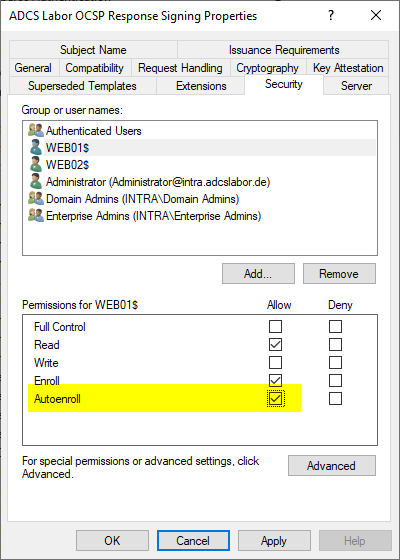

Der Fehler liegt also darin begründet, dass die Autoenrollment Berechtigung auf der Zertifikatvorlage für die OCSP Antwortsignatur vergeben wurde.

Der Autoenrollment Prozess setzt somit manchmal vor dem Onlineresponder-Prozess ein, und versucht, das Zertifikat zu erneuern. Wenn der Onlineresponder-Prozess anschließend das Zertifikat erfolgreich erneuert, hat der Autoenrollment Prozess nichts zu tun, das erklärt das nur sporadische Auftreten.

Solution

Die Lösung ist denkbar einfach: Die Autoenrollment Berechtigung muss auf der Zertifikatvorlage für die OCSP-Antwortsignaturzertifikate entfernt werden.

OCSP-Antwortsignaturzertifikate brauchen keine Autoenrollment-Berechtigung, da der Onlineresponder-Prozess sich um die Beantragung und Erneuerung der Zertifikate kümmert. Dies ist insbesondere auch deshalb nötig, da durch den Onlineresponder-Prozess gestellte Zertifikatanforderung die „Authority Key Identifier“ Erweiterung beinhalten, um das für die Signatur des Zertifikate zu verwendende Zertifizierungsstellenzertifikat zu bestimmen (siehe Artikel „Die Beantragung eines bestimmten Signaturschlüssels auf einer Zertifizierungsstelle erlauben„. und hierzu Ereignis mit ID 128 der Quelle Microsoft-Windows-CertificationAuthority).

Liens complémentaires :

- Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

Les commentaires sont fermés.