Pour un test de fonctionnement ou lors d'une recherche d'erreur, il peut être utile de vérifier si la clé privée d'un certificat est utilisable. Si la clé est par exemple sécurisée par un module de sécurité matériel (HSM), il y a nettement plus de dépendances et de possibilités d'erreurs que pour une clé logicielle.

Identification du certificat

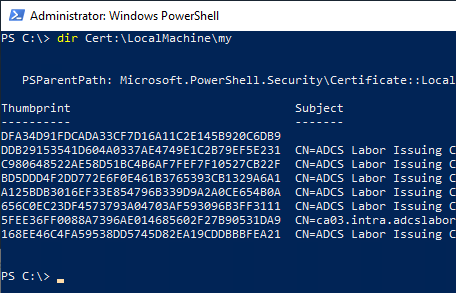

Il faut d'abord déterminer l'empreinte SHA1 (thumbprint) du certificat. Dans Windows PowerShell, cela est par exemple possible avec la commande suivante.

Pour les certificats informatiques

Get-ChildItem -Path Cert:\LocalMachine\My

Pour les certificats d'utilisateur :

Get-ChildItem -Path Cert:\CurrentUser\My

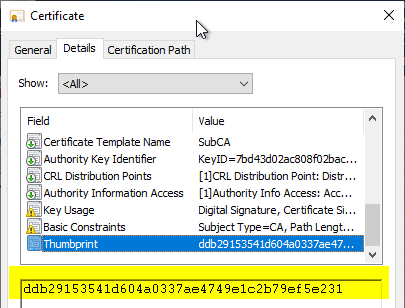

Dans la console de gestion des certificats du magasin de l'ordinateur (certlm.msc), cela peut se faire en sélectionnant le certificat et en passant à l'onglet „Détails“. L'information se trouve sous „Trhumbprint“.

Procéder à une vérification

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

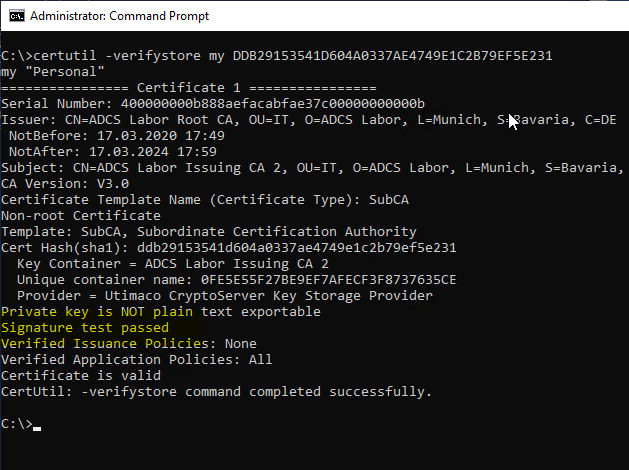

Ensuite, la vérification de la clé privée peut être effectuée à l'aide de la commande suivante.

Pour les certificats informatiques :

certutil -verifystore my {Thumbprint}

Pour les certificats d'utilisateur :

certutil -user -verifystore my {Thumbprint}

Il est nécessaire que l'utilisateur qui vérifie la clé privée soit autorisé à l'utiliser. Ce n'est pas le cas de tous les fabricants, notamment lorsqu'un module de sécurité matériel est utilisé. Un compte qui doit toujours avoir accès à la clé privée est le compte SYSTEM, car c'est sous son contexte de sécurité que le service d'autorité de certification est exécuté. La manière d'effectuer une vérification dans ce contexte est décrite dans la suite de l'article.

Effectuer une vérification (contexte SYSTEM)

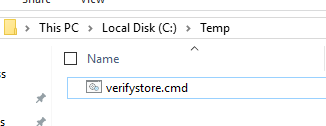

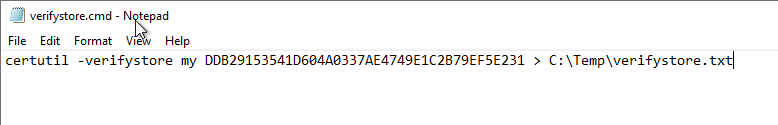

Pour effectuer la vérification dans le contexte SYSTEM, la création d'une tâche planifiée s'impose, car elle permet d'indiquer le compte sous lequel elle sera exécutée. Un fichier batch est d'abord créé, qui contient la commande de vérification.

Pour intercepter la sortie de la ligne de commande, celle-ci est redirigée vers un fichier texte.

certutil -verifystore my {Thumbprint} > {Pfad}\{Datei}.txt

Il faut absolument indiquer le chemin absolu, sinon le fichier texte sera enregistré dans C:\Windows\System32.

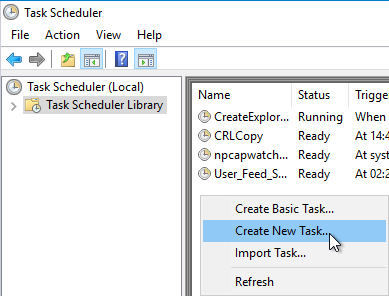

Une nouvelle tâche est ensuite créée à l'aide de la liste de tâches et .

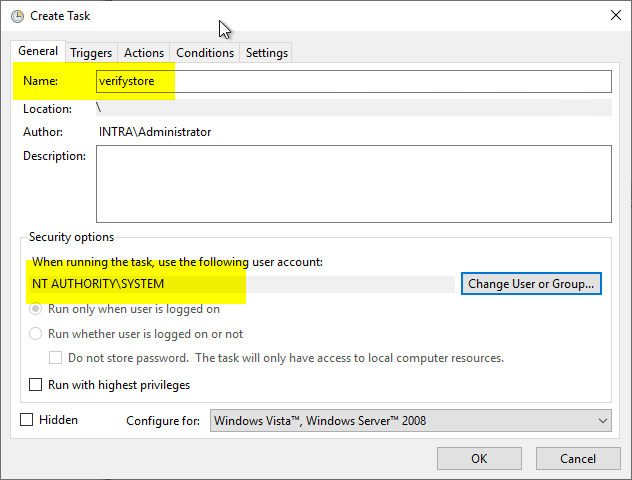

Dans l'onglet „General“, un nom significatif est attribué. L'identité est NT-AUTORITÄT\SYSTEM.

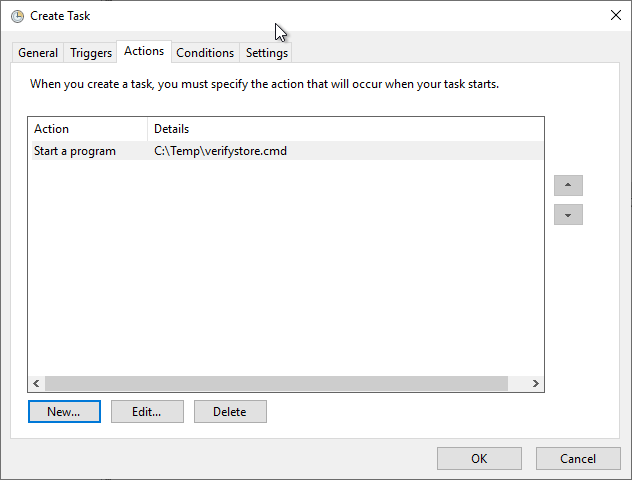

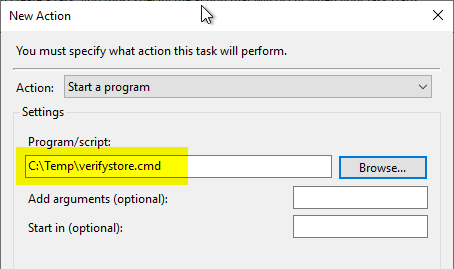

L'onglet „Triggers“ peut être ignoré, car la tâche est lancée manuellement. Dans l'onglet „Actions“, une nouvelle action „Start a program“ est créée et le chemin vers le fichier de script est indiqué.

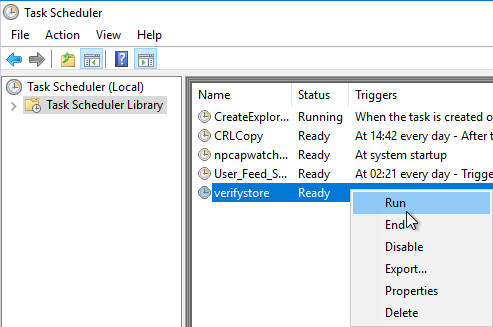

Ensuite, la tâche peut être lancée manuellement.

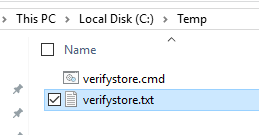

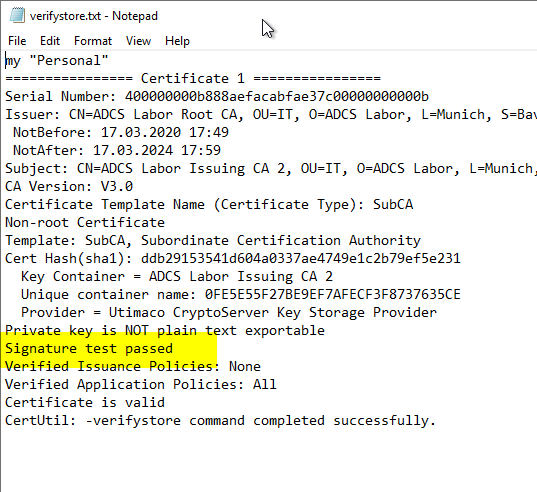

Un fichier texte devrait maintenant être créé, contenant le résultat de la vérification.

Les commentaires sont fermés.