L'assurance du mécanisme d'authentification (AMA) est une fonction qui doit garantir qu'un utilisateur n'est membre d'un groupe de sécurité que s'il s'est connecté avec une méthode d'authentification forte (c'est-à-dire une carte à puce). Si l'utilisateur se connecte à l'aide d'un nom d'utilisateur et d'un mot de passe, il ne peut pas accéder aux ressources demandées.

Conçu à l'origine pour l'accès aux serveurs de fichiers, l'AMA peut toutefois être utilisé (avec quelques restrictions) pour la connexion administrative. Ainsi, il serait par exemple envisageable qu'un utilisateur soit non privilégié s'il se connecte avec un nom d'utilisateur et un mot de passe, et qu'il dispose de droits administratifs s'il se connecte avec un certificat.

Restrictions

Cette approche est toutefois soumise à certaines restrictions qui doivent être prises en compte lors de sa mise en œuvre :

- Comme les groupes gérés par AMA doivent obligatoirement être universels, certains groupes (comme "Domain Admins") ne peuvent pas être sécurisés par AMA (BUILTIN\Administrators fonctionne et est utilisé dans cette démo).

- Fast Logon et Cached Logons doivent être désactivés sur les ordinateurs des administrateurs afin d'éviter les interactions.

- Il peut être nécessaire de modifier les certificats d'autorité de certification de l'ICP (Issuance Policies).

L'assurance du mécanisme d'authentification ne protège pas contre les vols d'identité tels que Pass-the-Hash et Pass-the-Ticket. Même lors d'une inscription par carte à puce, il existe des mots de passe hachés et des tickets Granting Tickets qui peuvent être dérobés avec les outils appropriés.

Conditions préalables

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Pour que le DMG puisse être utilisé, l'infrastructure doit remplir certaines conditions :

- Une autorité de certification émettrice intégrée à Active Directory doit être présente sur le réseau.

- Le certificat d'organisme de certification de l'organisme de certification qui l'a délivré doit être enregistré dans l'objet NTAuthCertificates de la structure globaleCe qui correspond certes au cas standard, mais qui a éventuellement été modifié pour des raisons de dureté.

- Dans le certificat d'autorité de certification de l'autorité de certification émettrice, soit la All Issuance Policy (politique d'émission) ou une Issuance Policy définie explicitement pour Authentication Mechanism Assurance.

- Un modèle de certificat pour les inscriptions par carte à puce doit être configuré et publié sur l'autorité de certification pour être émis.

- Les contrôleurs de domaine doivent disposent de certificats de contrôleur de domaine, qui peuvent traiter l'inscription par carte à puce.

- il faut disposer d'une carte à puce physique, ou mettre en place une carte à puce virtuelle.

Procédure

La mise en place de l'assurance du mécanisme d'authentification consiste à suivre les étapes suivantes :

- Configuration des stratégies de groupe pour les ordinateurs administratifs

- Préparation des autorités de certification pour l'assurance du mécanisme d'authentification

- Préparer les contrôleurs de domaine pour l'inscription par carte à puce

- Configurer le modèle de certificat pour la connexion avec l'assurance du mécanisme d'authentification

- Création du groupe géré par l'assurance du mécanisme d'authentification

- Relier le groupe de sécurité à la politique d'émission de l'assurance du mécanisme d'authentification

- Demander les certificats d'utilisateur

- Se connecter avec le certificat d'utilisateur

Configuration des stratégies de groupe pour les ordinateurs administratifs

Pour que l'assurance du mécanisme d'authentification puisse être utilisée sans erreur, une stratégie de groupe doit être appliquée aux ordinateurs administratifs, qui définit les paramètres suivants :

- Désactiver les identifiants mis en cache (Cached Credentials)

- Attendre le réseau pour se connecter (Fast Logon)

Par nature, l'assurance du mécanisme d'authentification n'est pas compatible avec les inscriptions en mémoire tampon, car le client ne peut pas distinguer si l'utilisateur s'est inscrit avec un mot de passe ou avec une carte à puce. Il pourrait donc y avoir des interactions indésirables, par exemple que l'adhésion au groupe protégé soit également appliquée lors d'une connexion avec mot de passe.

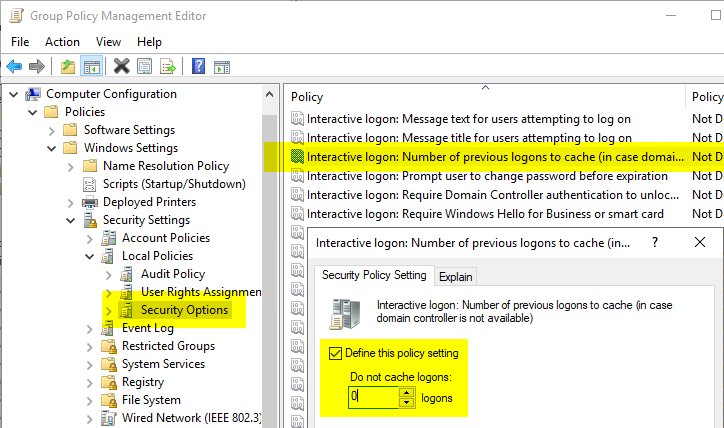

Dans la stratégie de groupe, on navigue vers "Computer Configuration" - "Policies" - "Windows Settings" - "Security Settings" - "Local Policies" - "Security Options". Le paramètre "Interactive Logon : Number of previous logins to cache (in case domain controller is not available)" est réglé sur "0" (donc pas de mise en cache).

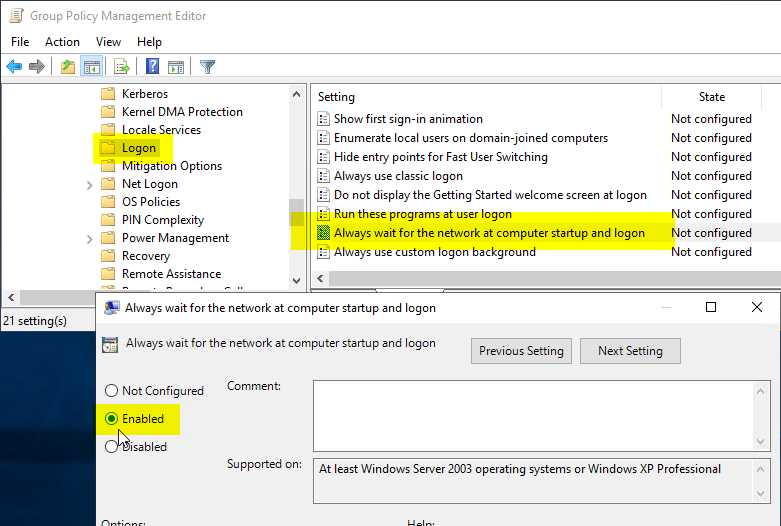

Ensuite, il faut naviguer vers "Computer Configuration" - "Policies" - "Administrative Templates" - "System" - "Logon" et activer le paramètre "Always wait for the network at computer startup and logon".

Préparation des autorités de certification pour l'assurance du mécanisme d'authentification

L'assurance du mécanisme d'authentification utilise des politiques d'émission (Issuance Policies). Pour cette raison, les autorités de certification qui émettent les certificats d'utilisateur doivent inclure dans leur certificat d'autorité de certification soit la politique d'émission joker (AnyPolicy, non recommandé), soit explicitement l'identifiant d'objet de la politique d'émission souhaitée. La manière d'y parvenir est décrite dans les articles suivants :

- Inclure la politique d'émission Wildcard (All Issuance Policies) dans un certificat d'autorité de certification

- Inclure une politique d'émission propre dans un certificat d'organisme de certification

En outre, les certificats d'autorité de certification doivent être déposés dans l'objet NTAuthCertificates de la structure globale d'Active Directory. La manière d'y parvenir est expliquée dans l'article "Modifier l'objet NTAuthCertificates dans Active Directory" décrit.

Préparer les contrôleurs de domaine pour l'inscription par carte à puce

Comme l'assurance du mécanisme d'authentification est basée sur la connexion par carte à puce, les mêmes conditions s'appliquent ici aux certificats de contrôleur de domaine. La manière de les configurer est décrite dans l'article "Modèles de certificats de contrôleur de domaine et inscription par carte à puce“ décrites.

Configurer le modèle de certificat pour la connexion avec l'assurance du mécanisme d'authentification

Pour les certificats des utilisateurs qui se connectent, il faut créer un modèle de certificat qui contient la politique d'émission souhaitée. La manière de configurer ce modèle est décrite dans l'article "Configurer un modèle de certificat pour Authentication Mechanism Assurance (AMA)" décrit

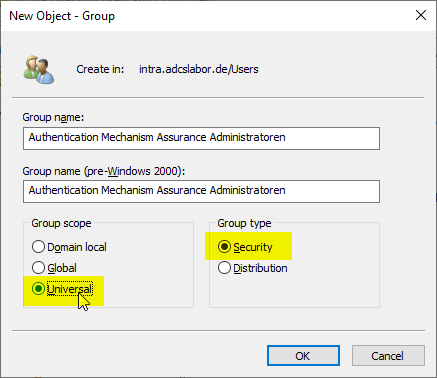

Création du groupe géré par l'assurance du mécanisme d'authentification

L'assurance du mécanisme d'authentification ne fonctionne qu'avec des groupes de sécurité universels. Il faut y penser lors de la création du groupe de sécurité ou transformer le groupe existant en un groupe universel.

Le fait que le groupe de sécurité doive être universel impose bien sûr quelques restrictions quant à son utilisation. Par exemple, il ne pourrait pas être membre du groupe Administrateurs du domaine. Par exemple, il serait possible d'être membre du groupe Administrateurs PRÉFÉRENTS au niveau du domaine.

Relier le groupe de sécurité à la politique d'émission de l'assurance du mécanisme d'authentification

Pour que l'appartenance à un groupe puisse être liée à l'inscription avec le certificat d'utilisateur, le groupe de sécurité doit être lié à la politique d'exposition. La manière d'y parvenir est expliquée dans l'article "Associer un groupe de sécurité universel à un identifiant d'objet (OID) dans le service d'annuaire Active Directory (Authentication Mechanism Assurance)" décrit.

Demander les certificats d'utilisateur

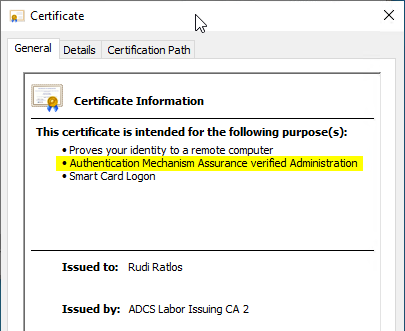

Ensuite, les certificats d'utilisateur peuvent être demandés. L'Issuance Policy définie est affichée dans le certificat.

Se connecter avec le certificat d'utilisateur

Les utilisateurs peuvent maintenant se connecter avec le certificat.

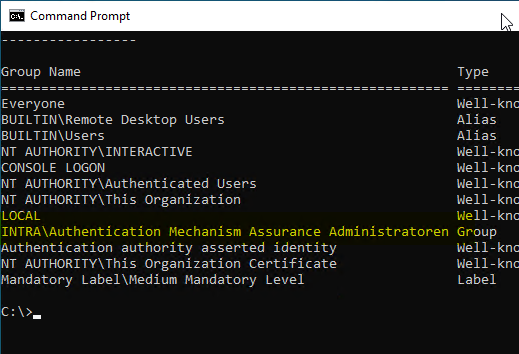

L'utilisateur est maintenant membre du groupe de sécurité géré par Authentication Mechanism Assurance.

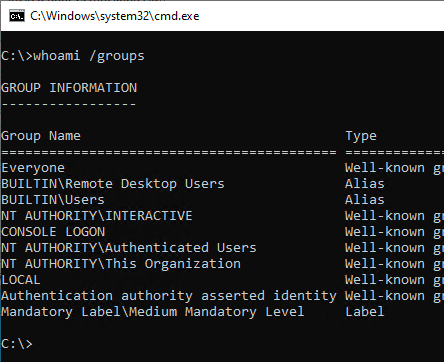

Pour comparer, les adhésions au groupe avec une connexion avec nom d'utilisateur et mot de passe. L'utilisateur n'est pas membre du groupe de sécurité :

Liens complémentaires :

- Configurer un modèle de certificat pour Authentication Mechanism Assurance (AMA)

- Associer un groupe de sécurité universel à un identifiant d'objet (OID) dans le service d'annuaire Active Directory (Authentication Mechanism Assurance)

Les commentaires sont fermés.