C'est généralement une bonne idée de garantir à tout moment la disponibilité des points de distribution des listes de blocage (CRL Distribution Point, CDP), des informations sur les autorités (Authority Information Access, AIA) et, le cas échéant, des répondeurs en ligne (Online Responder, OCSP).

L'accès aux informations de révocation est même plus critique que l'accès à l'autorité de certification elle-même. Si le statut de révocation d'un certificat ne peut pas être vérifié, il se peut (selon l'application) que le certificat ne soit pas considéré comme fiable et que le service informatique correspondant ne puisse pas être utilisé.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Il est parfois nécessaire qu'un certificat délivré par une autorité de certification soit retiré avant sa date d'expiration. Pour ce faire, une autorité de certification tient à jour une liste de révocation. Il s'agit d'un fichier signé avec une date d'expiration relativement courte, qui est utilisé en combinaison avec le certificat pour vérifier sa validité.

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

Pour pouvoir exploiter plusieurs serveurs à haute disponibilité derrière un seul nom DNS, il est nécessaire d'installer en amont des load balancers qui s'occupent de la répartition des demandes. Cela n'est pas toujours possible avec des load balancers matériels. Dans ce cas, l'équilibreur de charge logiciel, appelé Microsoft Network Load Balancing (NLB), qui est fourni avec le système d'exploitation Windows Server, peut être une option utile.

Inconvénients par rapport à un load balancer matériel

- Mauvaises performances en cas de charge élevée, car le traitement est effectué dans un logiciel.

- Pas de health probes possibles, c'est-à-dire que si, par exemple, tout le serveur n'est pas down, mais seulement le service, les clients courent à l'erreur.

- En mode unicast, aucune gestion des fonctions NLB n'est possible par les nœuds Custer eux-mêmes.

- Peut nécessiter Modifications de la configuration des serveurs participants et de l'infrastructure (par exemple lorsqu'ils sont virtualisés).

Installation

Avec Microsoft Network Load Balancing, les modes de fonctionnement suivants sont possibles :

- En mode monodiffusion, chaque carte réseau n'a plus que l'adresse MAC du réseau en grappe.

- En mode multicast (recommandé), chaque carte réseau a une adresse MAC supplémentaire pour le réseau en cluster.

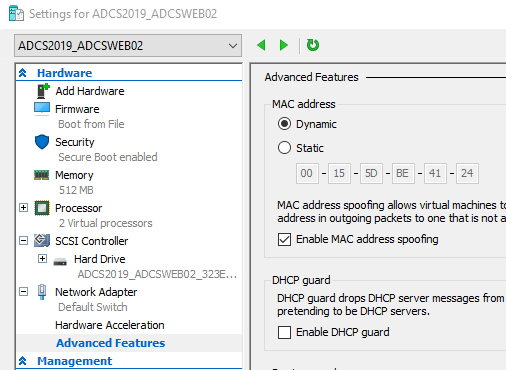

Si les nœuds de cluster se trouvent sur un serveur Microsoft Hyper-V, l'usurpation d'adresse MAC doit être autorisée dans les paramètres de la carte réseau de la machine virtuelle.

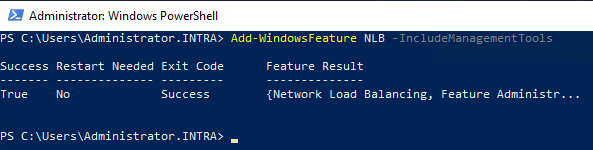

La fonction Network Load Balancing doit être installée sur chaque nœud de cluster. Cela peut se faire par exemple avec la commande Windows PowerShell suivante :

Add-WindowsFeature NLB -IncludeManagementTools

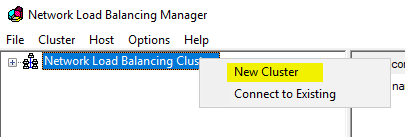

Le Network Load Balancing Manager peut ensuite être démarré à partir de l'un des nœuds de cluster.

Un nouveau cluster y est créé.

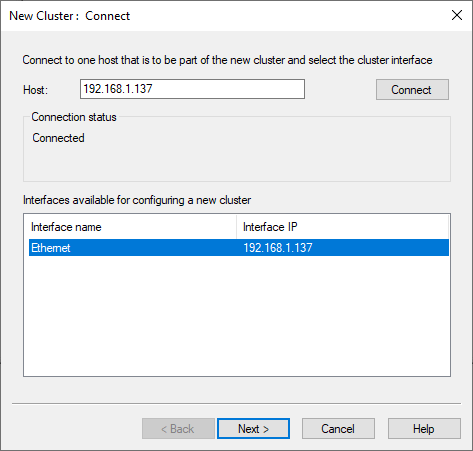

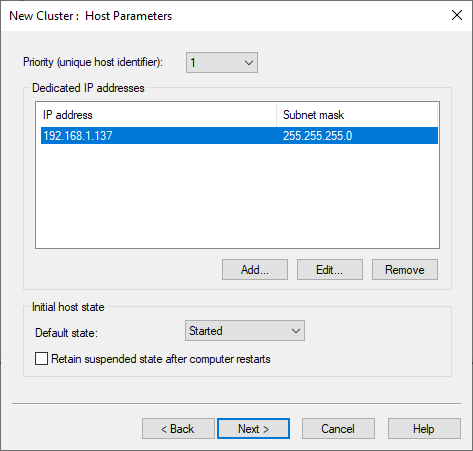

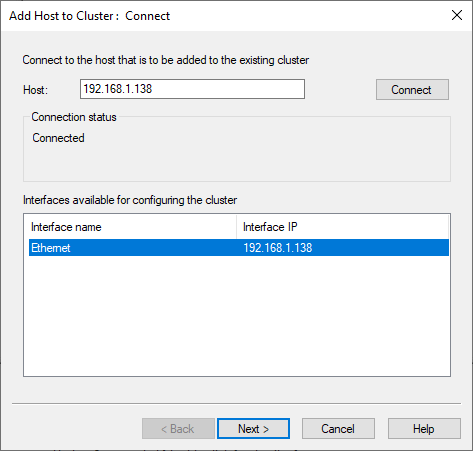

On entre l'adresse IP ou le nom d'hôte du premier nœud de cluster et on se connecte à lui.

La boîte de dialogue suivante peut être laissée avec les paramètres par défaut.

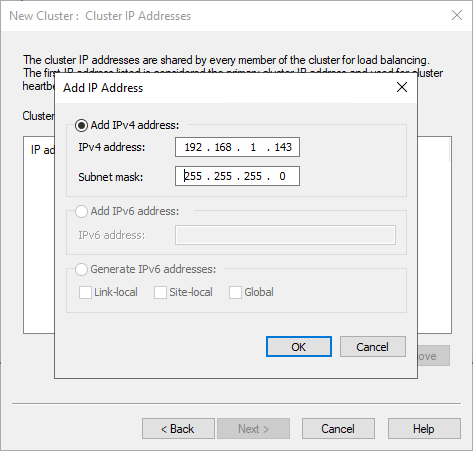

L'adresse IP du cluster est ensuite créée.

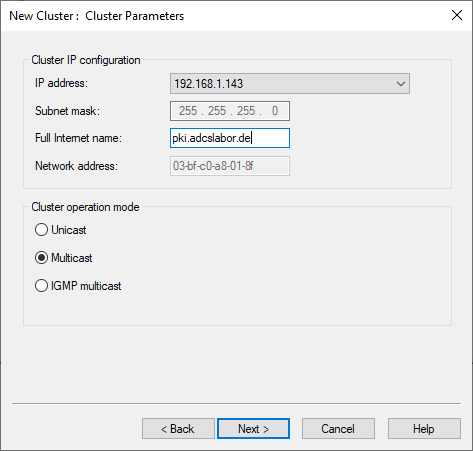

Ensuite, il faut encore donner un nom au cluster et choisir le mode de fonctionnement. Le choix du mode dépend des possibilités de l'infrastructure. Voir "Configurer l'infrastructure réseau pour supporter le mode de fonctionnement NLB" (Microsoft). Dans cet exemple, le mode multicast est utilisé.

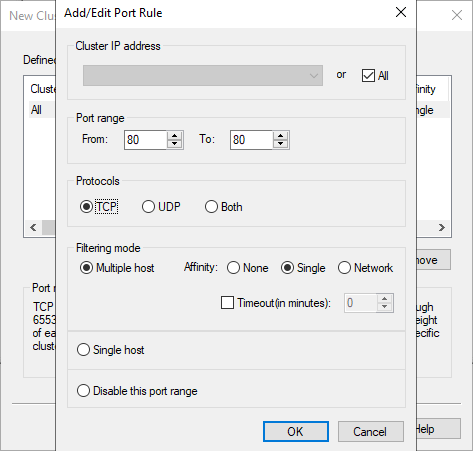

La boîte de dialogue suivante permet de limiter la plage de ports. Pour CDP, AIA et OCSP, il suffit de limiter la plage au port TCP 80.

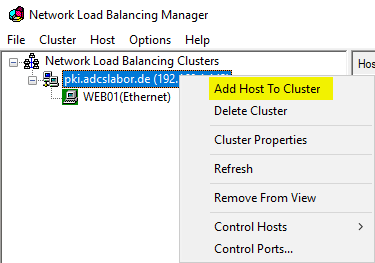

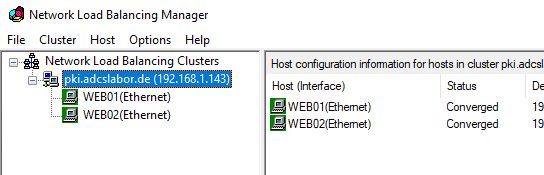

Enfin, les autres nœuds de cluster sont ajoutés.

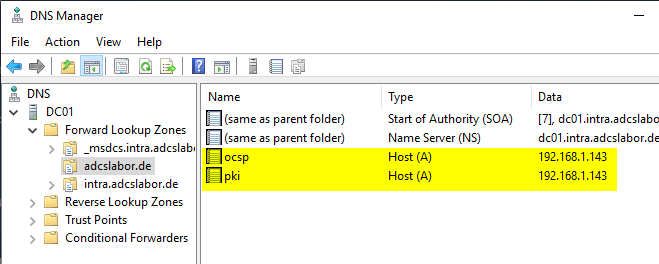

Attention : pour les services PKI, il faut encore créer une entrée correspondante dans le système de noms de domaine (DNS) qui pointe vers le groupement de clusters, ou adapter les entrées existantes en conséquence afin qu'elles pointent vers le groupement de clusters.

Liens complémentaires :

Sources externes

- Configurer l'infrastructure réseau pour supporter le mode de fonctionnement NLB (Microsoft)

- Équilibrage de charge du réseau (Microsoft)

- Microsoft Network Load Balancing Multicast and Unicast operation modes (1006580) (VMware)

- Sample Configuration - Network Load Balancing (NLB) Multicast Mode Configuration (1006558) (VMware)