Dans un monde moderne en réseau, la transmission confidentielle de messages dans l'environnement de l'entreprise est essentielle pour le succès commercial. Malgré leur Âge l'e-mail reste un élément incontournable de la communication d'entreprise moderne. Son utilisation a toutefois considérablement évolué au fil des décennies.

De nos jours, il est courant de pouvoir lire et écrire des e-mails professionnels sur des terminaux mobiles tels que les smartphones et les tablettes. Ces terminaux sont généralement connectés au moyen de Gestion des dispositifs mobiles (MDM) systèmes comme Microsoft Intune.

Pour le cryptage des messages électroniques, les entreprises utilisent généralement le Extensions de messages Internet sécurisés / polyvalents (S/MIME) et mettent à la disposition de leurs utilisateurs les certificats correspondants. Comment ces certificats peuvent-ils être installés de manière évolutive sur les terminaux des utilisateurs ?

Principes de base

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Le processus décrit ci-dessous utilise de manière excessive les concepts de base de l'infrastructure à clé publique (PKI). Pour le comprendre, le lecteur doit donc connaître les Principes de base des infrastructures à clés publiques (PKI) ont assimilé.

Les aspects les plus importants sont brièvement résumés ci-dessous :

La PKI est basée sur le concept de la cryptographie asymétrique. Il s'agit d'utiliser des paires de clés (appelées clés publiques et privées) qui appartiennent toujours l'une à l'autre. L'idée de base est que l'une des clés peut décrypter ce que l'autre a crypté.

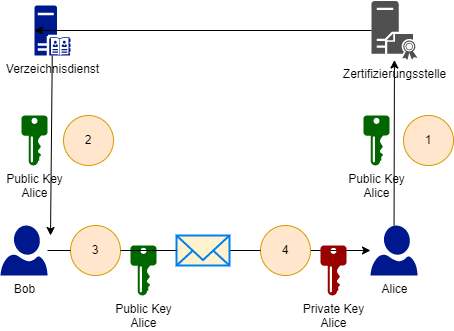

Fonctionnement de S/MIME

- Lors de l'émission du certificat S/MIME, l'autorité de certification a ajouté celui-ci (et donc la clé publique de l'utilisateur) à son objet utilisateur dans Active Directory. Cet attribut est transféré dans la liste d'adresses globale (GAL) de Microsoft Exchange (et/ou Office 365).

- L'expéditeur (Bob) demande maintenant le certificat S/MIME (la clé publique) du destinataire (Alice) dans la liste d'adresses globale.

- Au moyen de la clé publique du destinataire, l'expéditeur crypte le message et l'envoie ensuite au destinataire.

- Le destinataire du message est alors en mesure de décrypter le message à l'aide de sa clé privée.

Si des certificats S/MIME sont utilisés pour le cryptage de courriels, la même clé privée doit donc être disponible sur chaque terminal (contrairement aux certificats de signature purs).

Beaucoup de certificats et de clés en jeu

De nombreux certificats et paires de clés sont utilisés dans le processus suivant, c'est pourquoi l'aperçu suivant doit apporter un peu de clarté :

| Certificat/clé | Description |

|---|---|

| Certificat S/MIME (de l'utilisateur) | Permet à l'utilisateur de décrypter des e-mails cryptés. Ce certificat doit être apporté via Intune sur son terminal géré. |

| Certificat d'échange d'organismes de certification | Utilisé pour le cryptage de transport lors de l'archivage de la clé privée du certificat S/MIME. |

| Certificat d'agent de récupération de clés (Key Recovery Agent, KRA) | Utilisée pour l'archivage de la clé privée du certificat S/MIME dans la base de données de l'autorité de certification. Lors de l'archivage, la clé publique est utilisée, lors de la restauration, la clé privée. |

| Paire de clés (ou certificat) pour l'importation de certificats Intune (clé client) | Utilisé pour chiffrer les mots de passe des certificats S/MIME au format PKCS#12 avant le téléchargement vers Intune et pour les rechiffrer en vue de leur utilisation sur les terminaux gérés. Cela garantit qu'Intune n'a pas connaissance des mots de passe et n'a donc pas accès aux clés privées des certificats S/MIME des utilisateurs. |

| Clé de l'appareil (Device Key) | Une paire de clés qui permet au terminal géré d'obtenir et de décrypter des données cryptées. La clé publique est transmise à Intune lors de l'enregistrement de l'appareil dans Intune. |

Comment le certificat arrive-t-il sur le terminal mobile ?

Par la suite, le processus est décrit par un "Profil de certificat importé PKCS"de l'entreprise. Ce moyen doit garantir qu'Intune, et donc aussi ses exploitants, ne puissent pas prendre connaissance des clés privées des utilisateurs.

Actuellement, Intune semble être le seul système de gestion des appareils mobiles à offrir une protection adéquate contre lui-même. D'autres MDM, comme par exemple VMware Workspace One, connaissent tous les mots de passe des fichiers PKCS#12, selon le type de distribution.

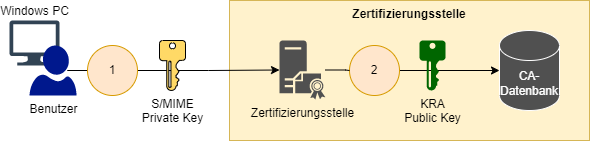

Demande de certificat S/MIME et archivage de la clé privée

La voie de la Archivage des clés privées est la manière "classique" prévue autrefois par Microsoft. Dans les environnements d'entreprise modernes, il n'est pas garanti que chaque utilisateur possède un ordinateur de bureau ordinaire avec une adhésion à Active Directory. Il peut donc y avoir des scénarios dans lesquels les clés privées pour les certificats S/MIME sont générées de manière centralisée. La procédure de mise à disposition dans Intune est toutefois en principe la même.

- L'utilisateur demande un certificat S/MIME à partir d'un ordinateur Windows. Généralement, cela se fait par Autoenrollment. Est-ce que la Archivage des clés privées est activée, la clé privée est transmise à l'autorité de certification lors de la demande de certificat (pour le cryptage de transport, le certificat d'échange d'autorités de certification de l'autorité de certification est utilisé).

- Après l'émission du certificat S/MIME, l'autorité de certification crypte maintenant la clé privée reçue de l'utilisateur avec un ou plusieurs certificats d'agent de récupération de clé (en anglais Key Recovery Agent), plus précisément avec leurs clés publiques.

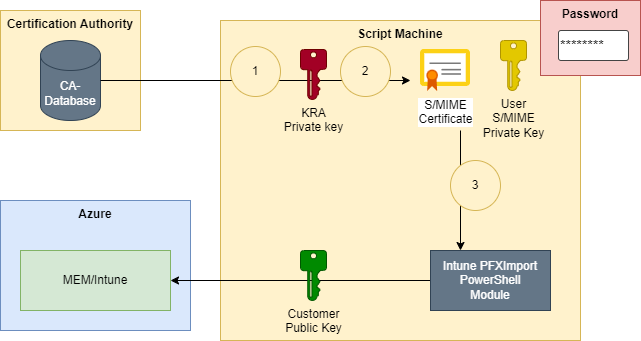

Transfert des clés privées vers Intune

- Une requête ciblée sur la base de données de l'autorité de certification permet d'obtenir le certificat S/MIME et la clé privée correspondante.

- La clé privée cryptée de l'utilisateur est décryptée à l'aide de la clé privée du certificat d'agent de récupération de clé associé et exportée dans un fichier PKCS#12 (également connu sous le nom de PFX ou P12). Le fichier PKCS#12 contient le certificat S/MIME de l'utilisateur et la clé privée correspondante et est protégé par un mot de passe.

- Le fichier PKCS#12 est maintenant créé à l'aide de l'attribut Module PowerShell Intune PFXImport vers Intune. Le mot de passe du fichier PKCS#12 est crypté avec la clé publique pour l'importation du certificat Intune (clé client) avant d'être envoyé à Intune. De cette manière, Intune ne peut pas prendre connaissance du mot de passe et donc de la clé privée de l'utilisateur.

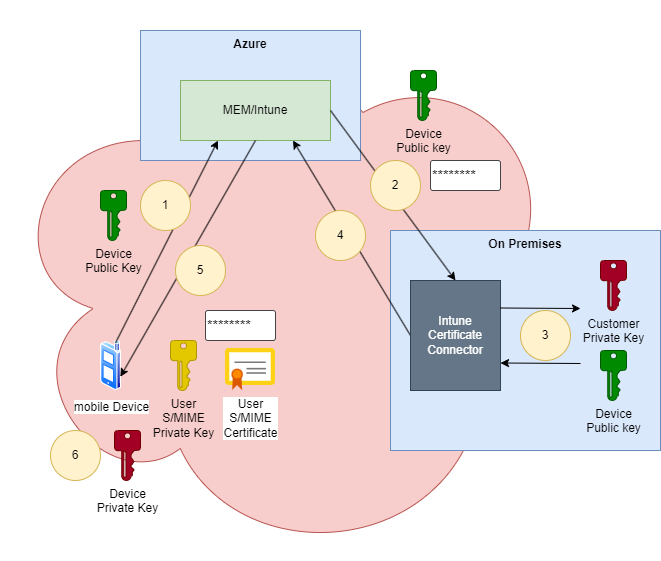

Importation du certificat S/MIME sur le terminal

- Lors de l'enregistrement du terminal dans Intune, le terminal géré transmet sa clé publique à Intune.

- Intune contacte l'Intune Certificate Connector chez le client. Le fichier PKCS#12 de l'utilisateur, le mot de passe chiffré correspondant ainsi que la clé publique du terminal sont transmis d'Intune à l'Intune Certificate Connector.

- L'Intune Certificate Connector décrypte le mot de passe du fichier PKCS#12 avec la clé privée existante pour l'importation du certificat Intune (clé client) et le crypte maintenant avec la clé publique du terminal reçue d'Intune.

- Le résultat est maintenant retransmis à Intune.

- Intune transmet alors le fichier PKCS#12 et le mot de passe chiffré avec la clé publique de l'appareil au terminal géré.

- Le terminal géré peut désormais décrypter les données reçues à l'aide de sa clé privée d'appareil et importer le fichier PKCS#12. Le terminal géré de l'utilisateur est désormais en possession de son certificat S/MIME et de la clé privée correspondante.

Notes

- La communication entre l'Intune Certificate Connector et Intune est toujours déclenchée par l'Intune Certificate Connector, mais celui-ci peut être contacté logiquement par Intune de cette manière.

- Il en va de même pour la communication entre les terminaux gérés et Intune.

- Sur les terminaux Android ou Windows ainsi que sur les terminaux iOS qui n'utilisent pas l'application Mail native d'Apple, seul le mot de passe est transcodé. Sur iOS avec l'application Mail native, l'ensemble du fichier PFX est crypté. Ceci est rendu possible par la l'architecture de sécurité utilisée par AppleLe système d'exploitation Apple est un système de gestion de clés qui ne permet pas à des tiers d'accéder à la chaîne de clés Apple.

- L'Intune Certificate Connector ne peut pas vérifier si le terminal géré est connu ou si la clé publique du terminal qui lui est présentée appartient au terminal correspondant, et encore moins au propriétaire du certificat S/MIME.

En réalité, Intune n'a donc pas connaissance des clés des utilisateurs, mais cette situation pourrait théoriquement être exploitée par les exploitants d'Intune pour une attaque de type "man-in-the-middle", en introduisant dans la chaîne de communication une clé quelconque pour laquelle il dispose de la clé privée.

Mise en œuvre concrète

Liens complémentaires :

- S/MIME avec l'application Outlook pour Apple IOS et Android possible uniquement avec les appareils gérés via Intune

- Principes de base des infrastructures à clés publiques (PKI)

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

Sources externes

- Configurer et utiliser des certificats PKCS importés avec Intune (Microsoft Corporation)

- RFC 8551 - Extensions de messagerie Internet sécurisées/multiples (S/MIME) version 4.0 Spécification du message (Internet Engineering Task Force, IETF)

Les commentaires sont fermés.