Si l'on utilise Active Directory Certificates, on remarque que les certificats des autorités de certification et les certificats qu'elles émettent comportent certaines extensions qui ne sont pas définies dans les RFC pertinents et qui sont spécifiques à AD CS.

De quelles extensions s'agit-il ?

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

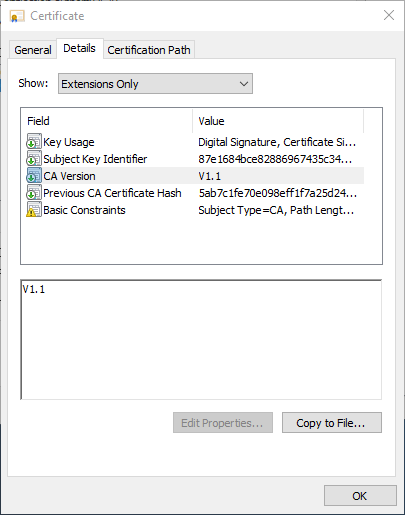

- Version CA

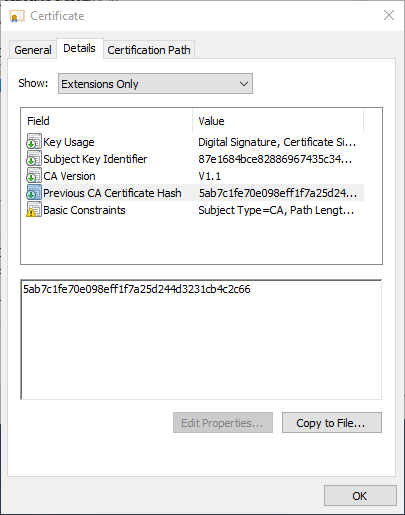

- Hachage du certificat CA précédent

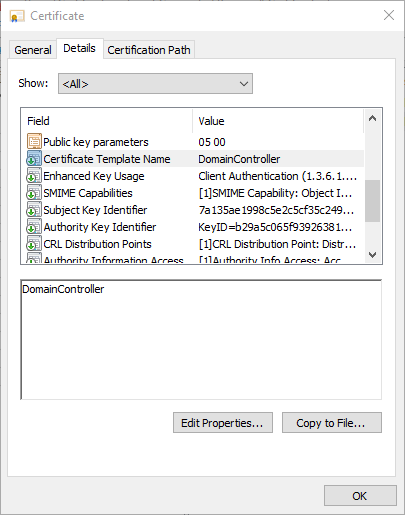

- Nom du modèle de certificat

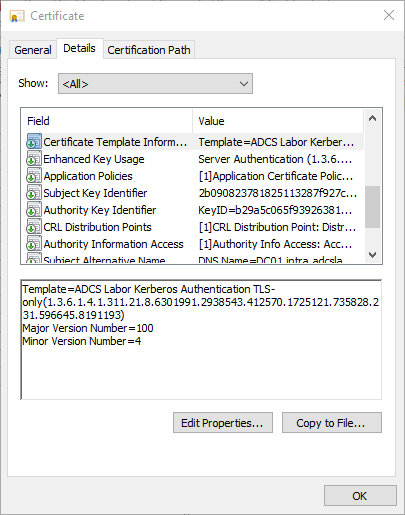

- Informations sur le modèle de certificat

- Politiques d'application

L'extension CA Version décrit les versions des certificats d'autorité de certification ainsi que des clés privées.

L'extension de certificat "Previous CA Certificate Hash" contient la valeur de hachage SHA1 du précédent certificat d'autorité de certification. En conséquence, cette extension n'est présente que dans les certificats d'autorité de certification renouvelés.

Ces extensions doivent-elles être supprimées ?

Les extensions sont toutes marquées comme non critiques et devraient être mises en œuvre conformément à l RFC5280 n'ont donc pas d'effets négatifs dans l'entreprise.

Une extension non critique PEUT être ignorée si elle n'est pas reconnue, mais DOIT être traitée si elle est reconnue.

Les raisons de leur suppression pourraient être

- Applications qui interprètent mal les extensions malgré le marquage comme non critique

- Rendre difficile la possibilité de déduire une autorité de certification Microsoft à partir des certificats

Quels sont les effets de la suppression des extensions ?

La suppression des extensions "CA Version" et "Previous CA Certificate Hash" pour les certificats d'autorité de certification n'a pas d'effet négatif en cours d'utilisation. Ce n'est que lorsque les Autorité de certification à partir d'une sauvegarde il se peut que l'ordre correct des certificats d'autorité de certification ne soit pas déterminé correctement. Cela doit être vérifié manuellement et corrigé si nécessaire.

Les extensions "Certificate Template Name" et "Certificate Template Information" des certificats d'entité finaux sont utilisées par différentes applications (notamment l'auto-enregistrement, les contrôleurs de domaine et le répondeur en ligne) et ne doivent donc en aucun cas être supprimées.

Voir aussi à ce sujet l'article "Le répondeur en ligne (OCSP) demande de nouveaux certificats de signature toutes les quatre heures„ .

Comment les extensions sont-elles supprimées ?

Suppression des extensions pour les certificats CA racine

La configuration s'effectue pour les certificats de l'autorité de certification racine dans son fichier capolicy.inf, qui se trouve sous C:\Windows\. La configuration doit être effectuée avant l'émission du certificat CA, c'est-à-dire soit avant l'installation de l'autorité de certification, soit avant le renouvellement du certificat CA.

[Extensions]

1.3.6.1.4.1.311.21.1= ; szOID_CERTSRV_CA_VERSION

1.3.6.1.4.1.311.21.2= ; szOID_CERTSRV_PREVIOUS_CERT_HASH

Suppression des extensions pour les certificats CA subordonnés

La configuration s'effectue dans le registre de l'autorité de certification supérieure (par exemple l'autorité de certification racine). La configuration doit être effectuée avant l'émission du certificat CA, c'est-à-dire soit avant l'installation de l'autorité de certification émettrice, soit avant le renouvellement du certificat CA.

L'extension de certificat "CA Version" peut être supprimée à l'aide de la commande suivante :

certutil -setreg policy\DisableExtensionList +1.3.6.1.4.1.311.21.1

L'extension de certificat "Previous CA Certificate Hash" peut être supprimée à l'aide de la commande suivante :

certutil -setreg policy\DisableExtensionList +1.3.6.1.4.1.311.21.2

L'extension de certificat "Certificate Template Name" peut être supprimée à l'aide de la commande suivante :

certutil -setreg policy\DisableExtensionList +1.3.6.1.4.1.311.20.2

Le service d'autorité de certification doit ensuite être redémarré.

Suppression des extensions pour les certificats d'entité finale

Les extensions suivantes ne doivent pas être supprimées, car elles sont nécessaires pour certaines fonctions :

- L'extension CA Version ne devrait pas être présente dans les certificats d'entité finale. Si d'autres certificats CA sont émis sous cette autorité de certification, l'extension peut être supprimée de la même manière que pour les sous-certificats CA.

- Il en va de même pour l'extension Previous CA Certificate Hash.

- Autoenrollment a besoin de l'extension "Certificate Template Information" pour fonctionner correctement.

- Le Online Responder a besoin de l'extension "Certificate Template Information" pour fonctionner correctement.

L'extension de certificat "Application Policies peut en revanche être supprimé sans problème à l'aide de la commande suivante :

certutil -setreg policy\DisableExtensionList +1.3.6.1.4.1.311.21.10

Liens complémentaires

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

- Description des paramètres de configuration nécessaires pour le profil de certificat "Common PKI".

- Le répondeur en ligne demande de nouveaux certificats de signature toutes les quatre heures

- L'extension de certificat "Application Policies

- Restauration d'une autorité de certification à partir d'une sauvegarde (backup)

Sources externes

- IDs d'objets associés à la cryptographie Microsoft (Microsoft)

- RFC 5280 Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile / Certificate Extensions (Internet Engienering Task Force)

Les commentaires sont fermés.