Lors de l'installation d'un service d'enregistrement de périphériques réseau (NDES), la question se pose de savoir sous quelle identité le pool d'applications IIS doit être exploité. Les différentes options sont présentées ci-dessous afin de faciliter le choix.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Hypothèses

Lors de la prise de décision, nous nous basons sur les conditions générales suivantes :

- NDES est installé sur un serveur séparé (pas en même temps qu'une autorité de certification ou d'autres rôles sur le même serveur).

- Aucun autre rôle n'est installé sur le serveur NDES.

- Il est possible qu'il y ait plusieurs autorités de certification sur le réseau et que différents serveurs NDES y soient connectés.

Les possibilités

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Il existe en tout trois façons de configurer le pool d'applications IIS.

- Utiliser l'identité du pool d'applications IIS

- Utiliser un compte de domaine

- Utiliser un compte de service gMSA (Group managed Service Account)

Détails : pool d'applications IIS

L'utilisation du pool d'applications IIS présente les avantages suivants :

- Pratiquement aucune configuration n'est nécessaire pour l'installation.

- Il n'est pas nécessaire de changer régulièrement de mot de passe, car le mot de passe du compte informatique sous-jacent se renouvelle automatiquement. Ainsi, les attaques telles que le Kerberoasting sont exclues d'emblée.

- Il est possible de procéder à une authentification Kerberos par rapport au nom d'hôte entièrement qualifié du serveur NDES. Si aucun alias n'est utilisé, il n'est pas nécessaire d'utiliser un nom principal de service.

Pour NDES, l'utilisation de l'identité du pool d'applications IIS n'est toutefois pas recommandée selon la lecture officielle de Microsoft. La raison pour laquelle cela ne pose pas de problème dans la pratique est expliquée ci-dessous.

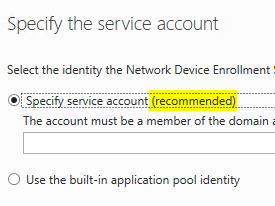

Toutefois, la configuration recommandée est de spécifier un compte utilisateur, ce qui nécessite une configuration supplémentaire

Guidance sur le service d'inscription des périphériques réseau (Microsoft Corporation)

L'assistant de configuration fait la même déclaration pour le rôle NDES :

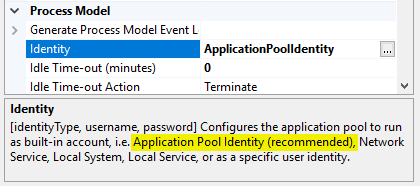

En revanche, la console d'administration IIS recommande explicitement l'utilisation du pool d'applications IIS. Qu'est-ce qui est donc vrai ?

La recommandation de ne pas utiliser l'identité du pool d'applications IIS pour NDES se justifie par le fait que d'autres pools d'applications éventuellement présents sur le même serveur et utilisant également l'identité respective du pool d'applications se retourneraient également contre le compte d'ordinateur en cas d'accès à d'autres hôtes (c.-à-d., dans le cas concret de NDES, l'autorité de certification associée) et seraient ainsi autorisés à demander des certificats en conséquence. Ainsi, d'autres pools d'applications IIS fonctionnant sur le même serveur seraient également habilités à demander des certificats pour l'infrastructure configurée. Modèle d'appareil autorisé.

L'utilisation de l'identité du pool d'applications IIS est principalement destinée à isoler différentes applications sur l'hôte local. Toutefois, comme il est recommandé d'installer NDES sur un serveur dédié, à l'écart de l'autorité de certification et sans autres rôles, cet aspect ne joue aucun rôle dans la pratique. Ceci mis à part, il est recommandé configurer le modèle d'appareil en conséquence, d'accepter uniquement les demandes de certificats qui correspondent au Certificat d'autorité d'enregistrement (si la configuration est correcte, seule l'identité du pool d'applications "SCEP" a accès à sa clé privée).

Le clustering n'est pas possible en utilisant l'identité du pool d'applications IIS. Mais comme NDES ne supporte de toute façon pas le clustering, cela n'est pas non plus pertinent dans la pratique.

Un inconvénient éventuel, bien que mineur, peut être que le compte d'ordinateur du serveur NDES doit être autorisé sur les modèles de certificat de périphérique pour la demande de certificat. En conséquence, une éventuelle réinstallation ou un déménagement du rôle NDES sur un autre serveur entraîne la nécessité d'autoriser à nouveau le nouveau serveur sur le modèle de périphérique, ce qui ne serait pas nécessaire avec les deux autres options.

Le pool d'applications IIS doit par script être autorisé à accéder aux clés privées des certificats d'autorité d'enregistrement, ce qui n'est pas nécessaire pour les deux autres options (où cela peut être contrôlé par des modèles de certificats). Il n'est donc pas possible de demander et de renouveler automatiquement les certificats RA avec les moyens du bord (auto-enrollment). Mais comme le service NDES doit de toute façon être redémarré après le renouvellement des certificats, cela ne joue aucun rôle dans la pratique. De même, il n'est pas possible avec les moyens du bord de se procurer les certificats d'autorité d'enregistrement de manière ciblée auprès de la bonne autorité de certification, car la sélection se fait de manière aléatoire lorsqu'il y a plusieurs autorités de certification avec des serveurs SCEP connectés dans l'environnement. Ces deux tâches peuvent toutefois être effectuées par un scriptLe système peut être automatisé à l'aide d'un logiciel de gestion de la qualité qui est exécuté régulièrement.

Détails : compte de domaine

Un compte de domaine doit être géré activement, c'est-à-dire que le mot de passe doit être changé régulièrement. Pour que l'authentification Kerberos fonctionne, il faut enregistrer un nom de service principal (SPN) qui peut à son tour permettre l'utilisation de Kerberoasting.

Le clustering est certes possible avec les comptes de domaine, mais il n'est de toute façon pas pris en charge par NDES.

Un compte de domaine peut inciter à déposer le même compte de service sur plusieurs serveurs NDES, ce qui peut à son tour réduire la sécurité globale.

Il existe toutefois des cas qui nécessitent impérativement un compte de domaine pour NDES. Par exemple, le connecteur pour Microsoft Intune ne fonctionne que si NDES utilise un compte de domaine.

Détails : Group-managed Service Account (gMSA)

gMSA, nous avons l'avantage, grâce à l'identité intégrée du pool d'applications, de ne pas avoir à changer régulièrement de mot de passe manuellement. Le gMSA gère automatiquement son mot de passe. Ainsi, les attaques telles que le Kerberoasting sont exclues d'emblée.

Le clustering est certes possible avec un gMSA, mais il n'est de toute façon pas pris en charge par NDES.

Dans la mesure où NDES est utilisé en combinaison avec Microsoft Intune, l'utilisation d'un gMSA n'est toutefois pas prise en charge.

Alors que le rôle NDES peut être configuré pour fonctionner avec une GMSA, le connecteur de certificat Intune n'a pas été conçu ni testé avec une GMSA et est considéré comme une configuration non prise en charge.

Conclusion

L'utilisation de l'identité du pool d'applications IIS pour NDES est la solution la moins contraignante en termes de configuration et d'exploitation. Dans ce cas, aucun autre rôle ou service ne doit être utilisé sur le serveur SCEP.

L'option la plus "optimale" est le compte de service géré par le groupe, mais c'est aussi celle qui demande le plus d'efforts de mise en place et qui n'est pas utilisable dans tous les cas.

Liens complémentaires :

- Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)

- Configurer le service d'enregistrement des périphériques réseau (NDES) pour qu'il fonctionne avec un compte de service gMSA (Group Managed Service Account)

- Configurer le Network Device Enrollment Service (NDES) pour l'utiliser avec un alias

- Configurer un modèle de périphérique pour le service d'enregistrement des périphériques réseau (NDES)

- Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)

- Le Certificate Connector pour Microsoft Intune renvoie le message d'erreur "ArgumentException : String cannot be of zero length" lors de la configuration

Sources externes

- Guidance sur le service d'inscription des périphériques réseau (Microsoft Corporation)

- Identités du pool d'applications (Microsoft Corporation)

- Comprendre les identités dans IIS (Microsoft Corporation)

- Guide pas à pas des comptes de service (Microsoft Corporation)

- Nouveautés d'IIS 7 - Isolation du pool d'applications (Ken Schaefer)

Les commentaires sont fermés.