Pour concevoir une infrastructure à clé publique, il est essentiel de comprendre les rôles impliqués.

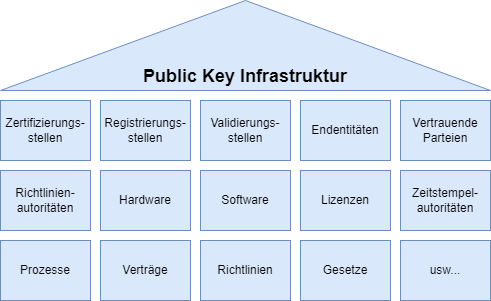

Le terme "infrastructure à clé publique" englobe bien plus que les composants techniques et est souvent utilisé de manière équivoque.

En résumé, on peut dire qu'une infrastructure à clé publique est à la fois une technologie d'authentification et l'ensemble des composants impliqués.

Pour une introduction au sujet, voir l'article "Principes de base des infrastructures à clés publiques (PKI)„ .

Rôles clés dans une infrastructure à clé publique

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Autorité de certification

(angl. "Autorité de certification", CA)

L'autorité de certification (une ou plusieurs) est le rôle central dans une infrastructure à clé publique. Ses tâches comprennent

- Confirmer les identités numériques en délivrant des certificats numériques aux entités finales (et, le cas échéant, aux autorités de certification).

- Mise à disposition des données (en général, listes de révocation de certificats et numéros de série de certificats) pour l'autorité de validation.

- Conservation et utilisation sécurisées du matériel de clé privée des systèmes d'autorité de certification.

- Enregistrement des opérations crygraphiques effectuées, notamment les émissions de certificats.

- S'il n'existe pas explicitement, il assume également les tâches du bureau d'enregistrement.

Bureau d'enregistrement

(angl. "Autorité d'enregistrement", RA)

Le bureau d'enregistrement traite les demandes de certificat entrantes. S'il existe, il constitue le "front-end" vis-à-vis des demandeurs.

Parmi ses tâches

- Identification des demandeurs (entités finales) de certificats.

- décider de délivrer un certificat ou de rejeter les demandes de certificat.

- Imposer des directives concernant la délivrance des certificats.

- Accepter et traiter les demandes de permutation de certificats.

Pour ce faire, le rôle de RA met généralement à disposition des interfaces techniques telles que

- Protocole simple de gestion des certificats (SCEP) (RFC 8894)

- Inscription par transport sécurisé (EST) (RFC 7030)

- Environnement de gestion automatique des certificats (ACME) (RFC 8555)

- Protocole de gestion des certificats (CMP) (RFC 4210)

- Services web d'enregistrement des certificats (MS-XCEP/MS-WSTEP)

- Appel de procédure à distance / Modèle d'objet commun distribué (RPC/DCOM)

- Transfert d'état représentatif (REST)

- Portail libre-service utilisateur (interface web)

- Boîte aux lettres électronique

Un bureau d'enregistrement peut être centralisé ou décentralisé. Par exemple, les sites décentralisés d'une entreprise peuvent avoir des collaborateurs qui jouent le rôle de bureau d'enregistrement. Dans le monde Microsoft, il s'agirait par exemple des Agent d'enregistrement des certificats (angl. "Enrollment Agent").

Le service de certificats Microsoft Active Directory enfreint ce principe dans la mesure où l'AC et l'AR sont représentés dans le même rôle côté serveur. Dans l'autre sens, on pourrait aussi argumenter de manière plus douce, que cette séparation nette des rôles n'est pas prévue par le concept.

Dans le monde Microsoft PKI, on attribue souvent au Service d'enregistrement des périphériques réseau (NDES) la fonction de bureau d'enregistrement. Au sens strict, le produit ne remplit toutefois pas les critères définis, il s'agit plutôt d'un convertisseur de protocole (SCEP vers DCOM).

Le célèbre expert en cryptographie Bruce Schneier est d'avisLe rapport de la Commission européenne indique que la séparation de l'AR et de l'AC est moins sûre que si les deux rôles étaient exercés en union.

Service de validation

(en anglais "Validation Authority", "VA")

L'autorité de validation fournit toutes les informations nécessaires à la validation des certificats numériques. Cela comprend

- Points de distribution de la liste de blocage (en anglais "Certificate Revocation List Distribution Point", CDP ou CRLDP)

- Accès aux informations sur les autorités (Authority Information Access, AIA)

- En option Protocole de statut des certificats en ligne (OCSP) (RFC 6960)

- Protocole optionnel de validation de certificat basé sur le serveur (SCVP) (RFC 5055)

Entités finales

(angl. "End entity")

D'autres termes peuvent être utilisés :

- Demandeur (angl. "Enrollee")

- Titulaire du certificat (en anglais "Certificate Owner")

- Abonné (angl. "Subscriber")

Il s'agit des entités dont les identités sont confirmées par des certificats numériques. Il peut s'agir de personnes, de machines ou d'entités abstraites (p. ex. un compte de service ou un nom DNS derrière lequel se trouvent plusieurs machines physiques. Au sens strict, dans la plupart des cas, ce ne sont pas des personnes qui sont identifiées, mais leurs comptes d'utilisateurs).

Partie de confiance

(angl. "Relying Party")

Il s'agit des entités qui vérifient les certificats des entités finales émis par l'AC, c'est-à-dire dont l'exploitation repose sur une position de confiance vis-à-vis de l'autorité de certification.

Habituellement, les opérations suivantes, entre autres, sont effectuées ici :

- Établissement d'une chaîne de confiance avec une autorité de certification racine (angl. "Root CA").

- Selon le cas d'application, également établissement direct d'une position de confiance explicite avec une ou plusieurs autorités de certification émettrices.

- Vérifier la période de validité des certificats.

- Vérification de l'état de blocage de certificats.

- Vérifier l'utilisation des certificats.

- Vérifier la conformité des certificats aux directives définies (par ex. violation des directives relatives aux certificats, le Longueur du chemin ou Restrictions de nom).

Il est important de comprendre ici que l'étendue de l'examen de certificat dépend de l'application concernée. Par exemple, la plupart des navigateurs modernes ne vérifient pas le statut de révocation des certificats, les systèmes Apple n'ont longtemps pas Restrictions de nom soutenu.

Autres rôles

Autorité de la politique

(en anglais "Policy Authority", PA)

Il s'agit d'un rôle au sein de l'entreprise dont la mission est de définir et de mettre à jour les documents réglementaires nécessaires, tels que la politique de certification (en anglais "Certificate Policy", CP, RFC 3647) et leur coordination avec les parties prenantes.

Les tâches d'une autorité de politique sont entre autres

- Créer et élargir le CP.

- Décider des opérations ayant des conséquences importantes (par exemple, révoquer un certificat d'autorité de certification)

En règle générale, l'AP est un comité composé des parties prenantes et des détenteurs de connaissances les plus divers au sein de l'entreprise.

Autorité d'horodatage

(en anglais "Time Stamping Authority", TSA)

Un rôle optionnel dont la tâche est de fournir des horodatages attestés. Ceci est utilisé par exemple dans le cadre de Code- et les signatures de documents sont nécessaires.

Liens complémentaires :

Sources externes

- Les dix risques de l'infrastructure à clés publiques : ce que l'on ne vous dit pas (Carl Ellison, Bruce Schneier)

Références bibliographiques

- La sécurité sans l'obscurité : un guide des opérations de l'infrastructure à clés publiques. Jeff Stapleton et W. Clay Epstein, 2016. ISBN-10 : 036765864X