Supposons qu'un cas d'utilisation soit mis en place pour les certificats dans lesquels les utilisateurs indiquent l'identité contenue dans le certificat dans la demande de certificat, ce qui nécessite une intervention manuelle de la part des gestionnaires de certificats. La question se pose alors de savoir comment procéder à l'expiration des certificats ou au transfert du modèle de certificat vers une autre autorité de certification afin de réduire au minimum les tickets au service d'assistance et donc la charge de travail pour les gestionnaires de certificats.

Les deux méthodes fonctionnent également avec un changement de l'autorité de certification émettrice, c'est-à-dire que les certificats renouvelés sont émis par une autre autorité de certification que les précédents. La seule condition est que les deux autorités de certification soient membres de la même structure globale Active Directory.

La situation de départ

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

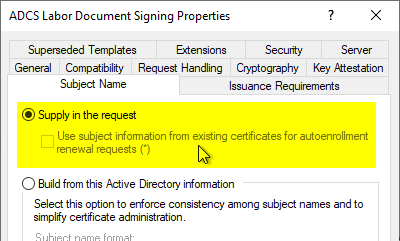

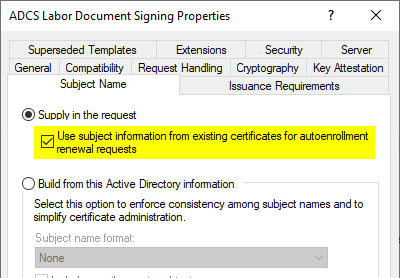

Le modèle de certificat concerné est configuré dans l'onglet „Subject Name“ de manière à permettre au demandeur de soumettre l'identité dans la demande de certificat („Supply in the request“).

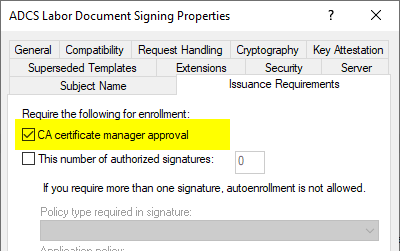

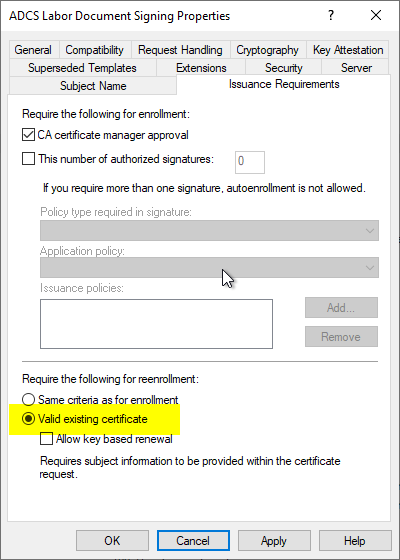

Pour des raisons de sécurité, le modèle de certificat dans l'onglet „Issuance Requirements“ nécessite la vérification manuelle des demandes de certificat entrantes par un gestionnaire de certificats.

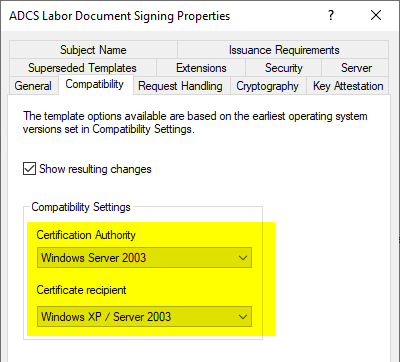

Les options de compatibilité pour le modèle de certificat sont définies sur „Windows Server 2003“ pour l'autorité de certification et „Windows XP“ pour les destinataires du certificat. Il s'agit donc d'un modèle de certificat de la version 2.

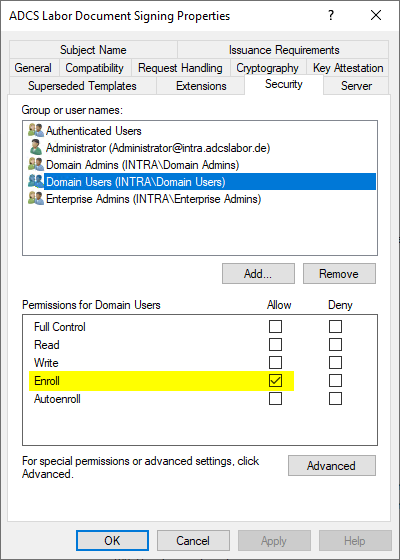

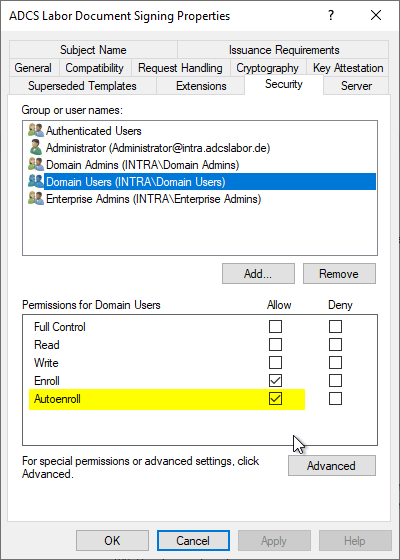

Les utilisateurs concernés possèdent le droit „Enroll“, mais pas le droit d„“auto-enroll". Vous devez donc déclencher manuellement la demande de certificat.

Lorsque le certificat est sur le point d'expirer, les utilisateurs sont invités à le renouveler. Cependant, comme pour une nouvelle demande, l'approbation d'un gestionnaire de certificats est nécessaire.

Renouvellement semi-automatique

Dans l'onglet „Issuance Requirements“, on peut activer l'option „Validing existing certificate“ dans la zone „Require the following for reenrollment“.

Workflow pour les utilisateurs

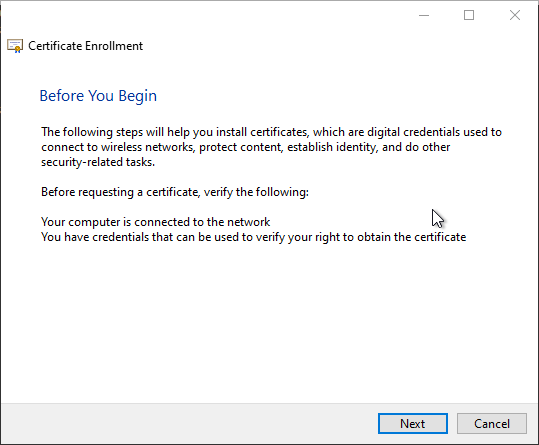

Lorsqu'un certificat approche de sa date d'expiration, le processus d'auto-enrollment invite l'utilisateur à renouveler son certificat. Une notification correspondante apparaît sur le bureau.

Veuillez noter que si l'utilisateur n'ouvre pas la boîte de dialogue et ne la parcourt pas, le processus d'auto-enrollment s'arrête pour l'utilisateur connecté et ne demandera éventuellement pas d'autres certificats.

Il faut toujours qu'au moins 80% de la période de validité du certificat se soient écoulés avant que le processus ne soit déclenché. Pour plus d'informations, voir l'article „Planification de la validité des certificats et de la période de renouvellement des certificats d'entité finaux avec auto-enrollment„ .

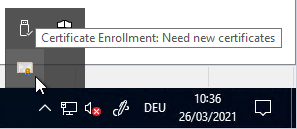

Tant que le processus n'est pas terminé, une icône correspondante apparaît également dans la barre des tâches.

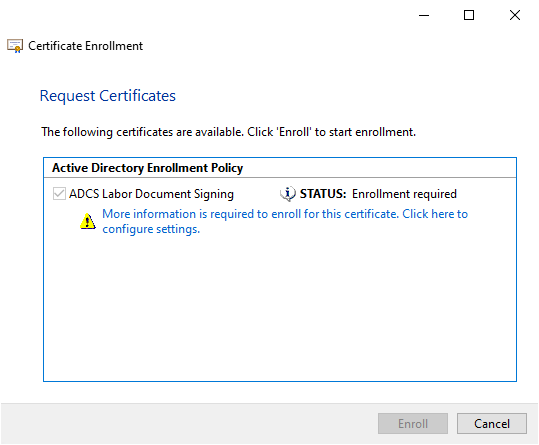

Si l'utilisateur clique sur la notification, une boîte de dialogue de demande de certificat s'affiche.

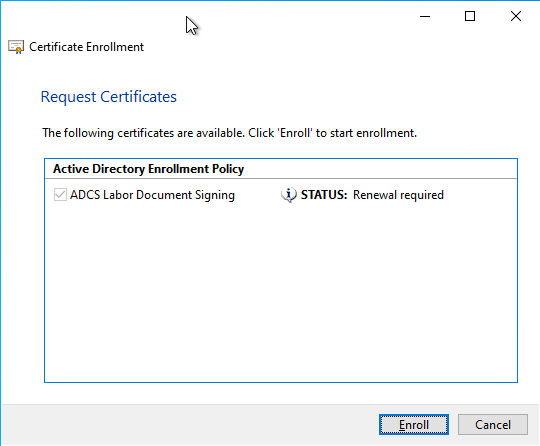

Le modèle de certificat correspondant est présélectionné et ne nécessite pas de configuration supplémentaire. L'identité est reprise sur le certificat précédent.

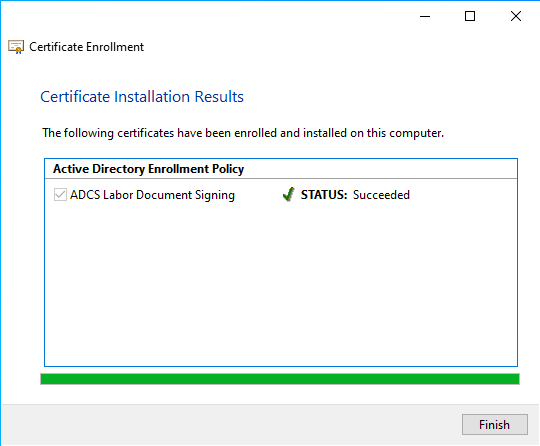

Si la demande de certificat est envoyée à l'autorité de certification, celle-ci émet directement le certificat et le renvoie à l'utilisateur.

Les nouvelles demandes de certificats soumises continueront bien entendu à nécessiter une validation manuelle par un gestionnaire de certificats.

Renouvellement entièrement automatique

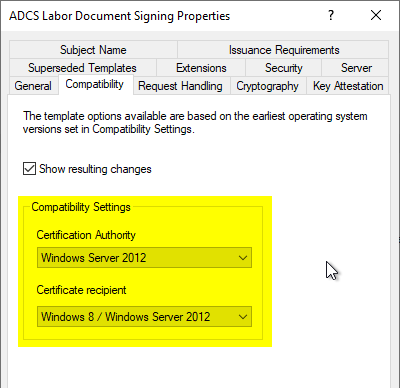

Si l'on souhaite épargner à l'utilisateur une interaction, il est également possible, depuis Windows 8, de procéder à un renouvellement entièrement automatique. Pour cela, il faut modifier le paramètre de compatibilité dans l'onglet „General“ du modèle de certificat sur „Windows Server 2012“ pour l'autorité de certification et „Windows 8“ pour le destinataire du certificat.

Voir aussi l'article „Aperçu de la disponibilité des options lors de la modification des paramètres de compatibilité d'un modèle de certificat“pour savoir quels paramètres de compatibilité activent quelles options.

Ces paramètres n'ont pas d'incidence sur les Version du modèle de certificat et peut donc être placé ultérieurement sur un modèle de certificat de la version 2. Pour plus d'informations, voir également l'article „Comment les paramètres de compatibilité pour les modèles de certificats sont-ils représentés techniquement ?„ .

Le paramètre de compatibilité modifié active une nouvelle option „Use subject information from existing certificates for autoenrollment renewal requests“ dans l'onglet „Subject Name“.

Il faut maintenant attribuer l'autorisation „Autoenroll“ au groupe d'utilisateurs correspondant.

Bien entendu, il faut également configurer une stratégie de groupe correspondante pour les utilisateurs, qui active le processus d'auto-enrollment en conséquence pour les utilisateurs.

Workflow pour les utilisateurs

Les certificats sont renouvelés de manière entièrement automatique. Les utilisateurs ne sont pas invités à renouveler leur certificat et l'autorité de certification émettra les certificats de manière entièrement automatique.

Les nouvelles demandes de certificats soumises continueront bien entendu à nécessiter une validation manuelle par un gestionnaire de certificats.

Effets secondaires

Toutefois, les utilisateurs qui n'ont pas encore demandé de certificat ou qui n'en possèdent pas seront désormais automatiquement invités à en demander un.

Veuillez noter que si l'utilisateur n'ouvre pas la boîte de dialogue et ne la parcourt pas, le processus d'auto-enrollment s'arrête pour l'utilisateur connecté et ne demandera éventuellement pas d'autres certificats.

Problèmes de sécurité

Lors du renouvellement du certificat, le certificat précédent est utilisé pour signer la demande de certificat et l'information Subject/Subject Alternative Name est comparée à la nouvelle demande de certificat.

Dans ce contexte, les selon un ancien article de blog de Microsoft mais tous les champs n'ont pas été comparés entre eux.

- Dans le cas des modèles de certificats en ligne (l'information sur le sujet est formée à partir de l'Active Directory), le certificat initial doit soi-disant contenir un nom principal d'utilisateur (User Principal Name, UPN) ou une adresse électronique dans le Subject Alternative Name (SAN) pour qu'une approbation automatique ait lieu.

- Dans le cas des modèles de certificats hors ligne, seule l'information sur le sujet est comparée et le Subject Alternative Name est soi-disant complètement ignoré. Inversement, cela signifierait que l'on peut éventuellement glisser un Subject Alternative Name par une demande de renouvellement. Un test à ce sujet n'a pas encore été effectué.

Liens complémentaires

Sources externes

- Approbation du CA manager requise pour le réenregistrement du certificat (Microsoft, archive.org)

- Réinscription à l'aide d'un certificat existant valide (Forums Microsoft TechNet)

Les commentaires sont fermés.