Si l'on implémente une autorité de certification intégrée à Active Directory, il est souvent nécessaire de planifier les règles de pare-feu à créer sur le réseau. Voici une liste des règles de pare-feu nécessaires et des éventuels pièges à éviter.

Règles de pare-feu nécessaires des clients vers l'autorité de certification

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Vers Demande de certificats auprès des clients via RPC/DCOM les règles de pare-feu suivantes sont nécessaires :

| Protocole réseau | Port de destination | Protocole |

|---|---|---|

| TCP | 135 | Mappeur de points d'accès RPC |

| TCP | 49152-65535 | Ports dynamiques RPC |

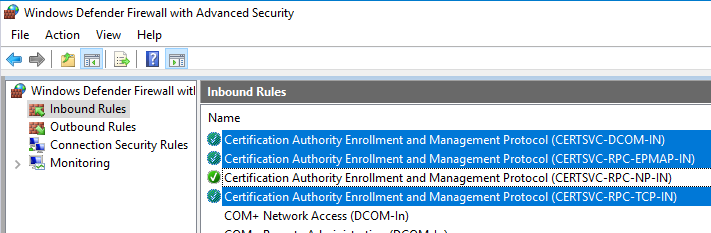

Les règles de pare-feu sont automatiquement configurées lors de l'installation du rôle d'autorité de certification. Il n'est donc généralement pas nécessaire de les activer explicitement.

La plupart des articles indiquent que le port TCP 445 doit également être ouvert vers l'autorité de certification, et une règle de pare-feu locale correspondante est également créée.

Toutefois, pour les demandes de certificats, la règle est la suivante pas est nécessaire. Elle n'est nécessaire que pour les actions administratives. Plus de détails dans la suite de l'article.

Ces règles de pare-feu suffisent également pour le Consultation de la base de données des autorités de certification à partir de systèmes distants.

Règles de pare-feu requises des clients vers l'infrastructure de l'état de blocage

Tous les systèmes qui demandent ou vérifient des certificats doivent avoir accès à l'infrastructure de l'état de révocation (CRL Distribution Point, CDP et Authority Information Access, AIA).

Les ports à ouvrir dépendent de la configuration de l'infrastructure de l'état de blocage. Si le CDP et l'AIA sont représentés par des serveurs web, le port correspondant doit être ouvert pour le protocole de transfert hypertexte (HTTP).

| Protocole réseau | Port | Protocole |

|---|---|---|

| TCP | 80 | Protocole de transfert hypertexte (HTTP) |

Voir aussi l'article "Règles de pare-feu nécessaires pour le répondeur en ligne (OCSP)„ .

Si CDP et AIA sont également ou uniquement mis à disposition via LDAP, les ports du pare-feu doivent être ouverts pour les clients du domaine en direction des contrôleurs de domaine de la structure globale. Les exigences en matière de pare-feu correspondent à celles d'un membre du domaine.

Cela comprend les ports suivants :

| Protocole réseau | Port de destination | Protocole |

|---|---|---|

| TCP et UDP | 53 | Système de noms de domaine |

| TCP | 88 | Kerberos |

| UDP | 123 | NTP |

| TCP | 135 | Mappeur de points d'accès RPC |

| TCP et UDP | 389 | LDAP |

| TCP | 445 | Bloc de messages du serveur RPC Pipes nommés |

| TCP | 636 | LDAP sur SSL |

| TCP | 3268 | GC LDAP |

| TCP | 3269 | LDAP-GC sur SSL |

| TCP | 49152-65535 | Ports dynamiques RPC |

Règles de pare-feu nécessaires des clients administratifs vers l'autorité de certification

Si l'autorité de certification est gérée à partir d'un ordinateur distant, le port TCP 445 doit également être autorisé dans le pare-feu. La configuration des rôles de NDES effectue une action administrative et nécessite également cet accès, au moins pendant le processus de configuration. Il est toutefois possible NDES à installer aussi manuellementDans ce cas, il n'est pas nécessaire d'ouvrir le pare-feu pour le port TCP 445.

| Protocole réseau | Port de destination | Protocole |

|---|---|---|

| TCP | 135 | Mappeur de points d'accès RPC |

| TCP | 49152-65535 | Ports dynamiques RPC |

| TCP | 445 | RPC Pipes nommés |

Plus de détails sur la nécessité du port TCP 445 en relation avec les différents rôles ADCS dans la suite de l'article.

TCP 445 est-il requis des clients vers l'autorité de certification ?

Dans le cadre de mesures de durcissement, la question peut se poser de savoir si le port TCP 445 est vraiment nécessaire entre les clients et l'autorité de certification. La réponse à cette question est

Cela dépend.

Le port TCP 445 est utilisé non seulement pour le protocole SMB (Server Message Block) bien connu, également connu sous le nom de CIFS (Common Internet File System), mais aussi pour les RPC Names Pipes, comme dans le cas de l'autorité de certification. Certaines fonctions de l'autorité de certification ont besoin de ce port pour fonctionner.

En voici la liste :

| Cas d'utilisation | Résultat (TCP 445 non ouvert) |

|---|---|

| Demande de certificat via RPC/DCOM (manuel et AutoEnrollment) | Fonctionne |

| Consultation de la base de données des autorités de certification | Fonctionne |

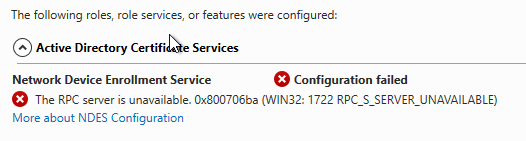

| NDES Configuration des rôles | Fonctionne pas |

| Demande de certificat via NDES | Fonctionne |

| Demande de certificat via l'enregistrement web de l'organisme de certification | Fonctionne |

| Demande de certificat du Répondants en ligne (OCSP, utilise son propre code d'inscription) | Fonctionne |

| Administration de l'autorité de certification via les outils d'administration du serveur distant | Fonctionne pas |

Le port TCP 445 n'est donc utilisé que pour le ICertAdmin interface est nécessaire. En général, il est donc conseillé de ne pas rendre ce port accessible à tous les clients.

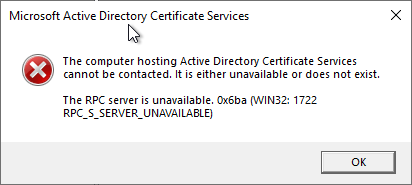

La configuration des rôles de NDES ainsi que les outils d'administration du serveur distant échoueront avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".si le port TCP 445 n'est pas ouvert pour le système concerné.

Dans ce cas, il convient toutefois de n'utiliser que des règles de pare-feu temporaires ou finement granulaires afin de réduire au maximum les vecteurs d'attaque possibles.

Règles de pare-feu requises de l'autorité de certification vers d'autres hôtes

En partant de là, l'autorité de certification, s'il s'agit d'une autorité de certification intégrée à Active Directory, doit uniquement communiquer avec les contrôleurs de domaine de la structure globale. Les exigences en matière de pare-feu correspondent à celles d'un membre du domaine.

Cela comprend les ports suivants :

| Protocole réseau | Port de destination | Protocole |

|---|---|---|

| TCP et UDP | 53 | Système de noms de domaine |

| TCP | 88 | Kerberos |

| UDP | 123 | NTP |

| TCP | 135 | Mappeur de points d'accès RPC |

| TCP et UDP | 389 | LDAP |

| TCP | 445 | Bloc de messages du serveur RPC Pipes nommés |

| TCP | 636 | LDAP sur SSL |

| TCP | 3268 | GC LDAP |

| TCP | 3269 | LDAP-GC sur SSL |

| TCP | 49152-65535 | Ports dynamiques RPC |

TCP 445 est-il nécessaire de l'autorité de certification vers les contrôleurs de domaine ?

Dans le cadre de mesures de durcissement, la question peut se poser de savoir si le port TCP 445 de l'autorité de certification vers les contrôleurs de domaine est vraiment nécessaire. La réponse à cette question est

Un oui clair !

Le modèle de certificat préféré des contrôleurs de domaine, Kerberos Authentication, et les modèles de certificats qui en découlent contiennent le drapeau CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS sur le site msPKI-Certificate-Name-Flag Attribut.

Ce drapeau fait en sorte que l'autorité de certification entre le nom de domaine pleinement qualifié (FQDN) ainsi que le nom NETBIOS du demandeur dans l'extension Subject Alternative Name (SAN) du certificat et exige que l'autorité de certification puisse parler au contrôleur de domaine demandeur par NTLM.

Cette communication s'effectue via le port TCP 445, qui doit être libéré en conséquence dans la configuration du pare-feu du réseau.

Si le port n'est pas accessible sur le contrôleur de domaine, la demande de certificat échouera avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)"..

Cas particulier de l'enregistrement sur le web des autorités de certification (CAWE)

La particularité du rôle CAWE est que l'autorité de certification tente d'ouvrir une connexion aux ports RPC dynamiques du serveur CAWE en réponse à une demande de certificat de CAWE. Si cette règle de pare-feu n'est pas configurée la demande de certificat via CAWE prend beaucoup de temps ou s'interrompt complètement.

| Protocole réseau | Port de destination | Protocole |

|---|---|---|

| TCP | 135 | Mappeur de points d'accès RPC |

| TCP | 49152-65535 | Ports dynamiques RPC |

Voir aussi à ce sujet l'article "Règles de pare-feu requises pour l'enregistrement web de l'autorité de certification (CAWE)„ .

Restauration des règles standard du pare-feu Windows sur l'autorité de certification

Les règles de pare-feu Windows standard sur une autorité de certification peuvent être réactivées avec la commande Windows PowerShell suivante.

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-DCOM-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-EPMAP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-NP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-RPC-TCP-In

Enable-NetFirewallRule `

-Name Microsoft-Windows-CertificateServices-CertSvc-TCP-Out

Liens complémentaires :

- Dépannage de la demande automatique de certificat (auto-enrollment) via RPC/DCOM

- Règles de pare-feu requises pour le service d'enregistrement des périphériques réseau (NDES)

- Règles de pare-feu requises pour le service web de politique d'enregistrement des certificats (CEP)

- Règles de pare-feu requises pour le service web d'enregistrement des certificats (CES)

- Règles de pare-feu nécessaires pour le répondeur en ligne (OCSP)

- Règles de pare-feu requises pour l'enregistrement web de l'autorité de certification (CAWE)

- Vue d'ensemble des services et exigences en matière de port réseau pour Windows

- La demande de certificat pour les contrôleurs de domaine échoue avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".

- La configuration des rôles pour Network Device Enrollment Service (NDES) échoue avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".

- Les certificats de contrôleur de domaine ne contiennent pas le nom de domaine dans le Subject Alternative Name (SAN).

Les commentaires sont fermés.