Nous décrivons ci-dessous le processus qui se déroule en arrière-plan lors de la demande manuelle ou automatique de certificats afin d'atteindre le plus haut degré d'automatisation possible.

Qu'il s'agisse d'une demande manuelle via les consoles de gestion des certificats (certmgr.msc pour les certificats d'utilisateur et certlm.msc pour les certificats d'ordinateur), le processus est identique.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

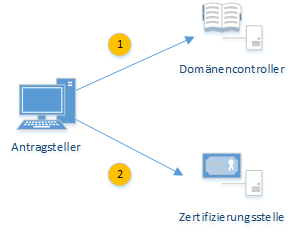

Étape 1 : Interroger le service d'annuaire via LDAP

Dans un premier temps, le client établit une connexion LDAP avec un contrôleur de domaine et demande les informations suivantes :

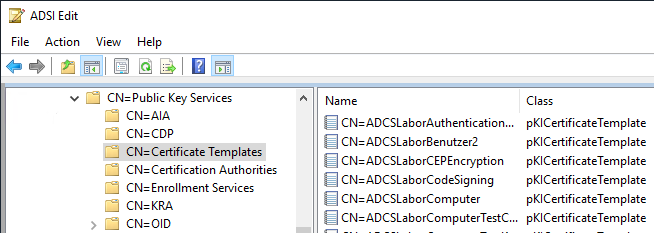

- Tous les pKICertificateTemplate Objets (modèles de certificats) dans la structure globale d'Active Directory.

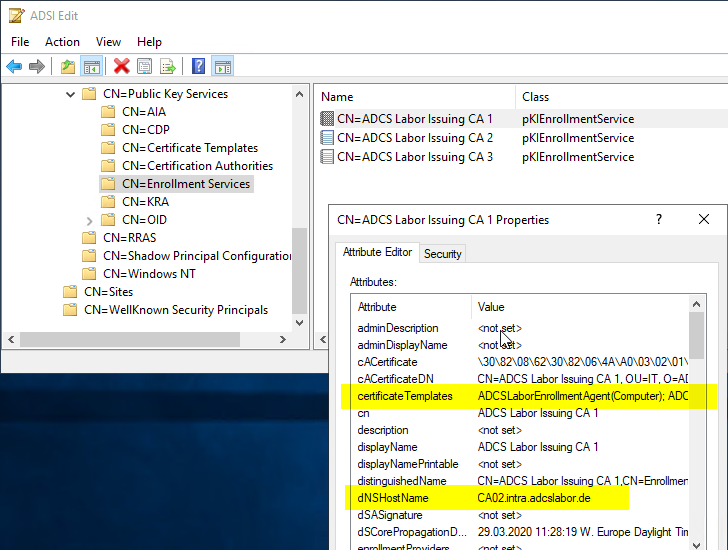

- Tous les pKIEnrollmentService Objets (autorités de certification d'entreprise) dans la structure globale d'Active Directory.

- Tous les msPKI-Enterprise-Oid Objets (Object Identifier) dans la structure globale d'Active Directory.

Toutes ces informations sont stockées dans la partition de configuration de la structure globale d'Active Directory.

Les objets pKICertificateTemplate et msPKI-Enterprise-OID permettent de déterminer si le demandeur est autorisé à faire une demande ("Enroll") et si une demande automatique doit être effectuée ("Auto-Enroll"). Les paramètres par défaut pour la demande de certificat sont également déterminés.

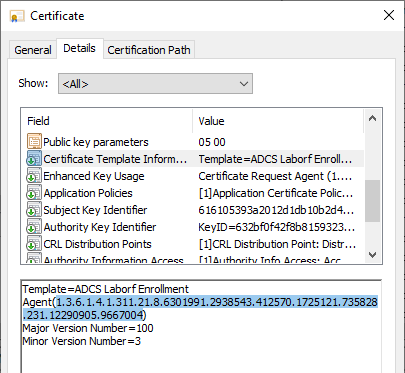

Le lien entre les certificats déjà existants et les modèles de certificats est établi via l'extension "Certificate Template Information". On y trouve l'Object Identifier du modèle de certificat ainsi que des informations sur la version. Cela permet d'éviter que des certificats soient demandés deux fois lors de l'auto-enrollment et les certificats peuvent être demandés à nouveau lorsqu'une modification importante a eu lieu. Les certificats remplacés peuvent être reconnus et archivés sur la base de ces informations.

Pour cette raison, l'extension "Certificate Template Information" ne doit en aucun cas être utilisée pour les certificats pour lesquels l'auto-enrollment doit être mis en œuvre. être retirésinon, le processus ne fonctionnera plus. Effets secondaires pourraient survenir.

Les objets pKIEnrollmentService permettent de déterminer les autorités de certification qui proposent les modèles de certificats à demander, ainsi que l'ordinateur du réseau sur lequel l'autorité de certification est exécutée. Pour ce faire, les attributs certificateTemplates ainsi que dNSHostName évalués.

Étape 2 : Connexion à l'autorité de certification cible via RPC/DCOM (MS-WCCE)

Dans un deuxième temps, une paire de clés et une demande de certificat sont générées sur la base des informations demandées et envoyées à l'autorité de certification compétente. A cette occasion, le Protocole d'inscription au certificat client Windows (MS-WCCE) est utilisé.

Si plusieurs autorités de certification proposent le même modèle de certificat, c'est le hasard qui décide, à moins qu'une prise de conscience du site (Site Awareness) n'ait été configurée.

L'autorité de certification peut identifier l'utilisateur sur la base de l'authentification Kerberos et applique, avec son module Policy, les paramètres prédéfinis dans le modèle de certificat correspondant.

Contrôle du comportement du client pour l'auto-enrollment

Le contrôle du comportement des clients est géré par une stratégie de groupe. Les stratégies de groupe existent une fois pour les paramètres de l'utilisateur et une fois pour les paramètres de l'ordinateur.

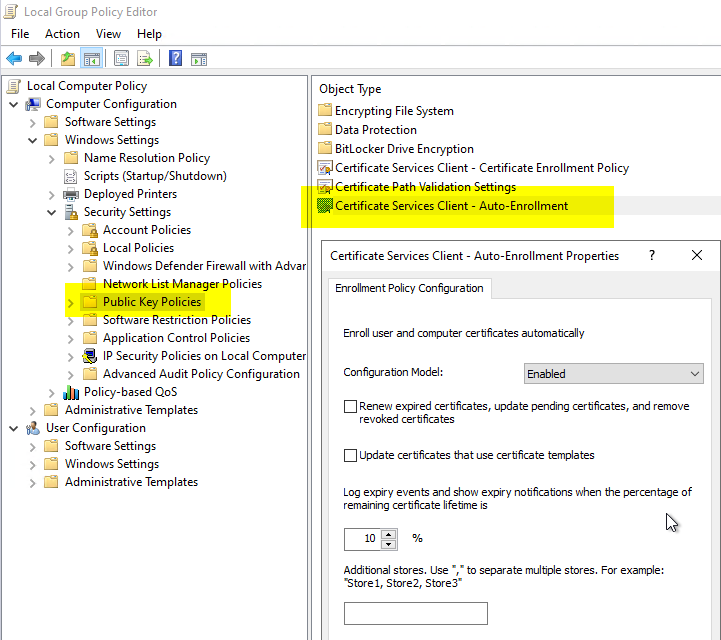

Vous les trouverez sous "User-" ou "Computer Configuration" - "Windows Settings" - "Public Key Policies" - "Certificate Services Client - Autoenrollment".

- Le "Configuration Model" permet d'exécuter le processus d'auto-enrollment. Si ce paramètre n'est pas configuré par une stratégie de groupe, il est défini par défaut sur un membre du domaine. active.

- Le paramètre "Renew expired certificates, update pending certificates, and remove revoked certificates" fait en sorte que les certificats expirés soient automatiquement renouvelés s'ils ont été émis par une autorité de certification intégrée à Active Directory. De plus, les demandes de certificats approuvées sont récupérées auprès des autorités de certification, si elles existent. Les certificats révoqués sont archivés. Si ce paramètre n'est pas configuré par une stratégie de groupe, il est défini par défaut sur un membre du domaine. désactivé.

- Le paramètre "Update certificates that use certificate templates" a pour effet de demander automatiquement les certificats qui sont validés pour l'auto-enrollment du demandeur. Si ce paramètre n'est pas configuré par une stratégie de groupe, il est défini par défaut sur un membre du domaine. désactivé.

Par défaut, tous les membres du domaine répliquent donc automatiquement l'objet Public Key Services de la structure globale Active Directory grâce au processus d'auto-enrollment lorsque le déclenchement est effectué.

Détermination de la configuration actuelle

Les paramètres peuvent être contrôlés via le registre sur les ordinateurs Windows. Ils se trouvent dans la valeur "AEPolicy" sous les chemins suivants :

| Chemin d'accès | Description |

|---|---|

| HKCU\Software\Politiques\Microsoft\Cryptography\NAutoEnrollment | Paramètres utilisateur, configurés par stratégie de groupe |

| HKCU\Logiciel\Microsoft\Cryptography\AutoEnrollment | Paramètres utilisateur, configurés localement |

| HKLM\Software\Politiques\Microsoft\Cryptography\NAutoEnrollment | Paramètres de l'ordinateur, configurés par la stratégie de groupe |

| HKLM\Logiciel\Microsoft\Cryptography\AutoEnrollment | Paramètres de l'ordinateur, configurés localement |

Les paramètres configurés par stratégie de groupe ont la priorité sur les paramètres configurés localement.

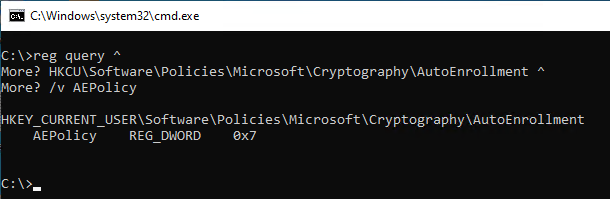

Une requête peut être effectuée via la ligne de commande.

Exemple : paramètres définis par la stratégie de groupe pour le compte d'utilisateur actuellement connecté.

reg query ^ HKCU\Software\Policies\Microsoft\Cryptography\AutoEnrollment ^ /v AEPolicy

Exemple : paramètres définis par la stratégie de groupe pour le compte de l'ordinateur.

reg query ^ HKLM\Software\Policies\Microsoft\Cryptography\AutoEnrollment ^ /v AEPolicy

Les valeurs signifient en détail

| Valeur | Description | Résultat |

|---|---|---|

| 0x00000000 ou non disponible | Le processus d'auto-enrôlement est active „Mise à jour des certificats qui utilisent des modèles de certificats" est désactivé | pas de demande automatique de certificats pas de renouvellement automatique des certificats expirés pas de collecte automatique des demandes de certificats approuvées pas de archivage automatique des certificats révoqués |

| 0x00000001 | Le processus d'auto-enrôlement est active „Mise à jour des certificats qui utilisent des modèles de certificats" est active „Renouveler les certificats expirés, mettre à jour les certificats en attente et révoquer les certificats révoqués" est désactivé | demande automatique de certificats pas de renouvellement automatique des certificats expirés pas de collecte automatique des demandes de certificats approuvées pas de archivage automatique des certificats révoqués |

| 0x00000006 | Le processus d'auto-enrôlement est active „Mise à jour des certificats qui utilisent des modèles de certificats" est désactivé „Renouveler les certificats expirés, mettre à jour les certificats en attente et révoquer les certificats révoqués" est active | pas de demande automatique de certificats renouvellement automatique des certificats expirés collecte automatique des demandes de certificats approuvées archivage automatique des certificats révoqués |

| 0x00000007 | Le processus d'auto-enrôlement est active „Mise à jour des certificats qui utilisent des modèles de certificats" est active „Renouveler les certificats expirés, mettre à jour les certificats en attente et révoquer les certificats révoqués" est active | demande automatique de certificats renouvellement automatique des certificats expirés collecte automatique des demandes de certificats approuvées archivage automatique des certificats révoqués |

| 0x00008000 | AutoEnrollment est désactivé | pas de demande automatique de certificats pas de renouvellement automatique des certificats expirés pas de collecte automatique des demandes de certificats approuvées pas de archivage automatique des certificats révoqués |

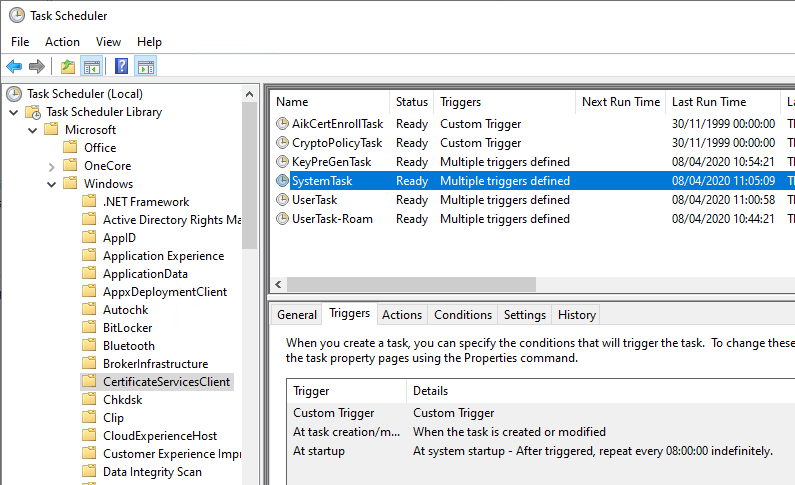

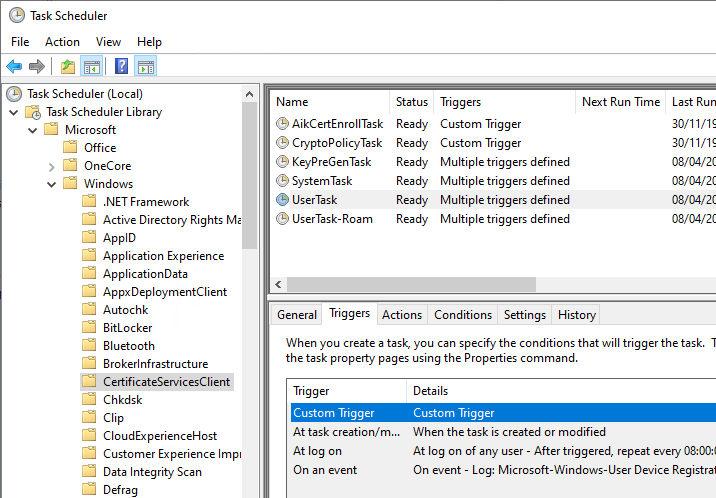

Déclencheur pour le déclenchement du processus d'auto-enrollment

Les déclencheurs de l'exécution du processus d'auto-enrollment sur les membres du domaine sont

- à l'ouverture de session de l'utilisateur (sur les ordinateurs, lorsque le compte de l'ordinateur se connecte, c'est-à-dire au démarrage du système)

- Par minuterie toutes les 8 heures.

- Lors d'une mise à jour de la stratégie de groupe, à condition qu'il y ait eu un changement.

Ces paramètres peuvent être consultés via la planification des tâches sous "Microsoft" - "Windows" - "CertificateServicesClient".

Exécution manuelle du processus d'auto-enrollment

Si l'on ne souhaite pas attendre que l'auto-enrollment soit déclenché automatiquement, on peut aussi le lancer manuellement. Les différentes manières d'exécuter le processus d'auto-enrollment sont décrites dans l'article "Exécution manuelle du processus d'auto-enrollment" décrit.

Liens complémentaires :

Sources externes

- [MS-WCCE] : Protocole d'inscription au certificat client Windows (Microsoft)

- Configurer l'auto-enrôlement des certificats (Microsoft)

- Services web d'inscription aux certificats (Microsoft, archive.org)

Les commentaires sont fermés.