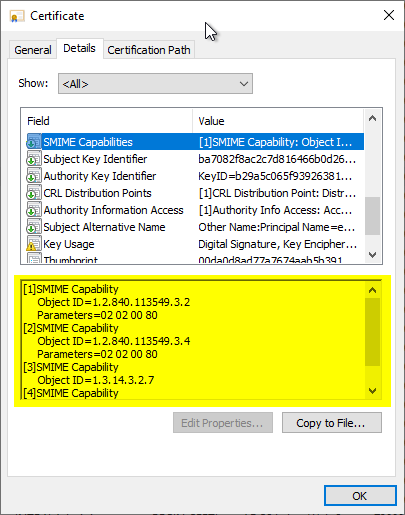

Lorsque l'on émet des certificats S/MIME, ceux-ci contiennent généralement une extension de certificat „S/MIME Capabilities“. Cette extension de certificat est spécifiée dans la RFC 4262 et peut être utilisée par les programmes de messagerie compatibles pour spécifier les algorithmes symétriques pris en charge par le destinataire d'un message chiffré. L'expéditeur doit alors choisir l'algorithme le plus puissant pris en charge par le destinataire.

Entre autres, l'extension de Microsoft Outlook est évaluée et utilisée pour déterminer l'algorithme symétrique d'un e-mail crypté.

L'information sur les algorithmes supportés par le destinataire peut être fournie soit sous la forme d'un attribut signé à l'intérieur d'un courriel [RFC 8551] ou comme extension de certificat [RFC 4262] sont présents. Le cas de l'attribut de certificat est examiné ci-après.

L'attribut S/MIME Capabilities, défini dans le RFC 3851 [RFC3851], est défini pour indiquer les capacités cryptographiques de l'expéditeur d'un message S/MIME signé. Cette information peut être utilisée par le destinataire lors d'échanges ultérieurs sécurisés par S/MIME pour sélectionner les propriétés cryptographiques appropriées.

RFC 4262

Toutefois, S/MIME inclut également le scénario où, par exemple, l'expéditeur d'un message crypté n'a pas de connaissance préalable établie des capacités cryptographiques de l'utilisateur grâce à de récents échanges S/MIME.

Dans ce cas, l'expéditeur est contraint de recourir à des moyens hors bande ou à sa configuration par défaut pour sélectionner un algorithme de cryptage de contenu pour les messages cryptés destinés à des destinataires dont les capacités sont inconnues. Toutefois, une telle configuration par défaut peut être incompatible avec les capacités et/ou la politique de sécurité du destinataire.

La solution définie dans cette spécification prend en compte le fait que le cryptage S/MIME nécessite la possession du certificat de la clé publique du destinataire. Ce certificat contient déjà des informations sur la clé publique du destinataire et les capacités cryptographiques de cette clé. Grâce au mécanisme d'extension défini dans cette spécification, le certificat peut également identifier les capacités cryptographiques S/MIME du sujet. Cela peut ensuite être utilisé comme une ressource d'information facultative pour sélectionner les paramètres de cryptage appropriés pour la communication.

Les applications utilisant l'extension S/MIME Capabilities NE DOIVENT PAS utiliser les informations contenues dans l'extension si des informations plus fiables et pertinentes sur les capacités authentifiées sont disponibles pour l'application.

Valeurs par défaut

Veuillez noter que ces valeurs par défaut ne sont utilisées que si la demande de certificat ne contient pas d'extension de certificat „ S/MIME Capabilities “ correspondante et si l'autorité de certification et le modèle de certificat sont configurés pour inclure l'extension. Les valeurs par défaut dépendent du type de demande et sont décrites plus en détail dans l'article „Étendre l'extension de certificat „S/MIME Capabilities“ aux algorithmes Cryptography Next Generation (CNG) dans les certificats émis." décrit.

Modifier les valeurs par défaut sur l'autorité de certification

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

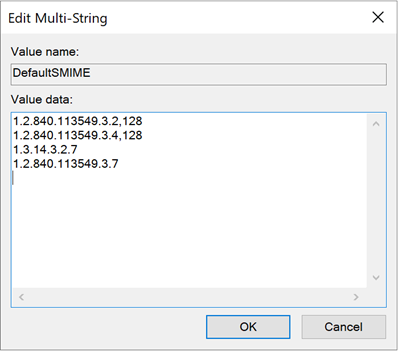

Sur une autorité de certification Microsoft, les valeurs par défaut sont stockées dans la clé de registre suivante :

HKLM:\SYSTEM\CurrentControlSet\Service\CertSvc\Configuration\{Name-der-Zertifizierungsstelle}\PolicyModules\CertificateAuthority_MicrosoftDefault.Policy\DefaultSMIME

Les valeurs suivantes peuvent faire l'objet d'une demande ou d'une inscription au registre :

Algorithmes de cryptage possibles

| Nom | OID | Description |

|---|---|---|

| XCN_OID_OIWSEC_desCBC | 1.3.14.3.2.7 | Data Encryption Standard (DES) en mode Cipher Block Chaining (CBC). Longueur de clé 56 bits. |

| XCN_OID_RSA_DES_EDE3_CBC | 1.2.840.113549.3.7 | Triple DES (3DES) en mode CBC. Longueur de la clé 168 bits |

| XCN_OID_RSA_RC2CBC | 1.2.840.113549.3.2 | Algorithme RC2 en mode CBC Longueur de clé entre 40 et 128 bits. |

| XCN_OID_RSA_RC4 | 1.2.840.113549.3.4 | Algorithme RC4 Longueur de clé entre 40 et 128 bits. |

| XCN_OID_RSA_SMIMEalgCMS3DESwrap | 1.2.840.113549.1.9.16.3.6 | 3DES pour le cryptage des clés Longueur de la clé 168 bits |

| XCN_OID_RSA_SMIMEalgCMSRC2wrap | 1.2.840.113549.1.9.16.3.7 | RC2 pour le cryptage des clés Longueur de la clé 128 bits |

| XCN_OID_NIST_AES128_CBC | 2.16.840.1.101.3.4.1.2 | Advanced Encryption Standard (AES) en mode CBC Longueur de la clé 128 bits |

| XCN_OID_NIST_AES192_CBC | 2.16.840.1.101.3.4.1.22 | Advanced Encryption Standard (AES) en mode CBC Longueur de la clé 192 bits |

| XCN_OID_NIST_AES256_CBC | 2.16.840.1.101.3.4.1.42 | Advanced Encryption Standard (AES) en mode CBC Longueur de la clé 256 bits |

| XCN_OID_NIST_AES128_WRAP | 2.16.840.1.101.3.4.1.5 | AES pour le cryptage des clés Longueur de la clé 128 bits |

| XCN_OID_NIST_AES192_WRAP | 2.16.840.1.101.3.4.1.25 | AES pour le cryptage des clés Longueur de la clé 192 bits |

| XCN_OID_NIST_AES256_WRAP | 2.16.840.1.101.3.4.1.45 | AES pour le cryptage des clés Longueur de la clé 256 bits |

Le key wrapping pour S/MIME est disponible dans le RFC 6318 décrites.

Algorithmes de hachage possibles

| Nom | OID | Description |

|---|---|---|

| md5NoSign | 1.2.840.113549.2.5 | Algorithme de signature MD5 |

| sha1NoSign | 1.3.14.3.2.26 | Algorithme de signature SHA1 |

| sha256NoSign | 2.16.840.1.101.3.4.2.1 | Algorithme de signature SHA2 avec longueur de clé de 256 bits |

| sha384NoSign | 2.16.840.1.101.3.4.2.2 | Algorithme de signature SHA2 avec longueur de clé de 384 bits |

| sha512NoSign | 2.16.840.1.101.3.4.2.3 | Algorithme de signature SHA2 avec longueur de clé de 512 bits |

Suppression de l'extension des certificats délivrés

L'extension peut également être supprimée des certificats délivrés si nécessaire.

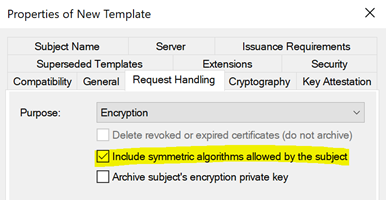

Suppression via la configuration des modèles de certificats

L'extension est contrôlée par l'option „Include symmetric algorithms allowed by the subject“ dans l'onglet „Request Handling“ du modèle de certificat.

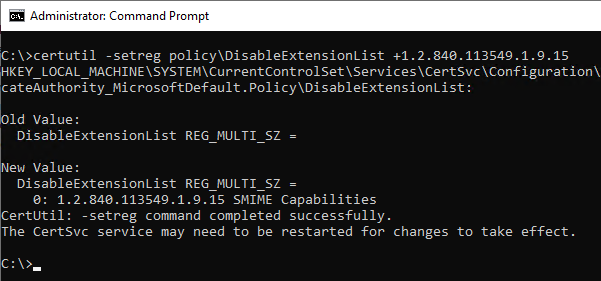

Suppression via la configuration de l'autorité de certification

Dans ce cas, il faut se rappeler que les paramètres de la zone de politique du registre sont inclus dans une sauvegarde et qu'ils seront également restaurés en cas de restauration ou de migration vers un autre serveur.

certutil -setreg policy\DisableExtensionList +1.2.840.113549.1.9.15

Le service d'autorité de certification doit ensuite être redémarré pour que les modifications soient appliquées.

Liens complémentaires :

Sources externes :

- Capacités de l'extension de certificat X.509 pour les extensions de messagerie Internet sécurisées/multi-usages (S/MIME) (Internet Engineering Task Force)

- Extensions de messagerie Internet sécurisées/multiples (S/MIME) version 4.0 Spécification des messages (Internet Engineering Task Force)

- Suite B dans Secure/Multipurpose Internet Mail Extensions (S/MIME) (Internet Engineering Task Force)

- Facultatif : Configuration de paramètres et de modules CA supplémentaires (Microsoft)

- S/MIME pour la signature et le cryptage des messages (Microsoft)

- IX509ExtensionSmimeCapabilities interface (certenroll.h) (Microsoft)

- Algorithme de hachage OID (Microsoft)

- S/MIME pour la signature et le cryptage des messages dans Exchange Online (Microsoft)

- Courrier sécurisé (Microsoft)

Les commentaires sont fermés.