Supposons le scénario suivant :

- Les certificats pour les contrôleurs de domaine sont émis par une autorité de certification intégrée à Active Directory (Enterprise CA).

- Le modèle de certificat utilisé à cet effet a été créé par nos soins.

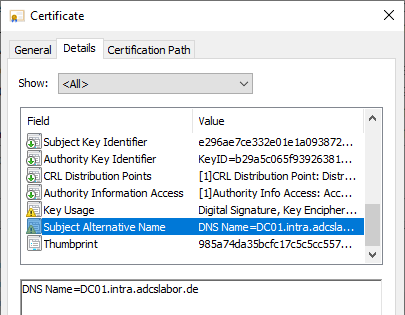

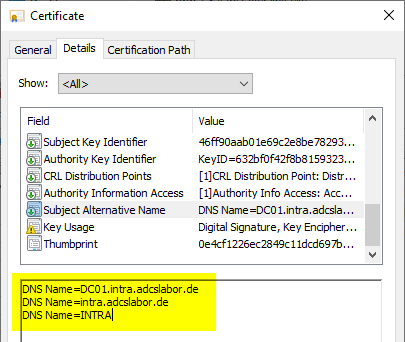

- Les certificats émis contiennent uniquement le nom complet de l'ordinateur du contrôleur de domaine correspondant dans le champ Subject Alternative Name (SAN), mais pas le nom complet et le nom NETBIOS du domaine.

Le modèle de certificat ne comporte pas non plus d'option permettant d'imposer la saisie de ces informations.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

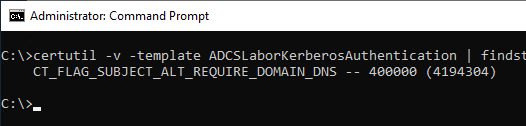

Le nom de domaine complet et le nom NETBIOS du domaine sont déterminés à l'aide d'un indicateur. CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS dans les certificats émis. La commande suivante permet de vérifier si cet indicateur est activé dans le modèle de certificat.

certutil -v -template {Name-der-Vorlage} | findstr REQUIRE_DOMAIN

Le nom du modèle est le nom de l'objet, c'est-à-dire dans la plupart des cas le nom du modèle. sans espace à inscrire.

Si vous utilisez votre propre modèle de certificat, celui-ci doit être dérivé du modèle de certificat standard „ Kerberos Authentication “, car seul ce modèle de certificat dispose du drapeau CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS . Les modèles de certificat standard „ Contrôleur de domaine “ et „ Authentification du contrôleur de domaine “ ont le drapeau pas mis.

Le drapeau peut également être défini manuellement via l'éditeur ADSI pour le modèle de certificat existant, mais cette méthode n'est pas prise en charge par le fabricant.

Si le drapeau CT_FLAG_SUBJECT_ALT_REQUIRE_DOMAIN_DNS est activé, l'autorité de certification doit pouvoir communiquer avec l'ordinateur demandeur (dans la plupart des cas, un contrôleur de domaine) via le port TCP 445 (canaux nommés RPC). Pour plus de détails, voir l'article „Règles de pare-feu requises pour Active Directory Certificate Services„ .

Liens complémentaires :

- Aperçu des différentes générations de certificats de contrôleur de domaine

- Règles de pare-feu requises pour Active Directory Certificate Services

- La demande de certificat pour les contrôleurs de domaine échoue avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".

Les commentaires sont fermés.