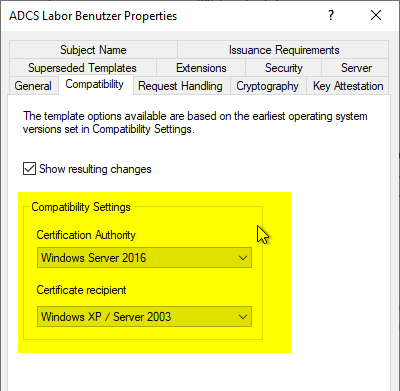

Il existe un bug connu dans le service Web CEP (Certificate Enrollment Policy) qui empêche l'affichage des modèles de certificats configurés pour être compatibles avec Windows Server 2016 ou Windows 10.

Les services web d'enregistrement des certificats (Certificate Enrollment Policy Web Service, CEP et Certificate Enrollment Web Service, CES) permettent de demander et de renouveler automatiquement les certificats d'une autorité de certification via une interface web. Il n'est donc pas nécessaire de contacter directement l'autorité de certification par Remote Procedure Call (RPC). Pour une description plus détaillée, voir l'article "Bases de la demande de certificat via Certificate Enrollment Web Services (CEP, CES)„ .

Il importe peu ici que la compatibilité soit uniquement définie pour l'autorité de certification ou que celle-ci soit définie pour les destinataires de certificats sur Windows Server 2016 ou Windows 10. Dans les deux cas, le modèle de certificat n'est pas affiché par le CEP.

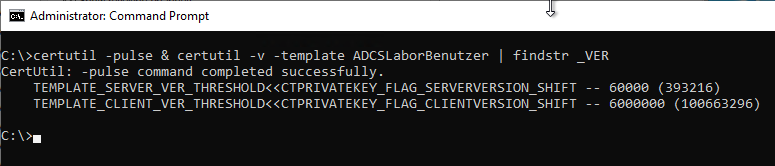

Apparemment, le modèle de certificat est filtré si l'un des cas suivants se présente :

- Le drapeau CTPRIVATEKEY_FLAG_SERVERVERSION_SHIFT dans l'attribut msPKI-Private-Key-Flag du modèle de certificat est configuré sur TEMPLATE_SERVER_VER_THRESHOLD.

- Le drapeau CTPRIVATEKEY_FLAG_CLIENTVERSION_SHIFT dans l'attribut msPKI-Private-Key-Flag du modèle de certificat est configuré sur TEMPLATE_CLIENT_VER_THRESHOLD.

Pour plus de détails à ce sujet, voir l'article „Comment les paramètres de compatibilité pour les modèles de certificats sont-ils représentés techniquement ?„ .

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Cela conduit notamment au phénomène suivant :

- Si la demande de certificat est effectuée via Windows Powershell (Get-Certificate), la demande échoue. Voir également à ce sujet l'article „La demande d'un certificat via les services Web d'enregistrement de certificats à l'aide de Windows PowerShell échoue avec le message d'erreur „Cannot find object or property. 0x80092004 (-2146885628 CRYPT_E_NOT_FOUND)“„

- Si la demande de certificat est effectuée via la Microsoft Management Console (MMC), le modèle de certificat ne s'affiche pas ou la liste des modèles de certificat est vide. Voir à ce sujet l'article „La demande de certificat échoue avec le message d'erreur „You cannot request a certificate at this time because no certificate types are available“.“„

Comme Microsoft a publié un article dans la base de connaissances, mais pas de correctif, on peut supposer que le problème ne sera pas résolu.

Il ne reste donc plus qu'à configurer la compatibilité du modèle de certificat sur Windows Server 2012 R2 ou plus petit, si cela est possible.

Les commentaires sont fermés.