Supposons le scénario suivant :

- Une hiérarchie d'autorités de certification est établie dans le réseau et l'autorité de certification racine est représentée dans la partition de configuration de la structure globale Active Directory.

- Les membres du domaine sont configurés pour exécuter le processus d'auto-inscription et ainsi mettre à jour les autorités de certification racine de confiance à partir de la partition de configuration.

- Cependant, ce processus ne fonctionne pas avec certains clients. Les certificats de l'autorité de certification racine ne sont pas téléchargés automatiquement et enregistrés dans le magasin de confiance local.

- Conséquence les demandes de certificats peuvent échouer, par exemple parce que la hiérarchie des autorités de certification n'est pas fiable.

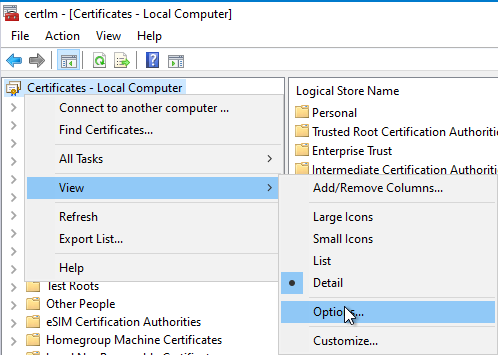

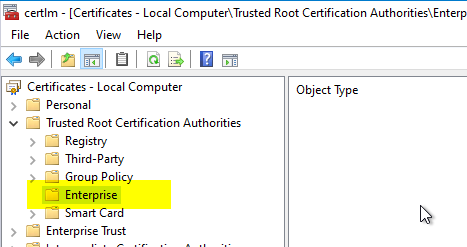

Les magasins de certificats physiques peuvent être affichés en cliquant avec le bouton droit de la souris sur le magasin de certificats et en sélectionnant „ View “ – „ Options… “.

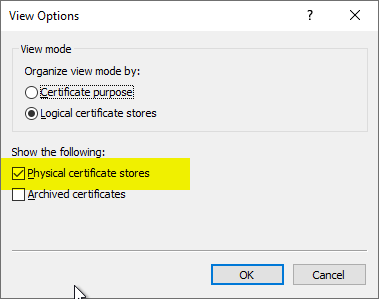

L'option „ Physical certificate stores “ doit être sélectionnée.

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

La cause la plus probable est que le certificat a été supprimé manuellement du magasin de certificats.

Si un certificat est supprimé d'un magasin géré par le processus d'auto-inscription et qu'il n'y a pas de modification du côté du service d'annuaire, le magasin de certificats local n'est pas mis à jour à nouveau.

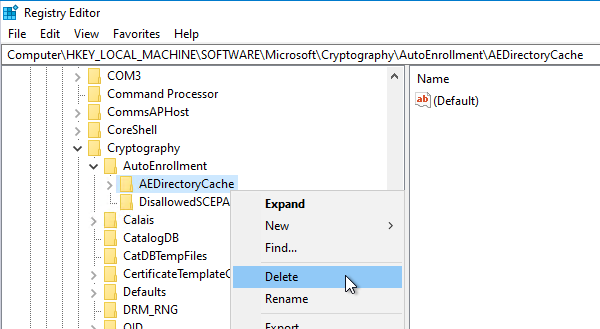

Le dernier état de synchronisation est temporairement enregistré dans une clé de registre locale appelée „ AEDirectoryCache “, dans laquelle les suppressions locales ne sont pas répertoriées. Par conséquent, un certificat supprimé n'est pas restauré par le processus d'auto-inscription.

Solution

La clé de registre suivante doit être supprimée sur les clients concernés :

Pour le contexte machine :

HKLM\SOFTWARE\Microsoft\Cryptography\AutoEnrollment\AEDirectoryCache

Pour le contexte de l'utilisateur :

HKCU\SOFTWARE\Microsoft\Cryptography\AutoEnrollment\AEDirectoryCache

Vous pouvez ensuite essayer de synchroniser à nouveau.

certutil -pulse [-user]

L'inscription automatique doit être activée avec les paramètres minimaux (stratégie de groupe : „ Non configuré “, AEPolicy: 0x0).

Liens complémentaires :

Sources externes

- Inscription automatique des certificats dans Windows Server 2016 (partie 4) (Vadims Podans)

- Station de travail „ récupérant “ des certificats à partir du magasin central AD (Forums Microsoft TechNet)

- Comment forcer un contrôleur de domaine à tenter l'inscription automatique d'un certificat (David Ball)

Les commentaires sont fermés.