Lorsque NDES est en service depuis un certain temps (typiquement deux ans), on est confronté au défi de renouveler les certificats Registration Authority (RA). Ce processus n'est malheureusement pas forcément résolu de manière intuitive et est donc décrit plus en détail dans cet article.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Le renouvellement des certificats RA est, d'un point de vue technique, une demande de nouveaux certificats, c'est pourquoi ce terme est également utilisé ci-dessous

Lors de l'installation du rôle NDES, deux modèles de certificats standard sont publiés sur l'autorité de certification correspondante. Ces modèles sont utilisés pour la demande de certificats d'autorité d'enregistrement.

- CEP Encryption

- Agent d'inscription Exchange (demande hors ligne)

Option 1 : demande de nouveaux certificats RA avec vos propres modèles de certificats (recommandé)

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Au plus tard pour le renouvellement à venir de la, il est conseillé de configurer et d'utiliser des modèles de certificats adaptés, car ils offrent quelques avantages par rapport aux modèles standard.

La configuration et la demande de certificats RA avec ses propres modèles de certificats sont expliquées dans l'article "Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)"est décrite. Cette méthode devrait être utilisée de préférence.

Si l'on souhaite, il est toutefois possible de procéder au renouvellement à l'aide des modèles standard, ce qui est décrit ci-après.

Option 2 : demande de nouveaux certificats RA à l'aide des modèles de certificats NDES standard

Le renouvellement des certificats à l'aide des modèles standard comprend les étapes suivantes :

- Configuration des modèles de certificats (autorisations de demande)

- Demander le certificat CEP Encryption dans le magasin de certificats de l'ordinateur

- Demander le certificat de l'agent d'inscription Exchange dans le magasin de certificats de l'utilisateur

- Exportation du certificat de l'agent d'inscription Exchange à partir du magasin de certificats de l'utilisateur

- Importer le certificat de l'agent d'inscription Exchange dans le magasin de certificats de l'ordinateur

- Définir les autorisations sur les clés privées

Contexte

Tout d'abord, une brève explication sur les raisons pour lesquelles la procédure est si compliquée : les certificats d'autorité de registre doivent être placés dans le magasin de certificats de l'ordinateur du système NDES. Or, l'un des deux modèles de certificat est configuré en tant que modèle de certificat utilisateur, de sorte qu'il ne peut pas être demandé dans le magasin de l'ordinateur.

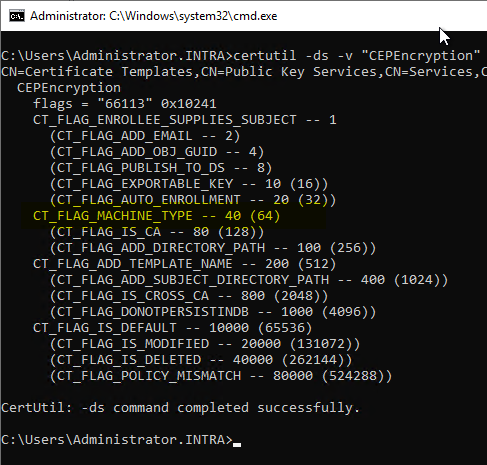

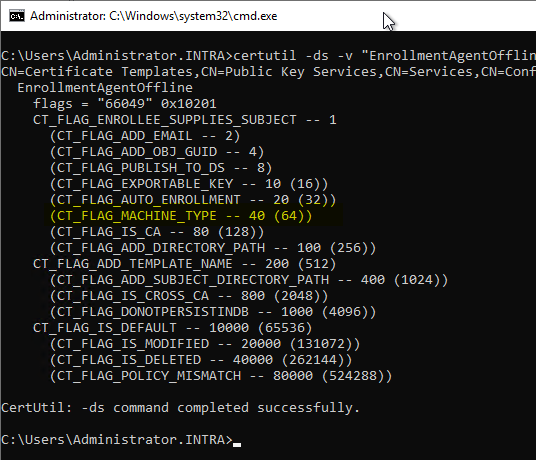

Les commandes de ligne de commande suivantes permettent d'obtenir un aperçu des drapeaux placés sur les modèles de certificats :

certutil -ds -v "CEPEncryption"

certutil -ds -v "EnrollmentAgentOffline"

Le modèle CEP Encryption contient le drapeau CT_FLAG_MACHINE_TYPE, qui garantit qu'un certificat pour ce modèle ne peut être demandé que pour des comptes d'ordinateur.

Par contre, il manque au modèle Exchange Enrollment Agent (Offline Request) le drapeau CT_FLAG_MACHINE_TYPE, ce qui fait que les certificats ne peuvent être demandés que dans le contexte de l'utilisateur.

En théorie, il est possible de définir le drapeau CT_FLAG_MACHINE_TYPE sur le modèle de certificat de l'agent d'inscription Exchange à l'aide d'outils Active Directory tels que l'éditeur ADSI (adsiedit.msc), mais cela n'est pas pris en charge par le fabricant, c'est-à-dire que vous ne recevrez pas de support en cas d'erreur.

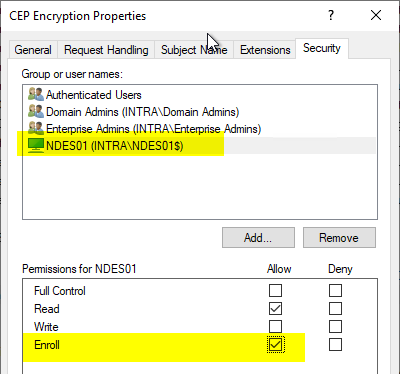

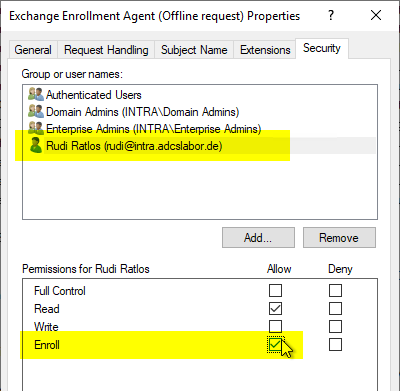

Configuration des modèles de certificats

Dans l'onglet "Sécurité" du modèle de certificat CEP Encryption, le compte informatique du serveur NDES doit avoir le droit de demander des certificats à partir de ce modèle.

Dans l'onglet "Sécurité" du modèle de certificat de l'agent d'inscription Exchange (Offline Request), l'utilisateur qui demandera le certificat doit donc avoir le droit de demander des certificats de ce modèle.

Demander le certificat CEP Encryption dans le magasin de certificats de l'ordinateur

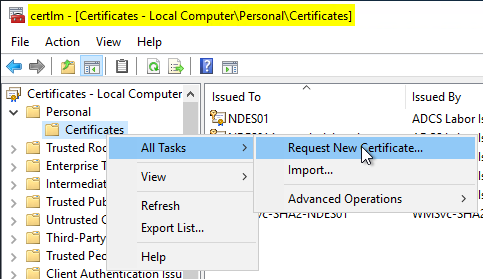

Le modèle de certificat CEP Encryption peut être demandé directement via la console de certificat de l'ordinateur (certlm.msc) du serveur NDES. Pour ce faire, il suffit de cliquer avec le bouton droit sur le nœud "Certificates" sous "Personal" et de sélectionner "All Tasks" - "Request New Certificate...".

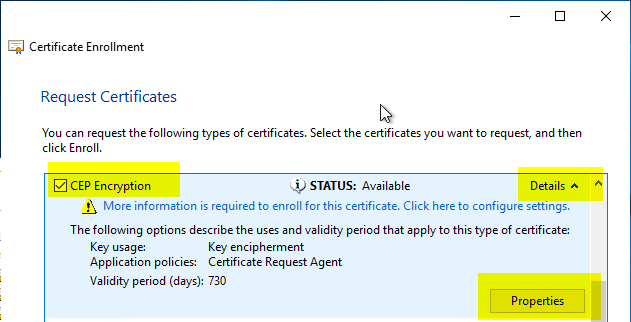

Le modèle CEP Encryption devrait être disponible. Avant de pouvoir envoyer la demande de certificat, il faut encore le configurer. Pour cela, il faut cliquer sur "Details", puis sur "Properties".

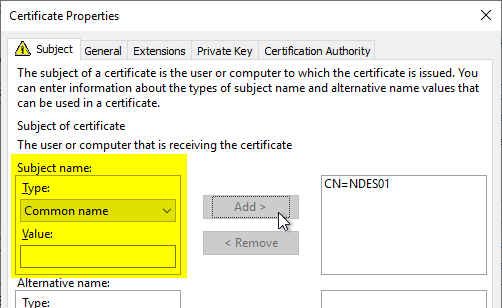

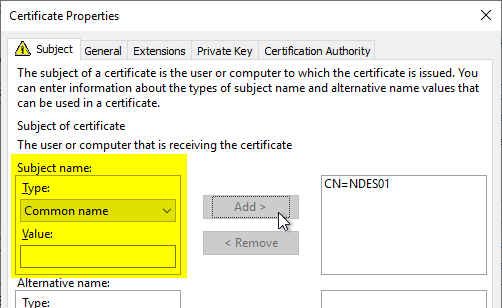

La demande de certificat doit contenir une identité. Celle-ci peut prendre la forme d'un sujet de type "Common Name" ou d'un Subject Alternative Name (ou les deux). Le contenu de l'identité n'a pas d'importance d'un point de vue technique et devrait plutôt être choisi en fonction de critères organisationnels.

Ensuite, la demande de certificat peut être envoyée à l'autorité de certification.

Demander le certificat de l'agent d'inscription Exchange dans le magasin de certificats de l'utilisateur

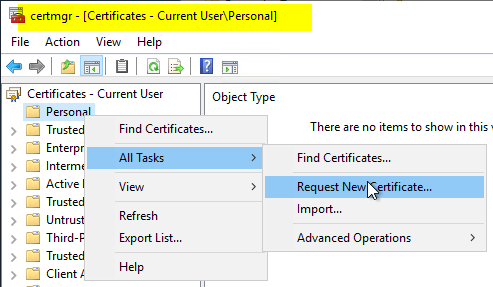

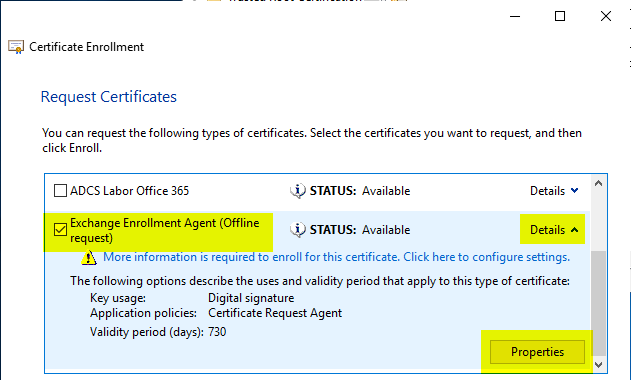

Contrairement au modèle de certificat CEP Encryption, le modèle de certificat Exchange Enrolment Agent doit être demandé via la console de gestion des certificats d'utilisateur (certmgr.msc). Pour cela, il faut faire un clic droit sur le nœud "Certificates" sous "Personal" et sélectionner "All Tasks" - "Request New Certificate...".

Le modèle Exchange Enrollment Agent (Offline Request) devrait être disponible. Avant de pouvoir envoyer la demande de certificat, il faut encore la configurer. Pour cela, il faut cliquer sur "Details", puis sur "Properties".

La demande de certificat doit contenir une identité. Celle-ci peut prendre la forme d'un sujet de type "Common Name" ou d'un Subject Alternative Name (ou les deux). Le contenu de l'identité n'a pas d'importance d'un point de vue technique et devrait plutôt être choisi en fonction de critères organisationnels.

Dans l'onglet "Private Key", il faut encore activer l'option "Make private key exportable" sous "Key Options", afin que le certificat puisse ensuite être exporté avec la clé privée.

Ensuite, la demande de certificat peut être envoyée à l'autorité de certification.

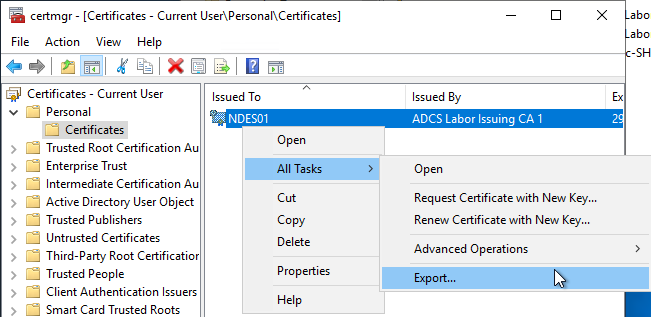

Exportation du certificat de l'agent d'inscription Exchange à partir du magasin de certificats de l'utilisateur

Dans la console de gestion des certificats d'utilisateur, il faut maintenant cliquer à droite sur le certificat demandé et sélectionner l'option "All Tasks" - "Export...".

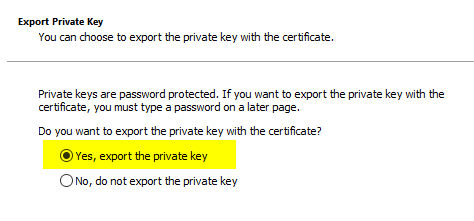

On choisit l'option d'exporter la clé privée

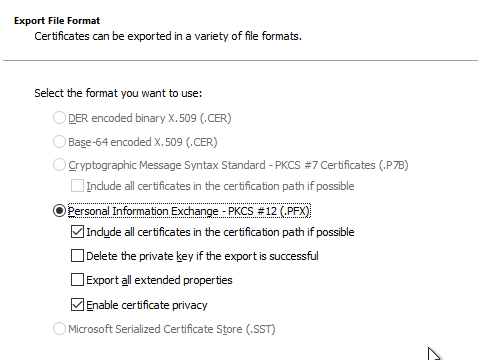

Comme format de fichier, on choisit "Personal Information Exchange - PKCS #12 (.PFX)", ce qui correspond au choix standard. L'option "Include all certificates in the certificate path if possible" peut être désactivée si on le souhaite.

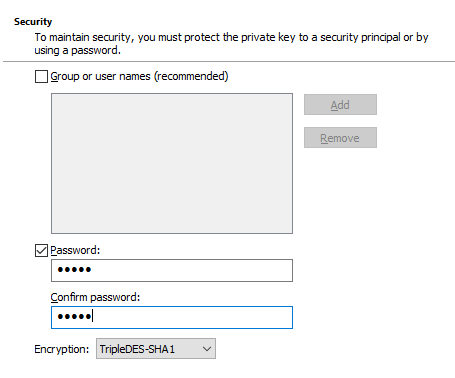

On attribue un mot de passe pour le certificat exporté.

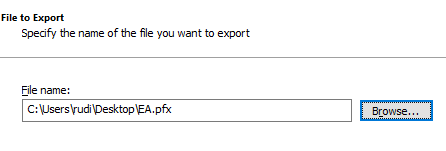

On attribue un emplacement et un nom de fichier au certificat.

L'assistant peut ensuite être clôturé.

Importer le certificat de l'agent d'inscription Exchange dans le magasin de certificats de l'ordinateur

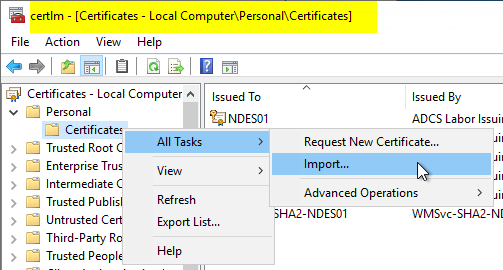

Il faut maintenant passer dans la console de gestion des certificats de l'ordinateur (certlm.msc) et faire un clic droit sur le nœud "Certificates" sous "Personal" et sélectionner "All Tasks" - "Import...".

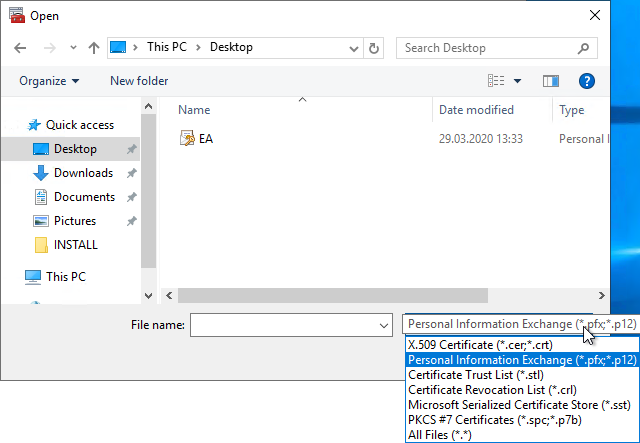

On sélectionne le fichier exporté précédemment. S'il ne s'affiche pas, il faut encore modifier le filtre d'affichage sur "Personal Information Exchange (*.pfx ; *.p12)".

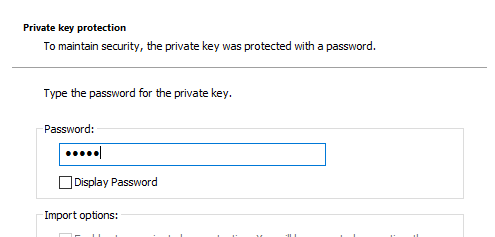

On saisit le mot de passe que l'on a donné précédemment.

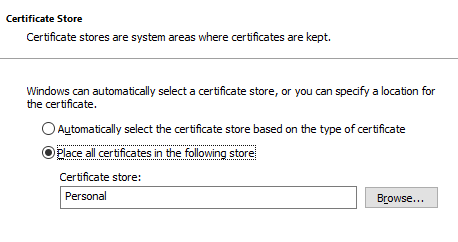

On confirme que le certificat doit être importé dans le magasin de certificats "Personal".

L'assistant peut maintenant être clôturé.

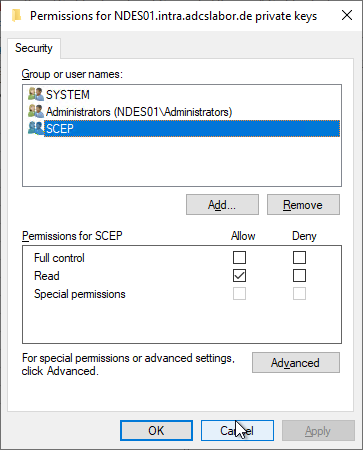

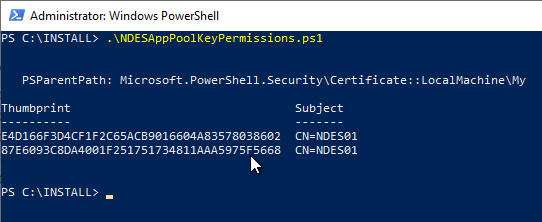

Définir les autorisations sur les clés privées

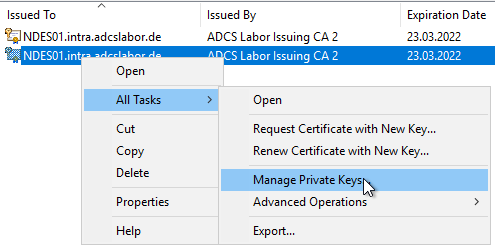

Il faut maintenant définir les autorisations sur les clés privées des deux certificats. Cela se fait via la console de gestion des certificats d'ordinateur (certlm.msc).

On clique successivement avec le bouton droit sur les deux certificats et on choisit "All Tasks" - "Manage Private Keys...".

Le compte de service NDES nécessite une autorisation "Read" sur la clé privée.

Dans la mesure où NDES fonctionne sous l'identité du pool d'applications SCEP IIS, on se heurte au problème de l'impossibilité de les inscrire via la console de gestion des certificats. On trouve cependant ici un script PowerShell qui permet de le faire.

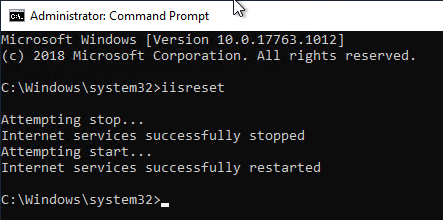

NDES peut ensuite être redémarré avec iisreset et devrait ensuite fonctionner comme d'habitude.

Test de fonctionnement

Le service NDES n'est chargé que lorsque le premier client se connecte. Afin de pouvoir s'assurer, après la demande de certificat, que le service NDES peut également l'utiliser, il convient de simuler cette connexion client. La commande Windows PowerShell suivante peut être utilisée à cet effet :

[void](Invoke-WebRequest -Uri "http://localhost/certsrv/mscep/mscep.dll/pkiclient.exe?operation=GetCACaps")

Ensuite, la Observateur d'événements du serveur NDES si le service a pu être lancé avec succès (Événement n° 1).

Liens complémentaires :

- Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)

- Le service d'enregistrement des périphériques réseau (NDES) consigne le message d'erreur "The Network Device Enrollment Service cannot retrieve one of its required certificates (0x80070057). The parameter is incorrect".

Les commentaires sont fermés.