Supposons le scénario suivant :

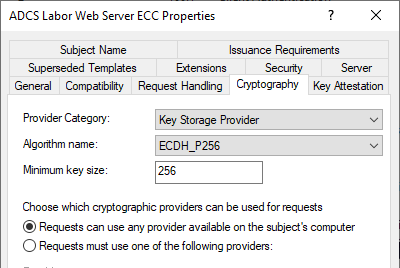

- Un modèle de certificat est configuré pour l'utilisation de clés basées sur des courbes elliptiques (par exemple ECDSA_P256).

- En conséquence, une longueur de clé minimale de 256 bits est configurée.

- Les demandes de certificats qui utilisent d'autres courbes ECC ou des clés basées sur RSA sont néanmoins également signées.

Une façon d'identifier l'algorithme de la clé lors de l'émission du certificat et de forcer son utilisation correcte est d'utiliser le Module de politique TameMyCerts pour Microsoft Active Directory Certificate Services a été donné.

Comme on peut le voir, le „Algorithm Name“ est réglé sur ECDSA_P256, on devrait donc s'attendre à ce que seules les demandes de certificats utilisant exactement cet algorithme de clé soient acceptées.

Vérification du comportement

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

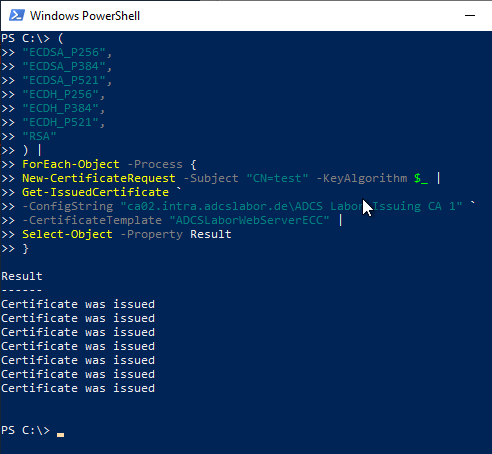

Pour tester le comportement de manière rapide et claire, il est possible d'utiliser le PSCertificateEnrollment Module PowerShell à.

Install-Module PSCertificateEnrollment Import-Module PSCertificateEnrollment

La commande suivante permet de créer au total sept demandes de certificat et de les envoyer à l'autorité de certification en utilisant le modèle de certificat „ADCS Labor WebServer ECC“.

Ils utilisent les paramètres suivants :

- Algorithme de clé ECDSA_P256

- Algorithme de clé ECDSA_P384

- Algorithme de clé ECDSA_P521

- Algorithme clé ECDH_P256

- Algorithme clé ECDH_P384

- Algorithme clé ECDH_P521

- Algorithme de clé RSA (avec taille de clé de 2048 bits)

(

"ECDSA_P256",

"ECDSA_P384",

"ECDSA_P521",

"ECDH_P256",

"ECDH_P384",

"ECDH_P521",

"RSA"

) | ForEach-Object -Process {

New-CertificateRequest -Subject "CN=test" -KeyAlgorithm $_ |

Get-IssuedCertificate `

-ConfigString "ca02.intra.adcslabor.de\ADCS Labor Issuing CA 1" `

-CertificateTemplate "ADCSLaborWebServerECC" |

Select-Object -Property Result

}

Comme on peut le voir, toutes les demandes de certificat sont émises sans plainte par l'autorité de certification. Il n'y a donc pas de contrôle de l'algorithme de clé utilisé par le module Policy de l'autorité de certification.

L'algorithme de la clé est donc plutôt (analogue à la Possibilité d'exporter la clé privée) doit être considéré comme un paramètre par défaut pour les demandes de certificats via la Microsoft Management Console (MMC) ou l'auto-enrollment des clients dans une structure globale Active Directory. Ce paramètre par défaut ne s'applique toutefois pas aux demandes de certificat générées manuellement, comme c'est le cas par exemple pour les serveurs web.

Conclusion

Un aspect positif de ce comportement est que (dans le cas de demandes de certificats non liées à l'auto-enrôlement), un seul modèle de certificat peut être nécessaire pour émettre des certificats pouvant utiliser à la fois des clés RSA et ECC. Il suffit alors de réduire la taille de la clé.

Cela n'est toutefois possible que si tous les algorithmes de clés utilisés ont les mêmes capacités en termes de signature et de cryptage que celui configuré dans le modèle de certificat (ECDSA, par exemple, ne peut être utilisé que pour la signature). L'extension de l'utilisation des clés des certificats émis s'adapte aux capacités du fournisseur de stockage de clés configuré.

D'un autre côté, cela signifie également que des erreurs d'émission non souhaitées peuvent se produire, par exemple lorsque des demandes de certificats sont signées avec des clés RSA de taille insuffisante ou que les mauvais algorithmes de clés sont demandés (par exemple, les clés ECDH pour les certificats de signature).

Cela peut notamment se produire lorsque les demandes de certificats sont effectuées via la Microsoft Management Console (MMS), car les paramètres par défaut sont alors sélectionnés.

Une vérification correspondante doit donc avoir lieu en amont. Il est également utile de configurer le paramètre par défaut de l'algorithme de clé sur un algorithme basé sur des courbes elliptiques, afin d'éviter de signer par erreur des clés RSA avec des longueurs de clé trop courtes.

Les commentaires sont fermés.