Supposons le scénario suivant :

- Une autorité de certification utilise un Module de sécurité matériel (HSM).

- La partition du Hardware Security Module se remplit de plus en plus de clés au cours de la durée de vie de l'autorité de certification.

- Sur SafeNet Hardware Security Modules, cela peut même entraîner l'exécution complète de la partition. En conséquence, les événements 86 et 88 de l'autorité de certification.

Ce phénomène peut en principe se produire avec tous les modules de sécurité matériels utilisés, mais il est le plus susceptible de causer des problèmes visibles avec les HSM SafeNet Luna, qui ne disposent que d'un espace mémoire limité pour les clés par partition.

Cause et contexte

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Microsoft Active Directory Certificate Services génère régulièrement de nouveaux certificats pour l'échange d'autorités de certification ("CA Exchange") (de la société éponyme Modèle de certificat), qui ne doit pas non plus être publiée explicitement sur une autorité de certification.

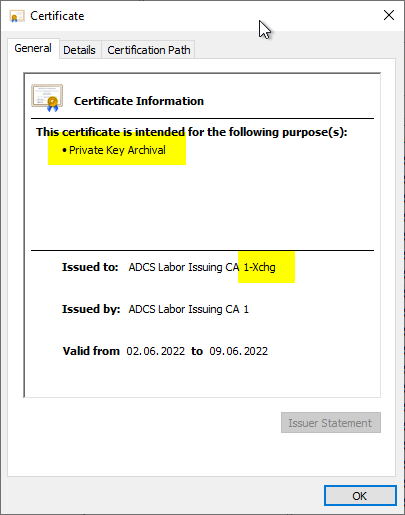

Comme on peut le voir, les certificats „ CA Exchange “ utilisent le Utilisation étendue des clés pour "Private Key Arrchival". Celui-ci devrait - si l'on restreint les Extended Key Usages d'une autorité de certification - doit toujours être inclus dans la liste des Extended Key Usages autorisés pour le certificat d'autorité de certification, sinon aucun certificat ne peut être généré pour l'échange d'autorités de certification.

Les certificats "CA Exchange" sont utilisés par l'autorité de certification aux fins suivantes :

- Si la Archivage des clés privées un client peut utiliser la clé publique de ce certificat pour transmettre en toute sécurité la clé privée à archiver à l'autorité de certification.

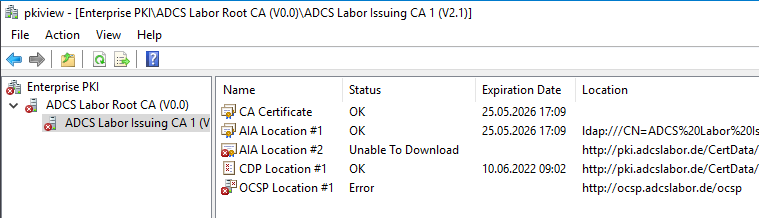

- La console d'administration de l'ICP de l'entreprise (pkiview.msc) utilise le contenu du certificat "CA Exchange" pour déterminer les points de distribution de la liste de révocation (CRL Distribution Points, CDP) et l'accès aux informations d'autorité (Authority Information Access, AIA) et pour pouvoir afficher leur statut dans la vue d'ensemble.

Le site Interface RPC/DCOM de l'organisme de certification offre la ICertRequest::GetCaCertificate qui peut être utilisée par tous les utilisateurs du réseau (Authenticated Users) afin de pouvoir récupérer le certificat "CA Exchange".

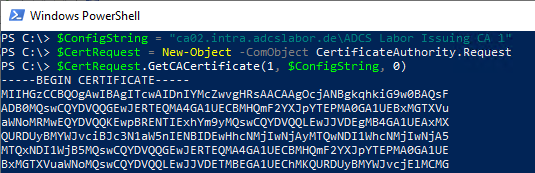

Une requête correspondante peut également être effectuée très facilement à l'aide de Windows PowerShell :

$ConfigString = "{Hostname-der-CA}\{CA-Common-Name}"

$CertRequest = New-Object -ComObject CertificateAuthority.Request

$CertRequest.GetCACertificate(1, $ConfigString, 0)

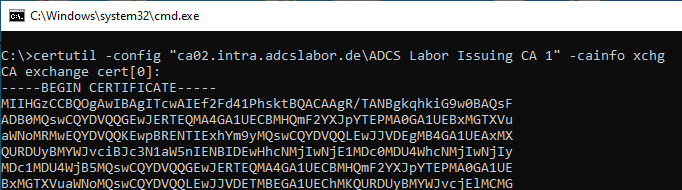

Il est également possible d'effectuer la requête par certutil :

certutil -config "{Hostname-der-CA>\{Common-Name-der-CA>" -cainfo xchg

Les certificats pour l'échange d'autorités de certification ont une durée de validité relativement courte, d'une semaine seulement, afin que les clés soient régulièrement renouvelées.

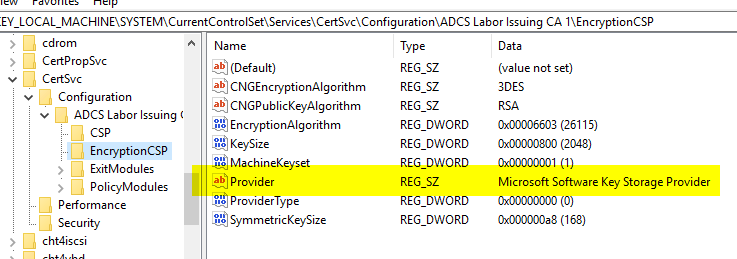

Lors de l'installation d'une autorité de certification, le Fournisseur de stockage de clésL'adresse de l'autorité de certification est reprise dans le certificat d'échange d'autorités de certification.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{CA-Common-Name}\EncryptionCSP

Évaluation

Même si ce type de certificat a tendance à transmettre des informations confidentielles, le changement hebdomadaire du certificat et donc de la clé privée permet de garantir la sécurité même sans module de sécurité matériel. De plus, les clés ne sont utilisées que pour la transmission des données et non pour leur stockage. Le passage à un fournisseur de logiciels est donc sans danger et également judicieux.

Mise en œuvre

Pour repasser à un fournisseur de logiciels pour les certificats d'échange d'autorités de certification, il suffit d'exécuter la commande de ligne de commande suivante sur l'autorité de certification :

certutil -setreg CA\EncryptionCSP\Provider "Microsoft Software Key Storage Provider"

Ensuite, le service d'autorité de certification doit être redémarré pour que les modifications prennent effet.

Lors du redémarrage de l'autorité de certification, veuillez tenir compte du fait qu'il existe une erreur connue chez le fournisseur de stockage de clés SafeNet, qui provoque une erreur lors du redémarrage du service. Code d'erreur RPC_S_DUPLICATE_ENDPOINT peut entraîner une perte de temps. Un temps d'attente suffisant doit être prévu entre l'arrêt et le démarrage du service.

Liens complémentaires :

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

- Principes de base : fournisseur de services cryptographiques (CSP) et fournisseur de stockage de clés (KSP)

- Principes de base : limiter l'utilisation de la clé étendue (Extended Key Usage, EKU) dans les certificats d'autorité de certification

Les commentaires sont fermés.