Supposons le scénario suivant :

- Un modèle de certificat est configuré pour l'utilisation du Microsoft Platform Crypto Provider, de sorte que la clé privée générée lors de la demande de certificat est protégée par un Trusted Platform Module (TPM).

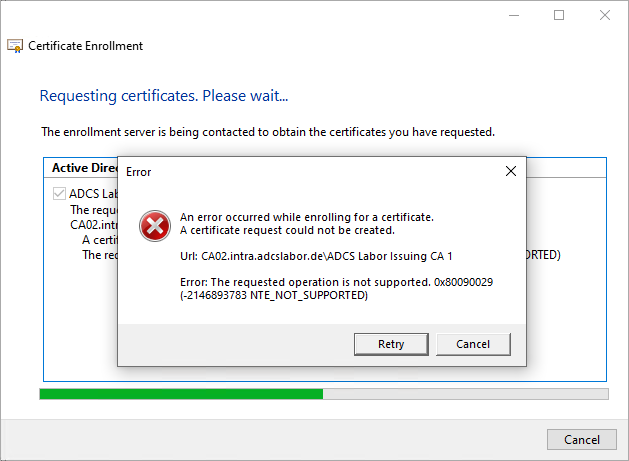

- Cependant, la demande de certificats échoue avec le message d'erreur suivant :

An error occurred while enrolling for a certificate. A certificate request could not be created. Url: CA02.intra.adcslabor.de\ADCS Labor Issuing CA 1 Error: The requested operation is not supported. 0x80090029 (-2146893783 NTE_NOT_SUPPORTED)

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

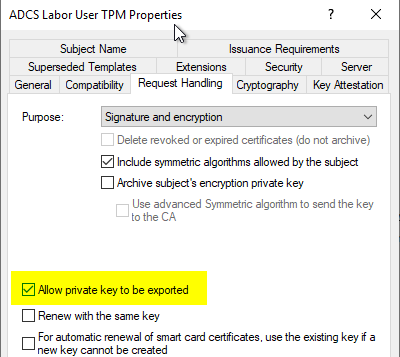

Le message d'erreur NTE_NOT_SUPPORTED se produit lors de la génération de la clé privée. Si l'exportation de la clé privée est autorisée dans le modèle de certificat, elle sera activée lors de l'utilisation du Microsoft Platform Crypto Provider échouera, car il ne prend logiquement pas en charge l'exportation de clés.

Une modification du modèle de certificat à l'aide de la console d'administration de l'autorité de certification peut entraîner la réinitialisation ou la modification de l'attribut pKIDefaultCSPs, qui n'est alors plus le Microsoft Platform Crypto Provider par défaut. Après chaque modification du modèle de certificat, il convient donc de vérifier que l'attribut est défini comme souhaité (voir l'article „Configuration d'un modèle de certificat pour l'utilisation du Microsoft Platform Crypto Provider afin de permettre la protection de la clé privée par un Trusted Platform Module (TPM)„ ).

Liens complémentaires :

- Principes de base : fournisseur de services cryptographiques (CSP) et fournisseur de stockage de clés (KSP)

- Demander un certificat protégé par un Trusted Platform Module (TPM) - sans posséder de TPM

- Configuration de l'attestation de clé du module TPM (Trusted Platform Module)

- Configuration d'un modèle de certificat pour l'utilisation du Microsoft Platform Crypto Provider afin de permettre la protection de la clé privée par un Trusted Platform Module (TPM)

Les commentaires sont fermés.