Supposons le scénario suivant :

- Es wird ein In-Place Upgrade des Betriebssystems der Zertifizierungsstelle durchgeführt.

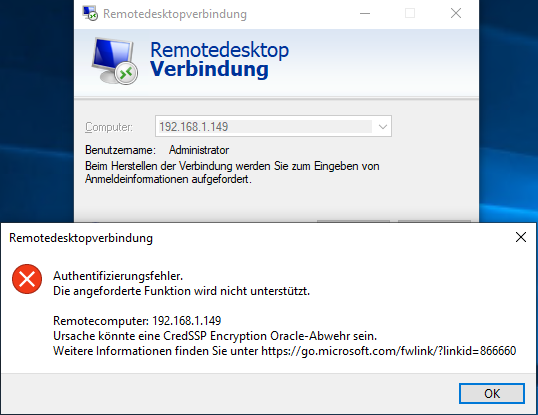

- Nach dem Upgrade ich keine Anmeldung via Remotedesktop mehr möglich. Die Verbindung schlägt mit folgender Fehlermeldung fehl:

An authentication error has occurred. The function requested is not supported. Remote Computer: 192.168.1.149 This could be due to CredSSP encryption oracle remediation. For more information, see https://go.microsoft.com/fwlink/?linkid=866660

Zu deutsch:

Authentifizierungsfehler. Die angeforderte Funktion wird nicht unterstützt. Remotecomputer: 192.168.1.149 Ursache könnte eine CredSSP Encryption Oracle-Abwehr sein. Weitere Informationen finden Sie unter https://go.microsoft.com/fwlink/?linkid=866660

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Cause et solution

Das Phänomen kann in bestimmten Fällen auch auftreten, wenn keine Authentifizierung per NTLM erlaubt ist, und/oder zum Verbinden eine IP-Adresse anstatt des vollqualifizierten Hostnamen verwendet wird. Siehe Artikel „Pas de connexion possible par bureau à distance depuis l'extérieur de la structure globale d'Active Directory„ .

Nach dem In-Place Upgrade fährt das neue Betriebssystem in folgenden Fällen ohne aktuelle Updates hoch:

- Während der Installation wurde die Option, Updates aus dem Internet zu laden und zu installieren, abgewählt.

- Der Server verfügt nicht über eine Internetverbindung, um die Updates herunterzuladen – was eigentlich der Idealzustand sein sollte.

Üblicherweise sind jedoch die Clients, mit welchen die Remotedesktopverbindung hergestellt wird, auf aktuellen Patch-Stand.

Im Jahr 2018 wurde ein Update gegen die Remotedesktop-Sicherheitslücke CVE-2018-0866 veröffentlicht. Es bewirkt über das Schließen der Sicherheitslücke hinaus auch, dass ein gepatchter Server keine Verbindungen mehr von ungepatchten Clients annimmt und andersherum.

Für alle bis dahin unterstützen Betriebssystemversionen wurde ein entsprechendes Update veröffentlicht, welches unmittelbar nach dem In-Place Upgrade installiert werden kann – dies jedoch von der lokalen Konsole oder PowerShell Remoting aus.

| Système d'exploitation | Patch |

|---|---|

| Windows Server 2008 R2 | KB4103712 |

| Windows Server 2012 | KB4103726 |

| Windows Server 2012 R2 | KB4103715 |

| Windows Server 2016 | KB4093120 |

| Windows Server 2019 | KB4551853 |

Grundsätzlich sollten nach dem In-Place Upgrade natürlich alle sicherheitsrelevanten Updates schnellstmöglich installiert werden.

Liens complémentaires :

- Matrice de migration Windows Server pour l'autorité de certification

- In-Place Upgrade einer Zertifizierungsstelle von Windows Server 2008 SP2 zu Windows Server 2008 R2

- In-Place Upgrade einer Zertifizierungsstelle von Windows Server 2008 SP2 zu Windows Server 2012

- In-Place Upgrade einer Zertifizierungsstelle von Windows Server 2008 SP2 zu Windows Server 2012

- Mise à niveau en place d'une autorité de certification de Windows Server 2012 SP2 ou 2012 R2 vers Windows Server 2016

Sources externes

- CredSSP updates for CVE-2018-0886 (Microsoft)

- CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (Microsoft)

Les commentaires sont fermés.