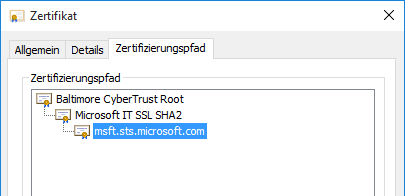

Afin de pouvoir déterminer si un certificat a été délivré par une autorité de certification jugée fiable, il est nécessaire de créer une chaîne de confiance (en anglais « Trust Chain »). Pour cela, tous les certificats de la chaîne doivent être identifiés et vérifiés. Microsoft CryptoAPI forme toutes les chaînes de certificats possibles et renvoie celles qui sont de la plus haute qualité à l'application qui en fait la demande.

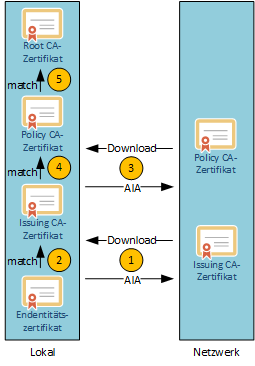

Zur besseren Verdeutlichung der Funktionsweise wird im nachfolgenden Beispiel der Prozess des Auffindens von Zertifikaten anhand einer dreistufigen PKI-Hierarchie erläutert.

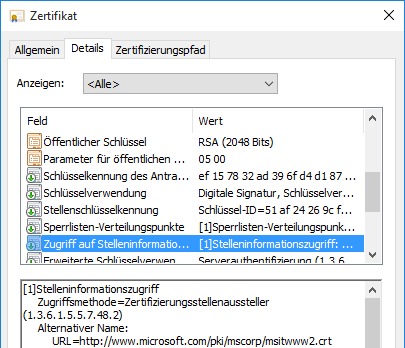

- Für das zu überprüfende Endentitätszertifikat wird aus dem Stelleninformationszugriff-Feld (engl. Authority Information Access, AIA) der Downloadpfad für das CA-Zertifikat der ausstellenden Zertifizierungsstelle (der Issuing CA) ermittelt. Dieses wird anschließend heruntergeladen und lokal abgespeichert.

- Es wird nun ist eine Zuordnung des Endentitätszertifikats zum CA-Zertifikat der Issuing CA vorgenommen (siehe nachfolgender Absatz), welches nun als nächstes überprüft werden muss.

- Für das zu überprüfende Zertifikat der Issuing CA wird aus dessen AIA-Feld der Downloadpfad für das Zertifikat der ausstellenden Zertifizierungsstelle (der Policy CA) ermittelt. Dieses wird anschließend heruntergeladen und lokal abgespeichert.

- Es wird nun ist eine Zuordnung des CA-Zertifikats der Issuing CA zum CA-Zertifikat der Policy CA vorgenommen, welches nun als nächstes überprüft werden muss.

- Für das zu überprüfende CA-Zertifikat der Policy CA wird die ausstellende Zertifizierungsstelle (die Root CA) ermittelt. Dieses Zertifikat muss sich in der lokalen Liste vertrauenswürdiger Stammzertifizierungsstellen befinden, um als gültig erkannt zu werden. Auch wenn das AIA-Feld des Zertifikats der Issuing CA auf die Root CA verweist, und der Client somit theoretisch die Möglichkeit hätte, es herunterzuladen und abzuspeichern, würde ein Client das Zertifikat dennoch als nicht vertrauenswürdig betrachten, wenn das Stammzertifizierungsstellenzertifikat nicht bereits vorher durch einen Systemadministrator im lokalen Speicher hinterlegt wurde. Ohne dieses Verhalten wäre keine Kontrolle darüber möglich, welchen CA-Zertfikaten vertraut werden soll, und welche nicht.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

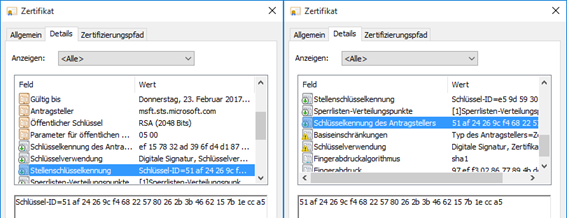

Die Zuordnung eines Zertifikats zu dessen Zertifizierungsstelle erfolgt durch den Abgleich bestimmter Attribute innerhalb beider Zertifikate. Hierbei gibt es drei Möglichkeiten, je nachdem, welche Attribute in den Zertifikaten enthalten sind:

- Exact Match. Enthält das Endentitätszertifikat eine Identifiant clé d'autorité (AKI) Zertifikaterweiterung, wird dieses mit dem Wert der Identifiant clé du sujet (SKI) Zertifikaterweiterung des Zertifikats der ausstellenden Zertifizierungsstelle verglichen. Darüber hinaus wird der Aussteller (engl. Issuer Distinguished Name) des Zertifikats mit dem Antragsteller (engl. Subject Distinguished Name) des Zertifikats der ausstellenden Zertifizierungsstelle verglichen.

- Key Match. Enthält das Endentitätszertifikat eine Identifiant clé d'autorité (AKI) Zertifikaterweiterung, wird dieses mit dem Wert der Identifiant clé du sujet (SKI) Zertifikaterweiterung des Zertifikats der ausstellenden Zertifizierungsstelle verglichen.

- Name Match. Es wird der Aussteller (engl. Issuer Distinguished Name) des Zertifikats mit dem Antragsteller (engl. Subject Distinguished Name) des Zertifikats der ausstellenden Zertifizierungsstelle verglichen. Der Vergleich von Subject DN und Issuer DN erfolgt nicht als Zeichenketten-Vergleich, sondern als binärer Vergleich.

Les commentaires sont fermés.