Par défaut, les systèmes Windows, même si un répondeur en ligne (OCSP) est configuré, sont envoyés à l'adresse suivante d'un certain nombre de requêtes OCSP de retomber sur une liste de blocage (si elle existe), car cela est généralement plus efficace dans un tel cas. Mais ce comportement n'est pas toujours souhaité.

Par exemple, si vous utilisez des inscriptions par carte à puce, vous voudrez peut-être savoir si des inscriptions ont été effectuées avec des certificats délivrés sans autorisation. En relation avec le déterministe Good du répondeur en ligne il est possible d'établir un rapport (presque) complet Chemin d'audit pour toutes les inscriptions par carte à puce.

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

Il existe les possibilités suivantes pour s'assurer que le répondeur en ligne est définitivement utilisé.

- Augmenter le Magic Number pour les systèmes concernés, bien que cela ne fonctionnera pas nécessairement de manière fiable.

- émettre des certificats qui ne contiennent que des OCSP et pas de point de distribution de liste de révocation (CRL Distribution Point, CDP) comme information de révocation, bien que cela ne puisse pas protéger contre la manipulation des certificats émis par un attaquant.

- Forcer les systèmes concernés à utiliser un répondeur en ligne (OCSP) via une stratégie de groupe.

Mise en œuvre

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Pour obliger les ordinateurs à utiliser un répondeur en ligne et à ignorer les informations de révocation inscrites dans le certificat, il est possible d'utiliser une stratégie de groupe.

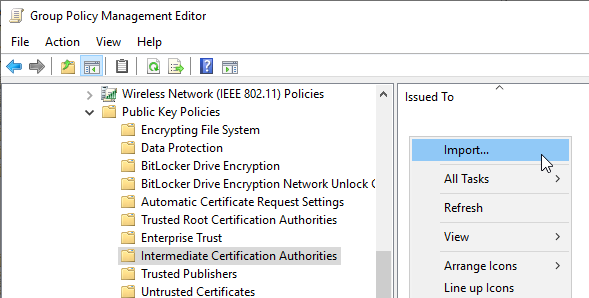

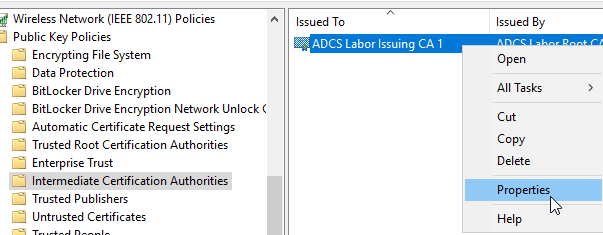

Le paramètre concerné se trouve sous „Computer Configuration“, „Policies“, „Windows Settings“, „Security Settings“, „Public Key Policies“.

Il faut d'abord y inscrire le certificat d'autorité de certification de l'autorité de certification concernée.

- Pour une autorité de certification racine, il est importé dans „Trusted Root Certification Authorities“.

- Pour une autorité de certification subordonnée, il est importé dans „Intermediate Certification Authorities“.

Pour ce faire, il suffit de cliquer à droite dans le magasin de certificats concerné et de sélectionner „Importer...“.

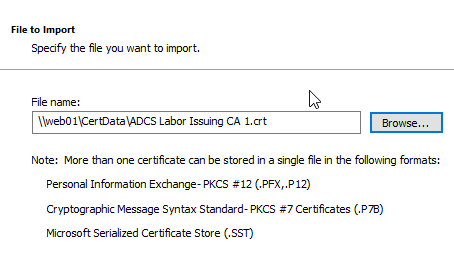

Le chemin d'accès au certificat d'autorité de certification est ensuite saisi.

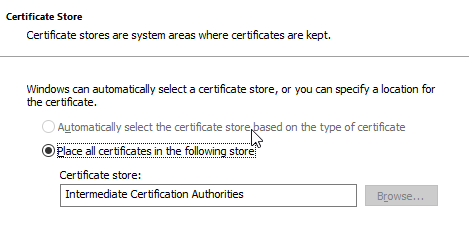

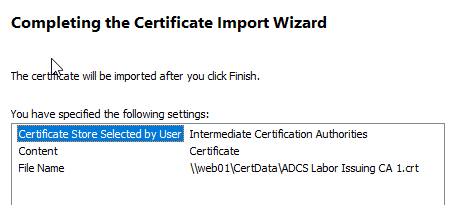

La liste de certificats a déjà été déterminée et ne doit pas être modifiée.

Après l'importation, on peut cliquer sur l'entrée avec le bouton droit de la souris et sélectionner „Properties“.

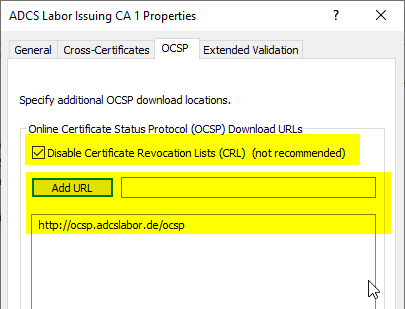

Dans l'onglet „OCSP“, il faut sélectionner l'option „Disable Certificate Revocation Lists (CRL)“. Ensuite, les adresses OCSP sont ajoutées à la liste.

Veuillez noter qu'il est question ici de „additional OCSP download locations“. D'éventuelles adresses OCSP dans les certificats à vérifier peuvent être utilisées dans certaines circonstances. Dans les tests effectués, cela n'a toutefois été le cas que lorsque les répondeurs indiqués ici n'étaient pas accessibles.

Test de fonctionnement

Les cas de test suivants sont considérés :

- Cas de test : Les répondeurs en ligne ne sont pas disponibles. Un fallback a-t-il lieu sur les points de distribution de la liste de révocation configurés dans le certificat ?

- Cas de test : inscription avec un certificat inconnu. Est-il possible de se connecter avec un certificat contenant un numéro de série inconnu ?

Cas test : Les répondeurs en ligne ne sont pas disponibles

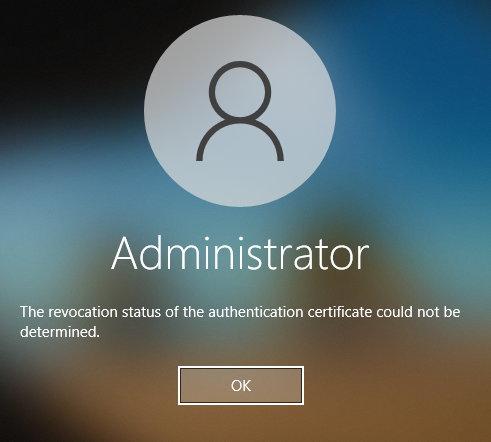

Si les répondeurs en ligne ne sont pas disponibles pour les contrôleurs de domaine configurés, aucune connexion n'est possible.

Il n'y a donc pas de repli sur d'éventuels chemins de listes de révocation présents dans le certificat. Une attaque par déni de service contre les serveurs en ligne est donc contrée (en ce qui concerne une inscription avec un certificat falsifié avec un numéro de série inconnu).

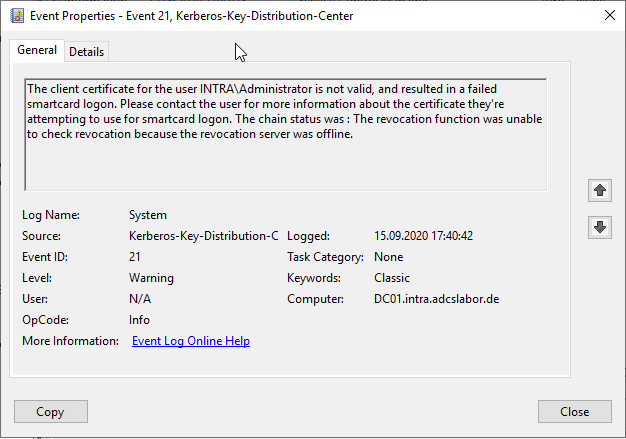

Dans le journal des événements du contrôleur de domaine contre lequel la connexion a été effectuée, l'événement 21 de la source Centre de distribution de clés Kerberos est consigné..

Cas de test : inscription avec un certificat inconnu

Si un utilisateur se connecte maintenant avec un certificat dont le répondeur en ligne ne connaît pas le certificat, la connexion lui est également refusée et le même événement est consigné sur le contrôleur de domaine.

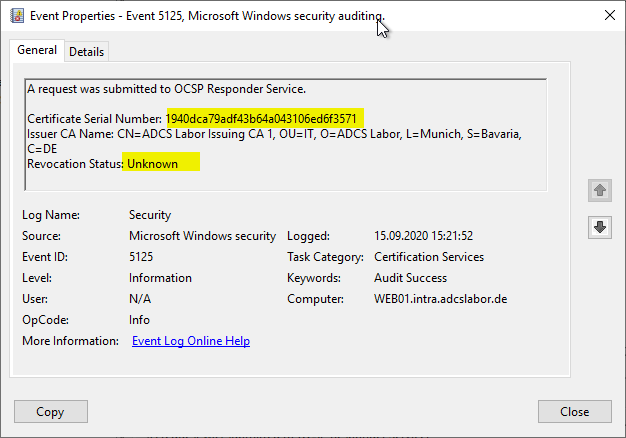

Le bon déterministe est-il configuré pour le répondeur en ligne ainsi que pour l'audit des certificats demandés ?, cela est consigné dans le journal d'audit du répondeur en ligne..

Inconvénients et restrictions

Tests incomplets

L'option „Disable Certificate Revocation Lists (CRL)“ n'est pas officiellement documentée par Microsoft, c'est pourquoi il n'est pas possible d'affirmer avec certitude que le Online Responder est effectivement utilisé dans chaque situation. Les déclarations faites ici se basent sur les tests décrits ci-après à ce sujet, mais qui sont loin d'être complets. Les cas de test en attente comprennent

- Comment le code se comporte-t-il lorsque le Magic Number est dépassé ?

- L'option de désactivation des listes de révocation a-t-elle éventuellement des répercussions sur les certificats d'autres autorités de certification ?

Pas de protection à 100 %

Si l'autorité de certification est compromise, le pirate peut écrire n'importe quel numéro de série dans ses certificats. Il pourrait donc également écrire un numéro de série existant dans un tel certificat afin de brouiller les pistes. Cette méthode ne garantit donc pas non plus une protection à 100%.

Il est certes possible de désactiver l'utilisation de listes de blocage, mais la boîte de dialogue de configuration parle de „additional OCSP download locations“ - dans la mesure où l'attaquant peut interrompre la connexion entre les répondeurs en ligne et les contrôleurs de domaine, il pourrait indiquer une adresse OCSP différente dans le certificat.

Dépendance vis-à-vis des répondeurs en ligne

Cette solution mise sur la disponibilité continue des répondeurs en ligne. Si ceux-ci ne sont pas accessibles ou fournissent des réponses erronées, l'inscription n'est plus possible.

Liens complémentaires

- Configurer le "bon" déterministe pour le répondeur en ligne (OCSP)

- Aperçu des événements d'audit générés par le répondeur en ligne (OCSP)

- Configurer le „Magic Number“ pour le répondeur en ligne

- Vecteur d'attaque sur le service d'annuaire Active Directory via le mécanisme de connexion par carte à puce

Sources externes

- Optimisation de l'expérience de révocation / Mise en œuvre de l'OCSP pour les certificats émis précédemment (Microsoft)

- OCSP Numéro magique (PKI Solutions, Inc.)

- Certificat d'or et OCSP (Fabian Bader)

Les commentaires sont fermés.