Supposons le scénario suivant :

- L'ordinateur d'un utilisateur est détourné ou infecté par un logiciel malveillant.

- L'intégrité des certificats se trouvant sur l'ordinateur ne peut plus être garantie.

- Les certificats de l'utilisateur/de l'utilisatrice qui ont été demandés sur cet ordinateur doivent être révoqués.

- On souhaite toutefois éviter de révoquer tous les certificats d'un utilisateur.

- Il faut donc établir un lien entre les certificats de l'utilisateur et l'ordinateur sur lequel ils ont été demandés.

Si les certificats ont été envoyés par Autoenrollment nous pouvons tirer parti du fait qu'un attribut correspondant faisait partie de la demande de certificat initiale et que la demande de certificat est stockée avec le certificat dans la base de données de l'autorité de certification.

Il est parfois nécessaire qu'un certificat délivré par une autorité de certification soit retiré avant sa date d'expiration. Pour ce faire, une autorité de certification tient à jour une liste de révocation. Il s'agit d'un fichier signé avec une date d'expiration relativement courte, qui est utilisé en combinaison avec le certificat pour vérifier sa validité.

Cette méthode ne fonctionne pas si Credential Roaming ou Roaming User Profiles sont configurés, car dans ce cas, les clés privées se déplacent sur d'autres ordinateurs.

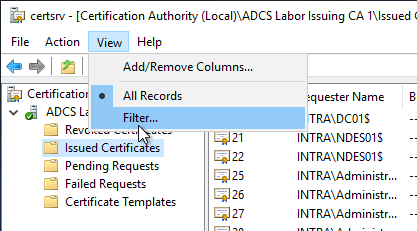

Dans la console de gestion des autorités de certification (certsrv.msc), on passe d'abord aux "Issued Certificates". Ensuite, sous "View" - "Filter...", un filtrage des entrées de la base de données affichée est effectué.

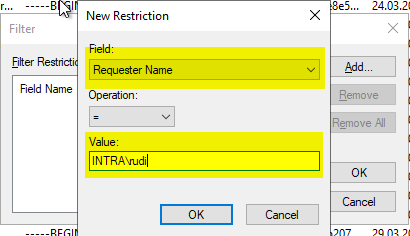

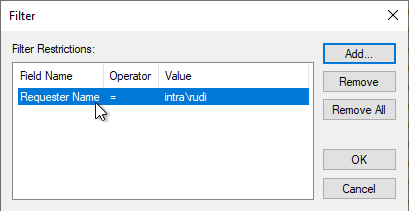

Le filtre est placé sur le champ "Requester Name". Seuls les certificats demandés par l'utilisateur concerné doivent être affichés, dans l'exemple INTRA\rudi.

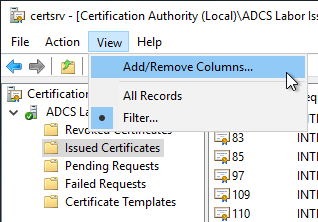

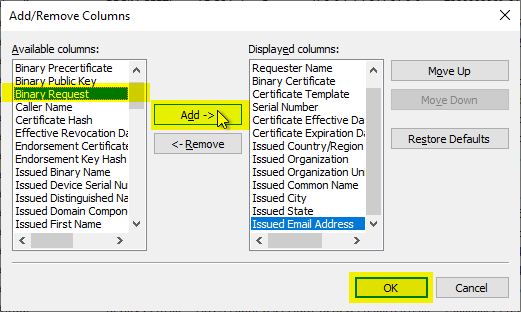

Ensuite, en cliquant sur "View" - "Add/Remove Columns...", une colonne supplémentaire est ajoutée aux entrées de la base de données affichée.

Nous indiquons que la colonne "Binary Request" doit être éditée.

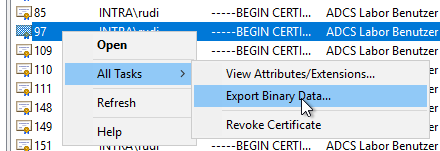

Nous sommes maintenant en mesure de cliquer avec le bouton droit sur les certificats renvoyés dans l'aperçu des résultats et de sélectionner "All Tasks" - "Export Binary Data...".

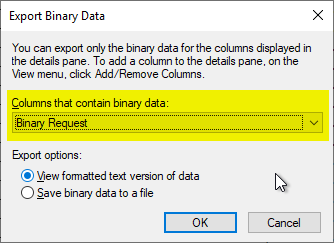

Nous faisons sortir la "Binary Request" dans la "formatted text version of data".

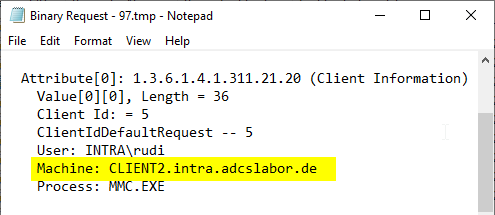

Un éditeur de texte s'ouvre avec une édition préparée de la demande de certificat correspondant au certificat. On devrait y trouver un attribut "Client Information", qui contient entre autres le nom d'hôte de l'ordinateur correspondant.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.