Supposons le scénario suivant :

- L'entreprise utilise Windows Hello for Business.

- Les utilisateurs reçoivent le message d'erreur suivant lorsqu'ils se connectent au client :

Sign-in failed. Contact your system administrator and tell them that the KDC certificate could not be validated. Additional information may be available in the system event log.

La traduction française du message d'erreur est la suivante :

Fehler beim Anmelden. Wenden Sie sich an den Systemadministrator, und teilen Sie ihm mit, dass das KDC-Zertifikat nicht überprüft werden konnte. Das Systemereignisprotokoll enthält möglicherweise zusätzliche Informationen

Sur les contrôleurs de domaine, il est possible que le Événement avec ID 32 de la source Microsoft-Windows-Kerberos-Key-Distribution-Center sont consignées.

Causes possibles

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Comme le message d'erreur l'indique, le certificat KDC (c'est-à-dire le certificat du contrôleur de domaine) ne peut pas être vérifié par le client. Les causes possibles sont les suivantes

- Les contrôleurs de domaine ne disposent pas des certificats correspondants.

- Le certificat de contrôleur de domaine a expiré.

- Le certificat du contrôleur de domaine ne dispose pas de l'un des certificats requis pour Windows Hello for Business (analogue à l'inscription par carte à puce). nécessaire Utilisation étendue de la clé ("KDC Authentication" ou "Smartcard Logon").

- L'autorité de certification qui délivre les certificats de contrôleur de domaine n'est pas dans le NTAuthCertificates Objet inscrit dans Active Directory.

- Le site État de blocage du certificat du contrôleur de domaine ne peut pas être vérifié, par exemple parce que l'information de verrouillage a expiré ou n'est pas accessible. Pensez ici également à l'ensemble de la hiérarchie des autorités de certification, le même problème survient lorsque les informations de verrouillage d'une autorité de certification supérieure ne sont pas valables.

Délimiter davantage l'erreur

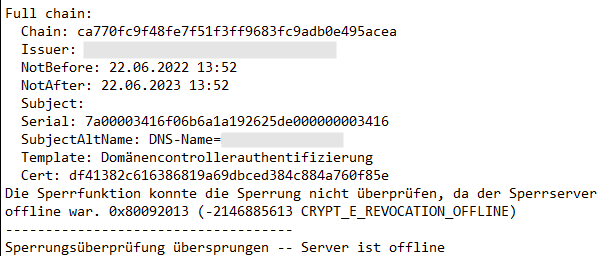

Les certificats de contrôleur de domaine peuvent être vérifiés à l'aide de la commande suivante :

certutil -dcinfo verify

Veuillez noter à cet égard, que la commande requiert des droits d'administrateur de domaine.

Par exemple, un problème de vérification du statut de blocage pourrait être identifié de cette manière :

The revocation function was unable to check revocation because the revocation server was offline. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE)

Die Sperrfunktion konnte die Sperrung nicht überprüfen, da der Sperrserver offline war. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE).

Veuillez noter que le code d'erreur CRYPT_E_REVOCATION_OFFLINE ne distingue pas si la liste de blocage ne peut pas être téléchargée ou si elle peut être téléchargée mais a expiré.

Liens complémentaires :

- Modifier l'objet NTAuthCertificates dans Active Directory

- Modèles de certificats de contrôleur de domaine et inscription par carte à puce

- Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées

- Principes de base : vérification du statut de révocation des certificats

Sources externes

- KDC Certificate Could Not Be Validated Erreur (Forums Microsoft TechNet)

Les commentaires sont fermés.