Une mesure de durcissement judicieuse pour les organismes de certification consiste à limiter les certificats d'organismes de certification, de sorte qu'ils ne puissent être utilisés que pour les certificats effectivement délivrés. utilisation étendue des clés (Extended Key Usage) devient familier.

En cas de compromission de l'autorité de certification, les dommages sont alors limités à ces utilisations étendues de clés. L'utilisation étendue de clés pour la connexion par carte à puce ne serait alors disponible que dans le certificat d'autorité de certification de l'autorité de certification qui délivre effectivement ces certificats.

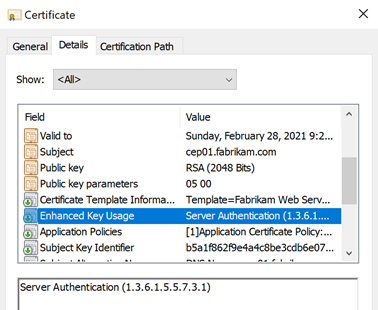

Les certificats d'entité finale présentent une extension "Extended Key Usage" dans laquelle est définie la finalité pour laquelle le certificat peut être utilisé (p. ex. Transport Layer Security (TLS)).

Microsoft utilise le terme "Enhanced Key Usage" (utilisation améliorée des clés), mais la désignation correcte selon le RFC 5280 est "Extended Key Usage"..

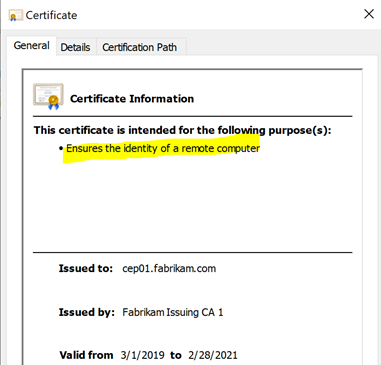

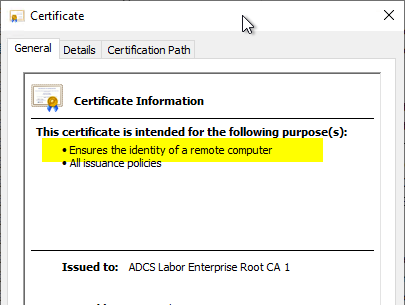

L'Extended Key Usage détermine à quelles fins le certificat peut être utilisé. Dans la boîte de dialogue du certificat de Microsoft-Windows, cela est indiqué dans l'exemple par " ".Assure l'identité d'un ordinateur distant" s'affiche.

Der Details Tab im Windows-Zertifikatdialog zeigt das Ergebnis der Policy-Überprüfung des Zertifikats an, nicht den tatsächlichen Inhalt des Zertifikats. Dieser kann im Details-Tab eingesehen werden und kann durchaus abweichen.

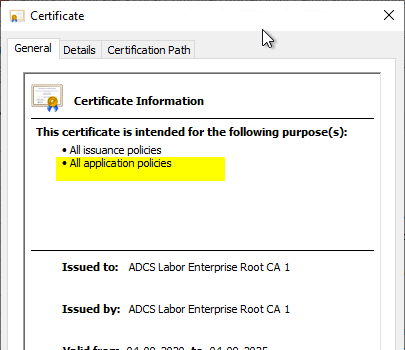

In der Standard-Konfiguration ist ein CA-Zertifikat in Hinsicht auf die Zertifikattypen nicht eingeschränkt. Dem Zertifikat fehlt eine Extended Key Usages Erweiterung, somit ist das Zertifikat für alle Zwecke nutzbar. Im Zertifikat-Dialog von Microsoft-Windows wird dies durch „Toutes les politiques d'application" s'affiche.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Eine Zertifizierungsstelle kann durch Hinzufügen einer Extended Key Usages Erweiterung in ihrer Verwendbarkeit eingeschränkt werden. Sie kann dann nur noch Zertifikate für die definierten EKUs ausstellen.

Diese Vorgehensweise ist unter dem Begriff Qualifizierte Subordinierung oder Constraints bekannt. Bevor eine Zertifizierungsstelle in Betrieb genommen wird ist üblicherweise bereits definiert, welche Zertifikattypen sie ausstellen wird. Somit können aus diesen die entsprechenden Extended Key Usages herausgearbeitet werden.

Nachfolgend wird beschrieben, wie man importierte Stammstellenzertifikate hinsichtlich der für sie verwendbaren Extended Key Usages einschränken kann.

Für Zertifizierungsstellenzertifikate von eigenen Zertifizierungsstellen siehe Artikel „Principes de base : limiter l'utilisation de la clé étendue (Extended Key Usage, EKU) dans les certificats d'autorité de certification„ .

Die folgenden Extended Key Usages sind typische Kandidaten für eine entsprechende Einschränkung:

| OID | Description |

|---|---|

| 1.3.6.1.4.1.311.20.2.1 | Agent de demande de certificat |

| 1.3.6.1.5.5.7.3.2 | Authentification du client |

| 1.3.6.1.5.5.7.3.3 | Code Signing |

| 1.3.6.1.4.1.311.10.3.13 | Signature à vie |

| 1.3.6.1.4.1.311.10.3.12 | Signature du document |

| 1.3.6.1.4.1.311.80.1 | Cryptage de documents |

| 1.3.6.1.4.1.311.10.3.4 | Système de fichiers cryptés |

| 1.3.6.1.4.1.311.10.3.4.1 | Récupération de fichiers |

| 1.3.6.1.5.5.7.3.5 | Système terminal de sécurité IP |

| 1.3.6.1.5.5.8.2.2 | IP Security IKE intermédiaire |

| 1.3.6.1.5.5.7.3.6 | Tunnel de sécurité IP Endpoint |

| 1.3.6.1.5.5.7.3.7 | Utilisateur de sécurité IP |

| 1.3.6.1.4.1.311.21.6 | Agent de récupération des clés |

| 1.3.6.1.4.1.311.10.3.11 | Récupération de clés |

| 1.3.6.1.5.2.3.5 | Authentification KDC |

| 1.3.6.1.4.1.311.10.3.1 | Signature de la liste de confiance Microsoft |

| 1.3.6.1.4.1.311.10.3.10 | Subordination qualifiée |

| 1.3.6.1.4.1.311.10.3.9 | Signataire de la liste des racines |

| 1.3.6.1.5.5.7.3.4 | E-mail sécurisé |

| 1.3.6.1.5.5.7.3.1 | Authentification du serveur |

| 1.3.6.1.4.1.311.20.2.2 | Connexion par carte à puce |

| 1.3.6.1.5.5.7.3.8 | Time Stamping selon RFC 3161 |

| 1.3.6.1.5.5.7.3.9 | Signature de l'OCSP |

| 1.3.6.1.4.1.311.54.1.2 | Authentification du bureau à distance |

| 1.3.6.1.4.1.311.21.5 | Archives de clés privées |

Um die Einschränkung umzusetzen, gibt es verschiedene Methoden:

- EKU einschränken über die Microsoft Management Console (MMC)

- EKU einschränken über Gruppenrichtlinien

- EKU einschränken über die Kommandozeile (oder Script)

EKU einschränken über die Microsoft Management Console (MMC)

Die Einschränkung der Extended Key Usages kann über die Microsoft Management Console (MMC) für Zertifikate auf jedem Windows-Computer vorgenommen werden.

Folgende Managementkonsolen stehen zur Verfügung.

- Benutzer-Zertifikatspeicher: certmgr.msc

- Computer-Zertifikatspeicher: cerlm.msc (Administrator-Berechtigungen erforderlich)

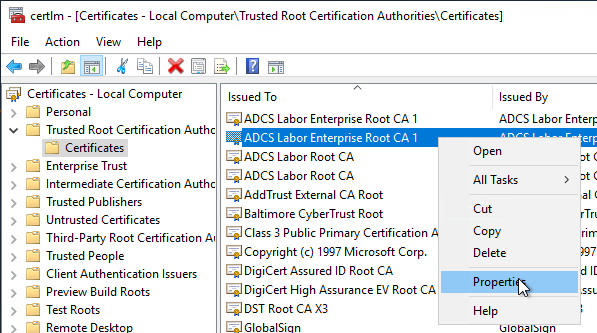

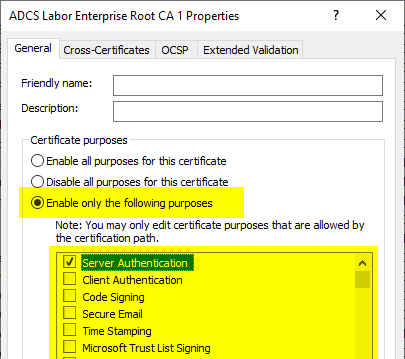

Im Zertifikatspeicher für vertrauenswürdige Stammzertifizierungsstellen kann man die Eigenschaften jedes Zertifikats mit Rechtsklick und Auswahl von „Eigenschaften“ (Properties) aufrufen.

In der Karteikarte „Allgemein“ (General) kann man die Extended Key Usages anschließend konfigurieren.

Im Eigenschaften-Dialog wird die Einschränkung anschließend abgebildet.

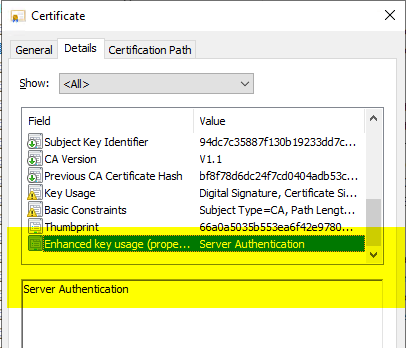

Sieht man sich die Details des Zertifikats an, stellt man fest, dass die Extended Key Usages (logischerweise, da das eigentliche Zertifikat ja nicht verändert werden kann, ohne dessen Signatur zu beschädigen) nicht als Erweiterung (Extension) abgebildet sind, sondern über eine Eigenschaft (Property).

EKU einschränken über Gruppenrichtlinien

Die Extended Key Usages über die Microsoft Management Console auf jedem Computer einzeln einzuschränken hat den Nachteil, dass diese Methode sich nicht für die Automatisierung oder Anwendung auf eine große Anzahl von Maschinen anwenden lässt.

Hierfür bietet sich die Verwendung einer Gruppenrichtlinie an, die dann zentral auf alle Maschinen angewendet werden kann.

Damit eine Einschränkung der EKU über Gruppenrichtlinien möglich ist, muss das Zertifikat jedoch auch über diese verteilt werden.

Es muss unbedingt geprüft werden, ob das Zertifikat noch auf anderem Wege auf die Maschinen verteilt wird – beispielsweise über das Public Key Services Objekt im Active Directory, da andernfalls die Einschränkungen eventuell nicht effektiv werden, wenn eine uneingeschränkte Version des Zertifikats auf anderem Wege verteilt wird.

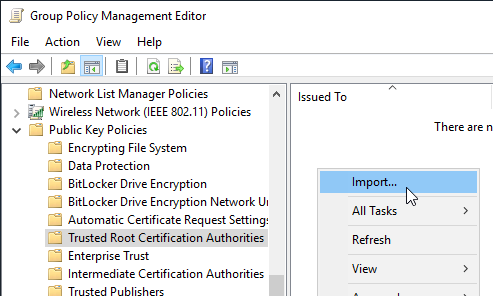

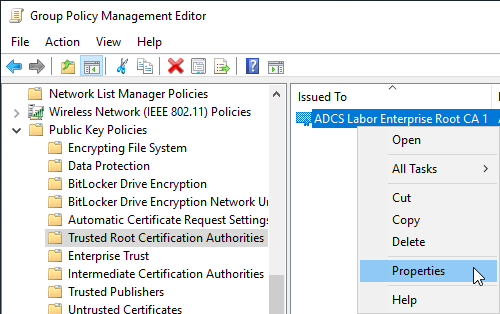

Die Einstellung finden sich in der Konfiguration der Gruppenrichtlinie unter „Computer Configuration“ – „Policies“ – „Windows Settings“ – „Security Settings“ – „Public Key Policies“ – „Trusted Root Certification Authorities“.

Zunächst muss das betreffende Zertifikat importiert werden.

Anschließend kann auf das importierte Zertifikat mit rechts geklickt und die Option „Eigenschaften“ „Properties“ gewählt werden. Die Konfiguration erfolgt dann analog zur Methode mit der lokalen MMC.

EKU einschränken über die Kommandozeile (oder Script)

Stehen keine Gruppenrichtlinien zur Verfügung, oder möchte man diese aus anderen Gründen nicht verwenden, steht noch die Option zur Verfügung, die Konfiguration per Kommandozeile bzw. Script vorzunehmen.

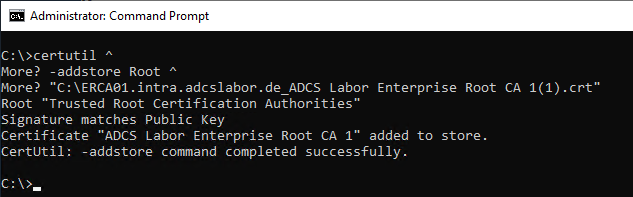

Zunächst muss das Zertifikat mit folgendem Befehl in den lokalen Speicher für vertrauenswürdige Stammzertifizierungsstellen importiert werden.

certutil -addstore "Root" "{Dateiname-Zertifikat}.crt"

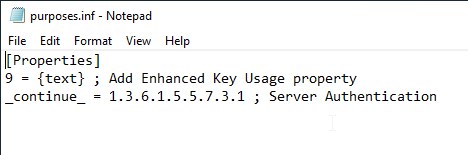

Die Einschränkung der Extended Key Usages wird über einen separaten Befehl vorgenommen, welcher eine Konfigurationsdatei anwendet. Im Beispiel wird eine Datei „purposes.inf“ angelegt.

[Properties]

9 = {text} ; Add Extended Key Usage property

_continue_ = 1.3.6.1.5.5.7.3.1 ; Server Authentication

Weitere Extended Key Usages können durch weitere „_continue_“ Zeilen eingetragen werden. Die Liste der gängigsten Extended Key Usages befinden sich am Anfang dieses Beitrags.

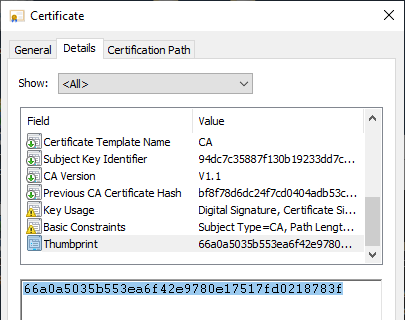

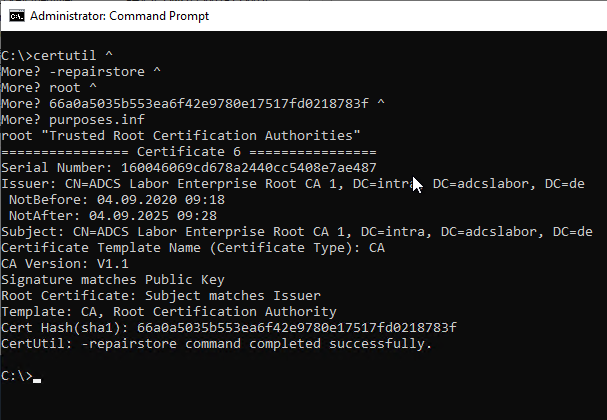

Anschließend wird die Datei auf das importierte Stammzertifizierungsstellen angewendet. Hierzu muss es anhand seines SHA1-FIngerabdrucks (Thumbprint) identifiziert werden. Die notwendige Information findet man beispielsweise im Eigenschaften-Dialog des Zertifikats.

Anschließend kann die Datei mit folgendem Kommandozeilenbefehl angewendet werden:

certutil -repairstore root {Thumbprint} "purposes.inf"

Les commentaires sont fermés.