Supposons le scénario suivant :

- Un service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) est implémenté dans le réseau.

- Le serveur NDES utilise un compte de domaine ou un compte de service géré par le groupe (gMSA) pour l'identité du pool d'applications SCEP IIS.

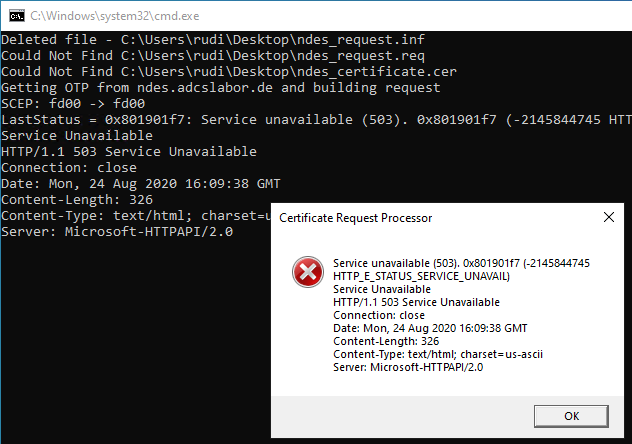

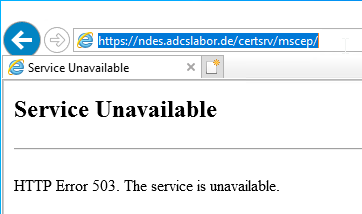

- La demande de certificats via NDES échoue avec le code d'erreur HTTP 503 (serveur indisponible).

- L'appel des pages mscep et mscep_admin échoue également avec le code d'erreur HTTP 500.

- Même après une réinitialisation iisreset ou un redémarrage du serveur NDES, aucun événement indiquant que le service NDES a été démarré ou qu'il y a eu des erreurs n'apparaît après avoir appelé la page mscep ou mscsp_admin.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Causes possibles :

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Dieser Fehler tritt unter Anderem dann auf, wenn das Dienstkonto, unter welchem, der SCEP-Anwendungspool ausgeführt wird, folgende Rechte nicht besitzt:

- Log on as a Batch Job (SeBatchLogonRight), s'il s'agit d'un compte de domaine ou...

- Log on as a Service (SeServiceLogonRight), s'il s'agit d'un Compte de service gMSA (Group Managed Service Account) est en cours.

Dies kann unter Anderem dann der Fall sein, wenn Härtungsrichtlinien angewendet wurden, etwa die offiziellen Normes de sécurité Microsoft. Siehe Artikel „Autorisations de sécurité Windows requises pour le service d'enregistrement des périphériques réseau (NDES)„ .