Vous trouverez ci-dessous une description des paramètres de configuration nécessaires pour qu'une hiérarchie de certificats basée sur les services de certificats Active Directory soit conforme à la norme „ Common PKI “ (anciennement connue sous le nom d'ISIS-MTT).

La norme „ Common PKI “ est décrite comme suit.

La spécification Common PKI est un profil basé sur des normes internationalement reconnues et répandues pour les signatures électroniques, le cryptage et les infrastructures à clé publique. La Common PKI prend en compte toutes les signatures électroniques pertinentes pour les transactions commerciales, y compris les signatures électroniques qualifiées conformément à la loi allemande sur les signatures électroniques (SigG), qui permettent de respecter les exigences formelles du droit privé et administratif. En outre, la spécification comprend également des fonctionnalités de sécurité pour les e-mails sécurisés avec différents niveaux de sécurité et la compatibilité avec les normes internationalement reconnues. Cela permet la disponibilité rapide de produits de sécurité interopérables tant au niveau des prestataires de services de certification qu'au niveau des utilisateurs (côté client).

https://de.wikipedia.org/wiki/Common_PKI

Aperçu

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Les exigences suivantes en matière de configuration découlent de la PKI commune pour les autorités de certification Microsoft :

- L'extension „ Key Usage “ des certificats des autorités de certification ne doit pas inclure l'utilisation de la clé „ DigitalSignature “ (voir également RFC 5280).

- L'extension „ Key Usage “ de chaque certificat dans la hiérarchie doit être marquée comme critique.

- Le site Subject Distinguished Name chaque certificat dans la hiérarchie devrait être encodés en UTF-8 au lieu d'Unicode afin de permettre l'utilisation de caractères spéciaux tels que trémas . Cela correspond au paramètre par défaut de l'autorité de certification Microsoft depuis au moins Windows Server 2012 R2.

Les chaînes peuvent être encodées sous forme de PrintableString afin d'assurer une meilleure interopérabilité avec les applications existantes. Si une chaîne ne peut pas être représentée dans le jeu de caractères PrintableString, l'encodage UTF8String DOIT être utilisé.

PKI commune, partie 1 – Page 12

Cette extension DOIT toujours être incluse dans les certificats CA et les certificats d'entité finale et DOIT être marquée comme critique.

PKI commune, partie 1 – Page 22

Certificats CA : le bit keyCertSign DOIT être activé. De plus, le bit crlSign PEUT également être activé si la CA utilise la clé correspondante pour signer les CRL. Les autres bits NE DOIVENT PAS être activés.

Si la clé publique concernée doit uniquement être utilisée pour vérifier les signatures sur les certificats et/ou les listes de révocation (CRL), les bits digitalSignature et nonRepudiation NE DOIVENT PAS être activés.

RFC 5280, 4.2.1.3

La norme Common PKI spécifie en outre que les noms distinctifs relatifs (RDN) ne doivent pas dépasser 64 caractères, ce qui correspond au comportement standard de l'autorité de certification Microsoft, mais pourrait être modifié.

Mise en œuvre

La mise en œuvre diffère selon le rôle de l'organisme de certification :

- Paramètres spéciaux pour les autorités de certification racine (Root CA).

- Paramètres spéciaux pour les autorités de certification hors ligne (qu'il s'agisse d'une autorité de certification racine, intermédiaire ou subordonnée).

- Paramètres pour tous les types d'organismes de certification.

Paramètres spéciaux pour les autorités de certification racines

Cette étape doit être effectuée avant l'installation de l'autorité de certification racine ou avant le renouvellement du certificat de l'autorité de certification racine. Le renouvellement du certificat de l'autorité de certification racine nécessite toutefois que celui-ci soit communiqué à tous les participants, car il s'agit techniquement de la création d'une nouvelle hiérarchie d'autorités de certification.

Les organismes de certification principaux délivrent non seulement des certificats à d'autres organismes de certification, mais délivrent également leur propre certificat.

Pour que l'extension „ Key Usage “ du propre Si le certificat de l'organisme de certification est marqué comme critique et qu'il ne contient pas l'utilisation de la clé „ DigitalSignature “, la capolicy.inf Le fichier de l'autorité de certification racine doit être complété par la section suivante.

[Extensions]

2.5.29.15 = AwIBBg==

Critical = 2.5.29.15

Contrairement à certaines instructions, il n'est pas nécessaire de configurer explicitement le codage du nom distinctif du sujet et du nom distinctif de l'émetteur des autorités de certification racine sur UTF-8. Cela peut entraîner des problèmes de compatibilité lors de la vérification de la chaîne de certificats.

En règle générale, seuls les caractères pouvant être codés avec ASN.1 PrintableString (en fait tous les caractères ASCII affichables) doivent être utilisés pour le nom distinctif du sujet d'une autorité de certification.

Paramètres spéciaux pour les autorités de certification hors ligne

Les autorités de certification hors ligne ne disposent pas de modèles de certificats et doivent donc utiliser les valeurs par défaut.

Pour que l'extension „ Key Usage “ soit marquée comme critique dans les certificats émis par l'autorité de certification et que ceux-ci ne contiennent pas l'utilisation de clé „ DigitalSignature “, la commande suivante doit être exécutée sur chaque autorité de certification hors ligne.

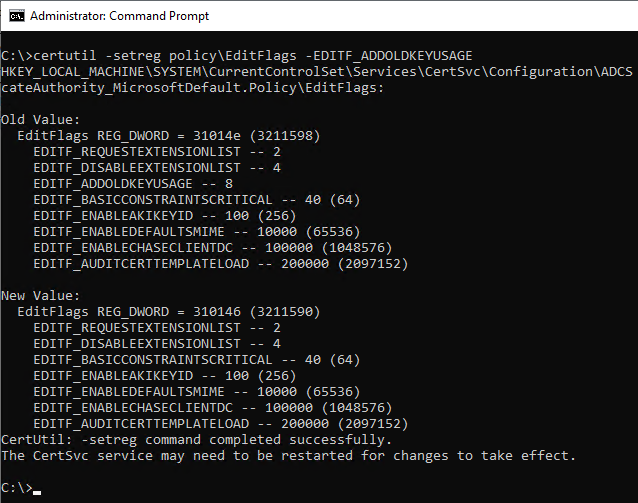

certutil -setreg policy\EditFlags -EDITF_ADDOLDKEYUSAGE

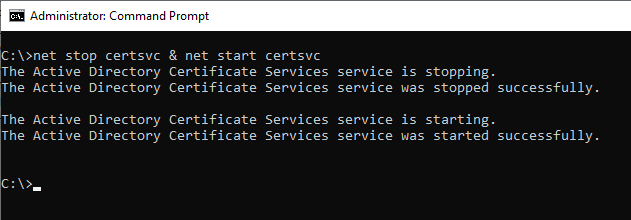

Après la modification, le service de l'autorité de certification doit être redémarré pour que les modifications soient prises en compte.

Paramètres pour tous les types d'autorités de certification

Contrairement à le guide officiel de Microsoft est-ce pas nécessaire et même néfaste dans certains cas, En activant le drapeau ENUM_TELETEX_FORCEUTF8, forcer le codage de tous les noms distinctifs relatifs (RDN) dans les certificats émis avec UTF-8.. À la place, le drapeau ENUM_TELETEX_UTF8 (sans „ FORCE “) doit être activé, ce qui est déjà le cas dans les paramètres par défaut.

Ainsi, les noms distinctifs relatifs (RDN) qui ne contiennent que des caractères ASCII sont automatiquement codés en ASN.1 PrintableString (à condition qu'ils l'étaient déjà dans la demande de certificat soumise), ce qui est conforme à la norme Common PKI. Si un RDN contient en outre d'autres caractères spéciaux, il est automatiquement représenté en UTF-8 dans le certificat délivré.

Liens complémentaires :

- Suppression des extensions spécifiques à ADCS des certificats

- Accents dans les certificats d'autorité de certification

- La demande de certificat échoue avec le message d'erreur "Error Parsing Request The request subject name is invalid or too long. 0x80094001 (-2146877439 CERTSRV_E_BAD_REQUESTSUBJECT)".

- Principes de base : fichier de configuration pour l'autorité de certification (capolicy.inf)

- Codage des caractères dans le Subject Distinguished Name des demandes de certificat et des certificats délivrés

Sources externes

- Infrastructure à clés publiques commune (Wikipedia)

- Spécification PKI commune V2.0 (20 janvier 2009) (lien vers les archives)

- Comment rendre une autorité de certification autonome fonctionnant sous Windows Server 2003 avec Service Pack 1 ou une version x64 de Windows Server 2003 compatible avec ISIS-MTT version 1.1 (Microsoft, lien archive)

- Utilisez des stratégies signées pour protéger Windows Defender Application Control contre toute altération (Windows) – Sécurité Windows | Microsoft Docs (Microsoft)

Les commentaires sont fermés.