Ci-dessous, une description des différentes générations de modèles de certificats (versions de schémas) et des nouveautés qu'elles introduisent.

Arrière-plan

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

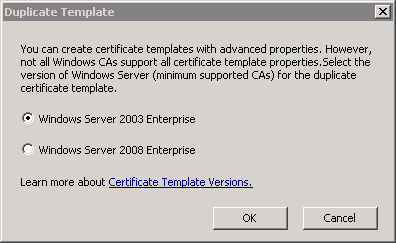

Jusqu'à Windows Server 2008 R2, lorsque vous copiiez un modèle de certificat, il vous était demandé s'il s'agissait d'un modèle de certificat pour Windows 2003 Enterprise ou d'un modèle de certificat pour Windows 2008 Enterprise.

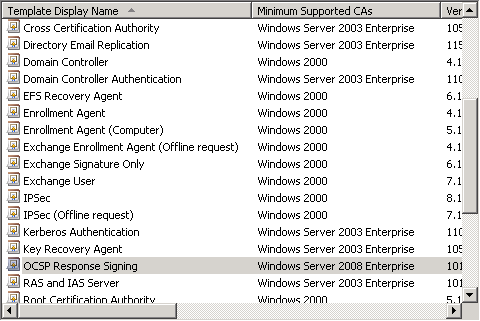

De même, cette distinction a été faite en conséquence dans la console de gestion des modèles de certificats (certtmpl.msc) via une colonne "Minumim Supported CAs".

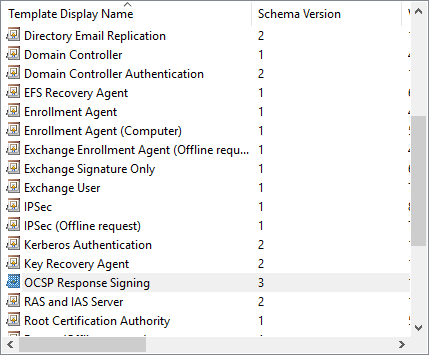

À partir de Windows Server 2012, la colonne "Minimum Supported CAs" a été remplacée par une colonne "Schema Version". Il est donc correct de parler de version de schéma pour les générations de modèles de certificats.

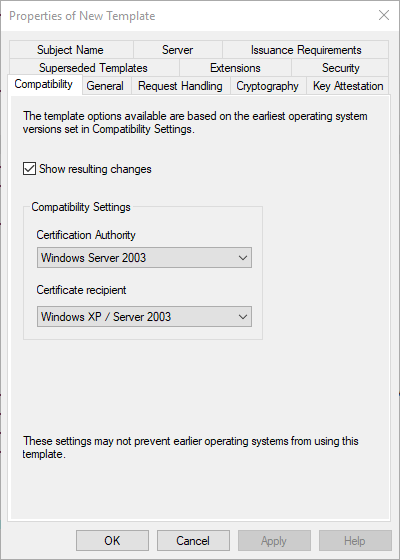

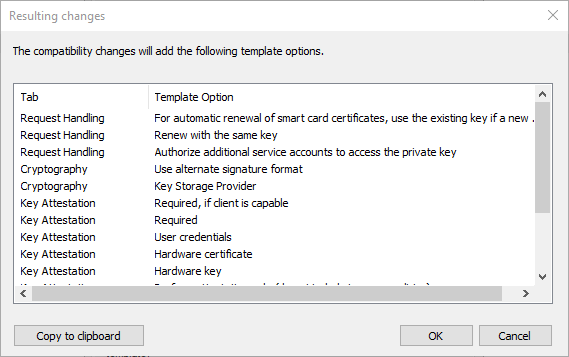

Parallèlement, l'onglet "Compatibilité" a été introduit dans les détails des modèles de certificats. Celui-ci permet désormais de choisir une combinaison de la version minimale du système d'exploitation à prendre en charge pour l'autorité de certification ainsi que pour les clients demandeurs.

Les fonctions prises en charge par cette version du système d'exploitation sont alors activées en fonction de la sélection.

Détails des modèles de certificats de la version 1

Les modèles de certificats de la version 1 ont été introduits avec Windows 2000 Server.

Ces modèles de certificats se distinguent principalement par leurs restrictions :

- Ils ne peuvent pas être modifiés. Seules les autorisations peuvent être modifiées.

- Ils ne prennent pas en charge les demandes automatiques (auto-enrollment).

- Ils sont également limités aux fonctions cryptographiques présentes dans Windows 2000 et Windows Server 2003. Ainsi, l'utilisation de fournisseurs de stockage de clés (Key Storage Provider, KSP) n'est par exemple pas possible.

Détails des modèles de certificats de la version 2

Les modèles de certificats de la version 2 ont été introduits avec Windows Server 2003.

Ils se distinguent par les nouveautés suivantes :

- Ce type de modèle de certificat a pu être traité pour la première fois et adapté en conséquence. Ainsi, tous les modèles de certificats créés par l'utilisateur correspondent par défaut à la version 2.

- En outre, ce type de modèle prend en charge la demande automatique (auto-enrollment).

Tout comme les modèles de certificats de la version 1, ils sont limités aux fonctions cryptographiques présentes dans Windows 2000 et Windows Server 2003. Par conséquent, l'utilisation de fournisseurs de stockage de clés (Key Storage Provider, KSP) n'est pas non plus possible ici.

Détails sur les modèles de certificats de la version 3

Les modèles de certificats de la version 3 ont été introduits avec Windows Server 2008.

Ils se distinguent par les nouveautés suivantes :

- Pour la première fois, la Cryptography Next Generation (CNG) est prise en charge. Il est donc possible d'utiliser des fournisseurs de stockage de clés (Key Storage Provider, KSP).

- Pour la prise en charge de la protection de l'accès au réseau (NAP), une option a été ajoutée pour que l'autorité de certification n'écrive pas les certificats émis dans la base de données de l'autorité de certification, car cette fonction émettrait de nombreux certificats éphémères, ce qui entraînerait une forte croissance de la base de données de l'autorité de certification.

- Pour la prise en charge des Online Responders (OCSP), une option a été ajoutée pour que l'autorité de certification n'écrive pas d'informations pour la révocation des certificats dans les certificats émis (id-pkix-ocsp-nocheck). Ceci est utile pour les certificats de signature OCSP, le statut de révocation d'un certificat de signature OCSP renverrait à son tour à l'OCSP - ce qui créerait un enchaînement sans fin.

Nous vous recommandons d'activer l'extension id-pkix-ocsp-nocheck (1.3.6.1.5.7.48.1.5) dans le certificat de signature OCSP afin qu'aucune vérification de révocation ne soit effectuée sur le certificat de signature OCSP. Cela garantit qu'une CRL n'est pas téléchargée pour valider le certificat de signature OCSP.

Comment fonctionne la révocation de certificat (Microsoft)

Détails sur les modèles de certificats de la version 4

Les modèles de certificats de la version 4 ont été introduits avec Windows Server 2012.

Ils se distinguent par les nouveautés suivantes :

- La Trusted Platform (TPM) Key Attestation permet de s'assurer qu'une clé privée a effectivement été protégée par une TPM. Les modèles de certificats de la version 3 permettaient déjà de protéger les clés par un TPM en choisissant le "Microsoft Platform Key Storage Provider", mais l'autorité de certification n'avait pas la possibilité de le vérifier de manière cryptographique.

- Prise en charge du renouvellement basé sur les clés.

- Renouvellement avec la même clé.

- Les directives d'exposition peuvent être indiquées par le demandeur.

Liens complémentaires :

Sources externes

- Nouveautés des services de certificats dans Windows Server (Microsoft)

- Windows Server 2012 : Versions et options du modèle de certificat (Microsoft)

- Administration des modèles de certificats (Microsoft)

- Aperçu du modèle de certificat (Microsoft)

- Comment fonctionne la révocation de certificat (Microsoft)

Les commentaires sont fermés.