À une Sécurisation d'un organisme de certification comprend également la sauvegarde du matériel cryptographique privé. La sauvegarde de ce matériel est décrite séparément, car elle doit être effectuée séparément et les sauvegardes doivent être conservées séparément de celles de l'autorité de certification.

Les clés privées sont les joyaux d'une autorité de certification. Si elles tombent entre de mauvaises mains, elles peuvent être utilisées pour créer des certificats qui semblent avoir été émis de manière légitime par l'autorité de certification, et ce pour n'importe quelle identité et application. De tels certificats peuvent même, dans certaines circonstances, être utilisés abusivement pour prendre le contrôle de l'ensemble de la structure Active Directory. Il convient donc d'accorder une grande attention à leur protection.

Quand faut-il sauvegarder le matériel de clé privée ?

La sauvegarde des clés privées n'est nécessaire que si de nouvelles clés ont été générées, par exemple lors de l'installation d'une autorité de certification, ou lors du renouvellement des certificats d'autorité de certification, si de nouvelles clés sont utilisées.

Procédure

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Si un module de sécurité matériel (HSM) est utilisé

Un module de sécurité matériel (HSM) est une pièce de matériel qui génère et stocke des clés cryptographiques de manière aussi sûre que possible. Les clés se trouvent sur le HSM et peuvent être utilisées par des clients autorisés (par exemple une autorité de certification), mais ne peuvent pas être copiées.

La sécurisation des clés d'un Hardware Security Module dépend du HSM utilisé et ne peut donc pas être décrite ici. Pour ce faire, il convient de se référer à la documentation du Hardware Security Module concerné.

Si une clé logicielle est utilisée

Si le HSM n'est pas utilisé, les clés privées sont chiffrées à l'aide d'un logiciel de chiffrement. Fournisseur de stockage clé (KSP) sont enregistrés. Ils sont, grâce à la Interface de programmation d'application de protection des données (DPAPI) protégé dans le système de fichiers du serveur sur lequel l'autorité de certification est exécutée.

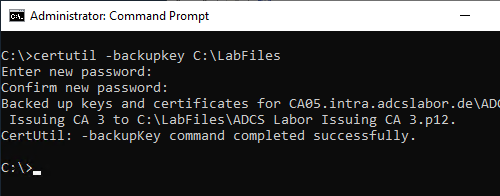

La sauvegarde de la clé privée peut être effectuée à l'aide de la commande de ligne de commande suivante :

certutil -backupkey {Pfad-für-die-Sicherung}

Il convient ici d'utiliser un mot de passe aussi fort et unique que possible, qui sera conservé en toute sécurité.

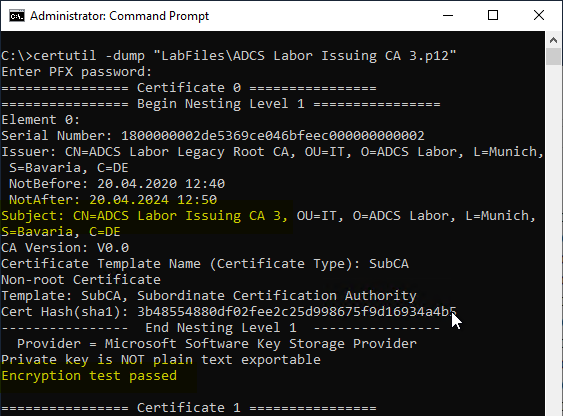

Pour vérifier si la sauvegarde peut être décryptée à nouveau avec le mot de passe, on peut utiliser la commande de ligne de commande suivante :

certutil -dump {Dateiname}.p12

Dans la sortie de la ligne de commande, il est maintenant possible de vérifier pour chacun des certificats si la clé a été lue. Pour ce faire, il faut rechercher la phrase „Encryption Test passed“.

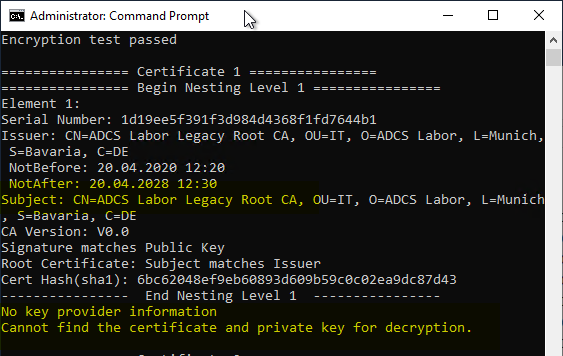

La sauvegarde des certificats d'autorité de certification comprend l'ensemble de la chaîne de certificats. En conséquence, les certificats des autorités de certification supérieures se trouvent également dans la sauvegarde, qui ne contiennent naturellement pas de matériel de clé privée, de sorte que le test échoue ici, comme on pouvait s'y attendre.

Si Windows Server 2016 est utilisé, il se peut qu'un message indique que le test a échoué. Dans ce cas, voir l'article „Que signifie l'option „Enable Certificate Privacy“ lors de l'exportation de certificats ?„ .

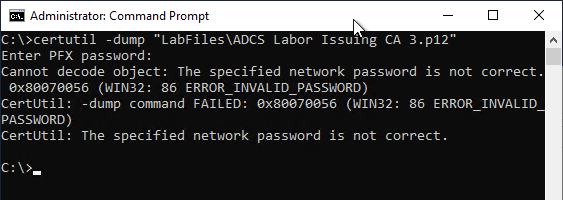

Si le mot de passe saisi est incorrect ou si le mot de passe n'a pas été saisi correctement lors de la sauvegarde, un message d'erreur correspondant est affiché.

Liens complémentaires :

- Créer une sauvegarde (backup) d'une autorité de certification

- Récupération d'un certificat d'autorité de certification avec une clé logicielle

- Récupération d'un certificat d'autorité de certification avec le module de sécurité matériel (HSM)

- Principes de base : fournisseur de services cryptographiques (CSP) et fournisseur de stockage de clés (KSP)

Les commentaires sont fermés.