Nous allons maintenant examiner comment se comporte la vérification du statut de blocage en cas de défaillance du répondeur en ligne. Selon la configuration des certificats délivrés, le comportement peut varier considérablement.

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

Les causes possibles de la défaillance du répondeur en ligne peuvent être, entre autres :

- Certificat de signature expiré

- Le certificat de signature n'a pas accès à la clé privée.

- La liste de blocage sous-jacente a expiré.

- Le serveur sur lequel le répondeur en ligne est installé est hors ligne.

- Le service de réponse en ligne n'est pas démarré.

- Aucune connexion réseau au répondeur en ligne

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Détails : le certificat de signature a expiré.

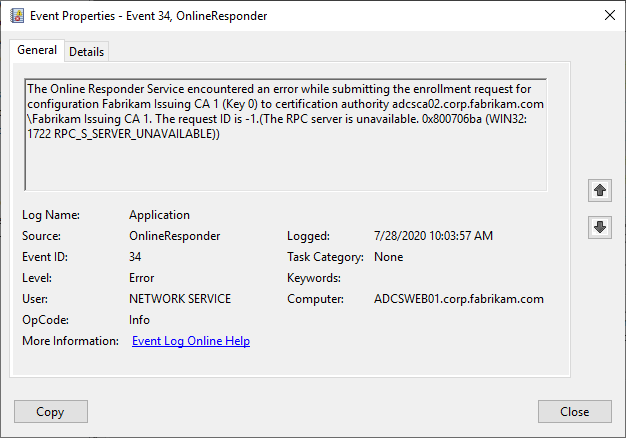

Il convient ici de distinguer entre une configuration en ligne et une configuration hors ligne. Dans le cas d'une configuration en ligne, le répondeur en ligne demande et renouvelle automatiquement ses certificats de signature auprès de l'autorité de certification compétente. En cas d'échec, le répondeur en ligne enregistre le Événement n° 34.

The Online Responder Service encountered an error while submitting the enrollment request for configuration Fabrikam Issuing CA 1 (Key 0) to certification authority adcsca02.corp.fabrikam.com\Fabrikam Issuing CA 1. The request ID is -1.(The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE))

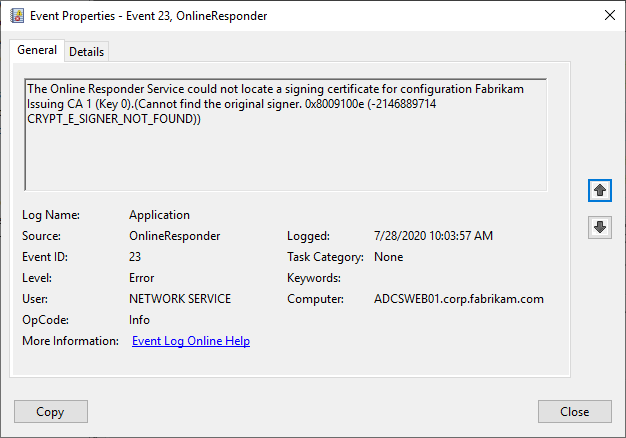

Si (dans le cas d'une configuration en ligne) aucun nouveau certificat de signature n'a pu être demandé ou (dans le cas d'une configuration hors ligne) si le certificat de signature n'a pas été remplacé par un administrateur, le répondeur en ligne ne peut plus en trouver de nouveau après l'expiration du certificat de signature actuel et enregistre le message Événement n° 23.

The Online Responder Service could not locate a signing certificate for configuration Fabrikam Issuing CA 1 (Key 0).(Cannot find the original signer. 0x8009100e (-2146889714 CRYPT_E_SIGNER_NOT_FOUND))

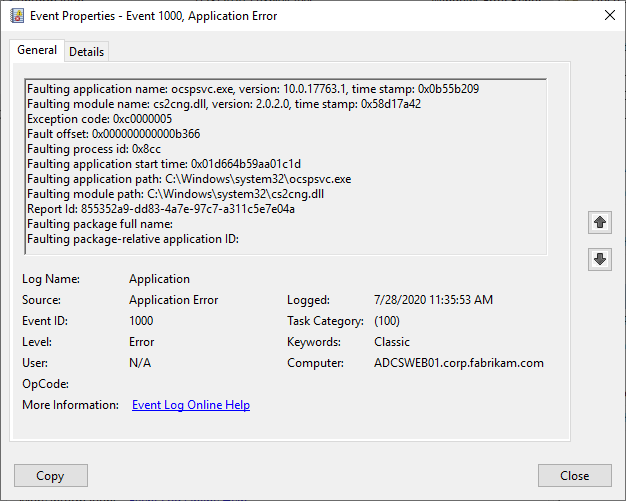

Détails : le certificat de signature n'a pas accès à la clé privée.

Si, par exemple, un module de sécurité matériel (HSM) est utilisé et qu'il tombe en panne ou n'est pas accessible, il se peut que le certificat de signature ne puisse plus être utilisé en raison de l'impossibilité d'accéder à sa clé privée.

Malheureusement, dans ce cas, le répondeur en ligne n'enregistre pas son propre message d'erreur, mais une „ erreur d'application “ avec l'ID d'événement 1000 et l'application „ ocspsvc.exe “ est enregistrée sur le serveur. Dans cet exemple, un HSM Utimaco avec le fournisseur de stockage de clés (KSP) Utimaco CryptoServer a été utilisé et la connexion au HSM a été interrompue. Comme on peut le voir, le KSP apparaît comme un module „ cs2cng.dll “ défaillant.

Faulting application name: ocspsvc.exe, version: 10.0.17763.1, time stamp: 0x0b55b209

Faulting module name: cs2cng.dll, version: 2.0.2.0, time stamp: 0x58d17a42

Exception code: 0xc0000005

Fault offset: 0x000000000000b366

Faulting process id: 0x8cc

Faulting application start time: 0x01d664b59aa01c1d

Faulting application path: C:\Windows\system32\ocspsvc.exe

Faulting module path: C:\Windows\system32\cs2cng.dll

Report Id: 855352a9-dd83-4a7e-97c7-a311c5e7e04a

Faulting package full name:

Faulting package-relative application ID:

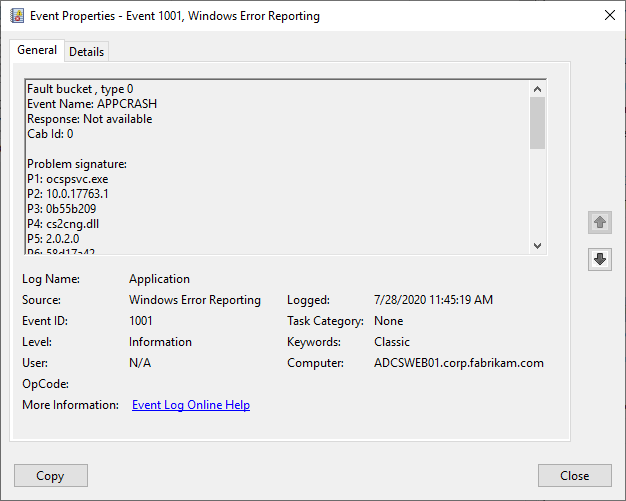

Cet événement n'est généré qu'une seule fois. Il se produit toutefois en combinaison avec l'événement 1001 de la source „ Windows Error Reporting “.

Fault bucket , type 0

Event Name: APPCRASH

Response: Not available

Cab Id: 0

Problem signature:

P1: ocspsvc.exe

P2: 10.0.17763.1

P3: 0b55b209

P4: cs2cng.dll

P5: 2.0.2.0

P6: 58d17a42

P7: c0000005

P8: 000000000000b366

P9:

P10:

Attached files:

These files may be available here:

\?\C:\ProgramData\Microsoft\Windows\WER\ReportQueue\AppCrash_ocspsvc.exe_11cd50d9bebf65b386bcdd298333781d4fd3c769_1cf9278b_073ccd0b

Analysis symbol:

Rechecking for solution: 0

Report Id: 855352a9-dd83-4a7e-97c7-a311c5e7e04a

Report Status: 4100

Hashed bucket:

Cab Guid: 0

Le contrôle de blocage sur le client signalera au répondeur en ligne que la requête OCSP a échoué.

Étant donné qu'un service Internet Information Services (IIS) est encore en amont du répondeur en ligne et qu'il met en cache les réponses OCSP déjà créées, il peut arriver que certaines requêtes soient encore traitées (à partir du cache), mais pas d'autres (car elles ne peuvent pas être signées).

Détails : la liste de blocage sous-jacente a expiré.

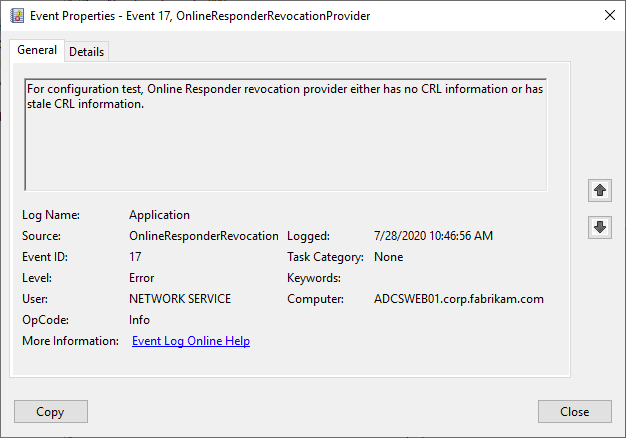

Si la liste de base ou la liste de blocage delta sous-jacente expire, le répondeur en ligne enregistre l'événement n° 17, qui peut être surveillé :

For configuration test, Online Responder revocation provider either has no CRL information or has stale CRL information.

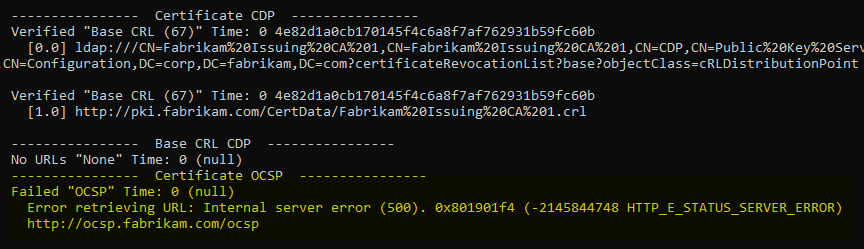

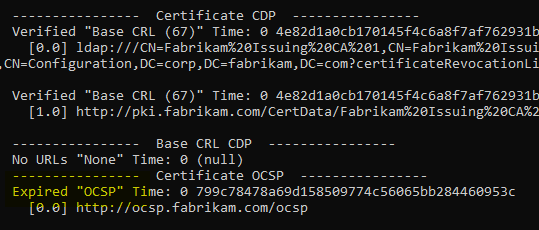

Le contrôle de suspension sur le client signalera au répondeur en ligne que la réponse OCSP a expiré.

Comportement côté client lors de la vérification du statut de blocage

Depuis Windows Vista (Windows XP ne prenait pas encore en charge OCSP), le comportement est le suivant :

- Si une adresse OCSP figure dans l'extension Authority Information Access (AIA) du certificat, celle-ci est utilisée de préférence pour vérifier le statut de révocation (pour plus d'informations à ce sujet : Pourquoi le répondeur en ligne (OCSP) se trouve-t-il dans l'extension Authority Information Access (AIA) et non dans les points de distribution de listes de révocation (CDP) ?)

- Si aucune adresse OCSP ne figure dans l'extension AIA ou si le répondeur en ligne n'est pas disponible ou ne fonctionne pas, les adresses sont traitées dans le point de distribution CRL (CDP) dans l'ordre exact dans lequel elles apparaissent dans le certificat.

Une valeur de délai d'expiration s'applique à toutes les adresses, en fonction de la configuration de l'application :

- Délai d'attente cumulatif (réglage par défaut) : au total, 20 secondes sont disponibles par défaut pour la vérification de l'état de blocage. La première adresse reçoit une valeur de délai d'attente de 10 secondes, chaque adresse supplémentaire reçoit 50% du temps restant jusqu'à ce qu'elle arrive à expiration.

- Si l'application ne sélectionne pas le délai d'expiration cumulatif, la valeur du délai d'expiration est de 15 secondes par adresse.

Les informations fournies ici s'appliquent uniquement aux applications qui utilisent Microsoft CAPI2 (Cryptographic Application Programming Interface, CryptoAPI version 2.0). Pour obtenir la liste des applications courantes auxquelles cela s'applique et celles auxquelles cela ne s'applique pas, consultez l'article : „Quelles sont les applications courantes qui utilisent CAPI2 et celles qui ne l'utilisent pas ?„ .

Combinaison résiliente d'OCSP et de CDP

Sur la base de ce comportement, il est possible d'établir une combinaison entre un répondeur en ligne qui utilise une liste de révocation delta et un point de distribution CRL qui ne l'utilise pas, afin d'obtenir une combinaison acceptable entre une vérification rapide de l'état de révocation et une fiabilité accrue. Pour plus de détails, voir l'article „Combinaison OCSP avec Delta CRL et CDP sans Delta CRL pour une résilience accrue„ .

La configuration décrite ici fonctionne certes dans la pratique, mais elle n'a pas été testée par le fabricant (Microsoft) et n'est donc pas officiellement prise en charge.

Liens complémentaires :

Sources externes

- Comment fonctionne la révocation de certificat (Microsoft)

Les commentaires sont fermés.