Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES), qui met en œuvre le protocole SCEP (Simple Certificate Enrollment Protocol) basé sur le web, est représenté sous forme d'application web dans le service d'information Internet (IIS) de Microsoft. Ici, le service fonctionne dans un pool d'applications appelé "SCEP". Dans de nombreux cas il suffit d'utiliser l'identité du pool d'applications intégré pour celui-ci.

Il existe toutefois des cas où l'on souhaite utiliser un compte de domaine. Un exemple est le Certificate Connector pour Microsoft Intune, qui le requiert obligatoirement.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

La configuration de NDES avec un compte de domaine nécessite les étapes suivantes :

- Enregistrer le nom principal de service (SPN) pour l'authentification Kerberos.

- Autorisation "Enroll" pour le compte de domaine sur les Modèle d'appareil NDES mettre en place.

- Autorisations "Read" sur les clés privées des Certificats d'autorité d'enregistrement (Remarque : ceci est également possible par défaut du modèle de certificat. L'accès complet n'est pas nécessaire).

- Configurer l'adhésion au groupe local IIS_IUSRS sur le serveur NDES pour le compte de domaine.

- Configurer Impersonate a Client after Authentication (SeImpersonatePrivilege, donné par défaut par l'adhésion à IIS_IUSRS) sur le serveur NDES pour le compte de domaine.

- Configurer Log on as a Batch Job (SeBatchLogonRight, donné par défaut par l'appartenance à IIS_IUSRS) sur le serveur NDES pour le compte de domaine.

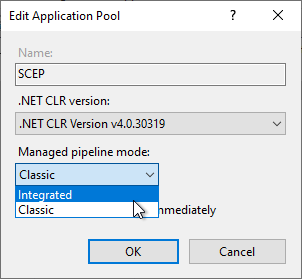

- Enregistrer le compte de domaine comme identité du pool d'applications "SCEP".

Détails : Enregistrer les noms de principe de service

setspn -s http/{DNS-Name-NDES-Server} {Domainname}\{Name-NDES-Dienstkonto}

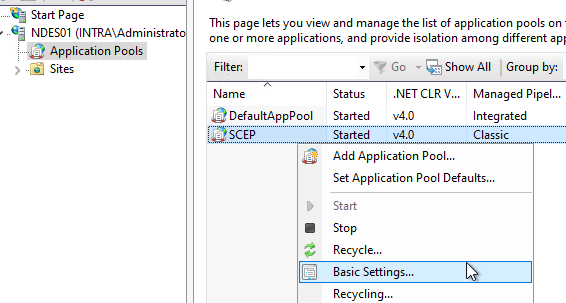

Détails : Saisie de l'identité du pool d'applications

Liens complémentaires :

- Autorisations de sécurité Windows requises pour le service d'enregistrement des périphériques réseau (NDES)

- Le Certificate Connector pour Microsoft Intune renvoie le message d'erreur "ArgumentException : String cannot be of zero length" lors de la configuration

- Sélection de l'identité pour le pool d'applications IIS du service d'enregistrement des périphériques réseau (NDES)

Sources externes

- Configurer l'infrastructure pour prendre en charge SCEP avec Intune (Microsoft Corporation)

Les commentaires sont fermés.