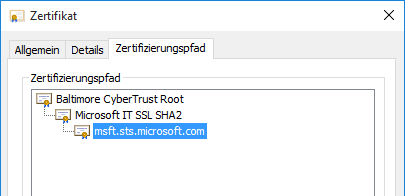

Afin de pouvoir déterminer si un certificat a été délivré par une autorité de certification jugée fiable, il est nécessaire de créer une chaîne de confiance (en anglais « Trust Chain »). Pour cela, tous les certificats de la chaîne doivent être identifiés et vérifiés. Microsoft CryptoAPI forme toutes les chaînes de certificats possibles et renvoie celles qui sont de la plus haute qualité à l'application qui en fait la demande.

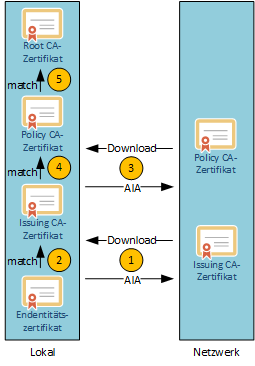

Pour mieux illustrer le fonctionnement, l'exemple ci-dessous explique le processus de recherche de certificats à l'aide d'une hiérarchie PKI à trois niveaux.

- Pour le certificat d'identité final à vérifier, le chemin de téléchargement du certificat CA de l'autorité de certification émettrice (Issuing CA) est déterminé à partir du champ d'accès aux informations de l'autorité (AIA). Celui-ci est ensuite téléchargé et enregistré localement.

- Le certificat d'identité final est maintenant attribué au certificat CA de l'Issuing CA (voir paragraphe suivant), qui doit ensuite être vérifié.

- Pour le certificat à vérifier de l'Issuing CA, le chemin de téléchargement pour le certificat de l'autorité de certification émettrice (la Policy CA) est déterminé à partir de son champ AIA. Celui-ci est ensuite téléchargé et sauvegardé localement.

- Il y a maintenant une correspondance entre le certificat CA de l'Issuing CA et le certificat CA de la Policy CA, qui doit ensuite être vérifié.

- L'autorité de certification émettrice (l'autorité de certification racine) est déterminée pour le certificat de l'autorité de certification de politique à vérifier. Ce certificat doit se trouver dans la liste locale des autorités de certification racines de confiance pour être reconnu comme valide. Même si le champ AIA du certificat de l'Issuing CA renvoie à l'AC racine et que le client aurait donc théoriquement la possibilité de le télécharger et de le sauvegarder, un client considérerait néanmoins le certificat comme non fiable si le certificat de l'autorité de certification racine n'avait pas été préalablement déposé dans la mémoire locale par un administrateur système. Sans ce comportement, il ne serait pas possible de contrôler les certificats d'autorité de certification auxquels il faut faire confiance et ceux auxquels il ne faut pas faire confiance.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

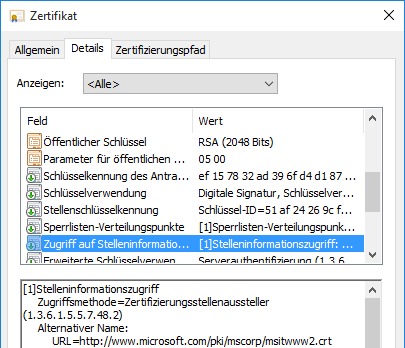

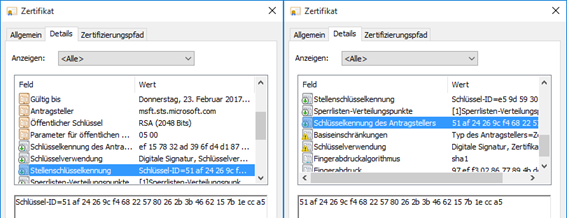

L'attribution d'un certificat à son autorité de certification s'effectue par la comparaison de certains attributs au sein des deux certificats. Il existe trois possibilités à cet égard, en fonction des attributs contenus dans les certificats :

- Exact Match (correspondance exacte). Si le certificat d'identité de fin contient une Identifiant clé d'autorité (AKI) extension de certificat, celui-ci est multiplié par la valeur de la Identifiant clé du sujet (SKI) du certificat de l'autorité de certification qui l'a délivré. En outre, l'émetteur (Issuer Distinguished Name) du certificat est comparé au demandeur (Issuer Distinguished Name). Subject Distinguished Name) du certificat de l'autorité de certification qui l'a délivré.

- La correspondance clé. Si le certificat d'identité de fin contient une Identifiant clé d'autorité (AKI) extension de certificat, celui-ci est multiplié par la valeur de la Identifiant clé du sujet (SKI) Extension du certificat de l'autorité de certification qui l'a délivré.

- Nom de la correspondance. L'émetteur (angl. Issuer Distinguished Name) du certificat est mis en correspondance avec le demandeur (angl. Subject Distinguished Name) du certificat de l'autorité de certification émettrice. La comparaison entre Subject DN et Issuer DN ne se fait pas sous forme de comparaison de chaînes de caractères, mais sous forme de comparaison binaire.

Les commentaires sont fermés.