Lors de la configuration d'un modèle de certificat, il faut décider du contenu prévu du certificat, c'est-à-dire, entre autres, quelles identités seront confirmées par les certificats et comment ceux-ci seront représentés.

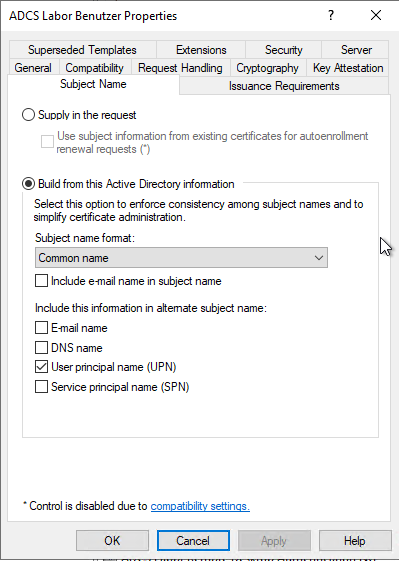

L'onglet "Subject Name" de la boîte de dialogue de configuration des modèles de certificats permet de configurer la manière dont l'identité confirmée par le certificat est représentée.

Les deux possibilités suivantes s'offrent à vous :

Fourniture dans la demande

L'identité est déterminée par le demandeur. Cette option est latéralement peu sûre si aucune vérification d'une telle demande de certificat n'est effectuée par un gestionnaire de certificats, car les moyens du bord ne permettent pas de ne pas restreindre les identités demandées (pour cela, il est possible d'utiliser le Module de politique de TameMyCerts an).

Construire à partir des informations d'Active Directory

L'identité est déterminée par l'autorité de certification. Lorsque le demandeur soumet la demande de certificat, le compte correspondant dans Active Directory est déterminé à l'aide de ses données de connexion et les attributs définis sont repris dans le contenu du certificat.

Selon la configuration, les attributs Active Directory suivants d'un compte sont transférés dans les certificats émis :

| Option modèle de certificat | Attribut/extension de certificat | Type RDN ou SAN | Attribut Active Directory |

|---|---|---|---|

| Nom commun | Sujet | commonName | cn respectivement nom (pour les comptes d'utilisateurs) dNSHostName (pour les comptes d'ordinateur) |

| Nom entièrement distingué | Sujet | commonName | distinguishedName |

| None | Sujet | {vides} | {aucun} |

| Inclure le nom de l'e-mail dans le nom du sujet | Sujet | commonName | |

| Nom de l'e-mail | Sujet Nom alternatif | rfc822Nom | |

| Nom DNS | Sujet Nom alternatif | dNSName | dNSHostName (disponible uniquement pour les comptes d'ordinateur) |

| Nom principal de l'utilisateur (UPN) | Sujet Nom alternatif | otherName : userPrincipalName | userPrincipalName (disponible uniquement pour les comptes d'utilisateurs) |

| Service principal name (SPN) | Sujet Nom alternatif | servicePrincipalName | servicePrincipalName |

Microsoft a introduit, avec la mise à jour cumulative de mai 2022, une extension de certificat propriétaire qui permet d'utiliser le objectSid ("Security Identifier") de l'attribut Active Directory. Voir à ce sujet l'article "Modifications apportées à l'émission de certificats et à l'ouverture de session basée sur des certificats dans Active Directory par le correctif pour Windows Server du 10 mai 2022 (KB5014754)„ .

Interactions

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Les chevauchements entre les attributs entraînent des erreurs de configuration

Dans certaines entreprises, les attributs Active Directory "cn", "name" et "samAccountName" sont remplis avec des valeurs identiques, de sorte qu'il peut y avoir des malentendus. Par exemple, lors d'une demande de certificat par Mobile Device Management (MDM), le samAccountName est utilisé pour le commonName, ou le serveur d'authentification associe à son tour le contenu de l'attribut commonName à l'attribut samAccountName dans l'Active Directory pour trouver un compte.

Attribut Active Directory non disponible

Si un attribut Active Directory vide doit être saisi (c'est-à-dire qu'un utilisateur demande un certificat exigeant un attribut qui n'est pas renseigné par une valeur sur son compte), la demande de certificat échouera (l'autorité de certification Événement n° 53 consigner avec l'un des codes d'erreur ci-dessous).

| Code d'erreur | Attribut Active Directory manquant |

|---|---|

| CERTSRV_E_SUBJECT_DNS_REQUIRED | dNSHostName |

| CERTSRV_E_SUBJECT_EMAIL_REQUIRED | |

| CERTSRV_E_SUBJECT_UPN_REQUIRED | userPrincipalName |

L'absence supposée d'un attribut inutile dans le certificat entraîne le rejet de celui-ci

RFC 2818 (de 2000) stipule que le commonName ne doit plus être utilisé pour l'identification des sites web et que le Subject Alternative Name doit être utilisé à la place sous la forme d'un dNSName. Cette logique s'appliquera également à des cas d'utilisation similaires tels que LDAP via SSL (dans le cas de Certificats de contrôleur de domaine) est appliqué. Les modèles de certificats par défaut pour les contrôleurs de domaine ne contiennent donc plus de commonName.

Pour des raisons de compatibilité, il peut toutefois être judicieux de continuer à remplir le commonName. Par exemple, si un serveur de politique réseau (NPS) est installé sur un contrôleur de domaine et doit utiliser le certificat du contrôleur de domaine, ou pour les applications héritées qui ne fonctionnent pas selon la RFC 2818.

Le changement de nom de l'utilisateur le bloque

Veuillez noter que le client de certificats intégré dans Windows n'a pas la possibilité de reconnaître les changements de nom d'utilisateur. Si un compte d'utilisateur est renommé, par exemple en raison d'un mariage, les certificats d'utilisateur existants doivent être supprimés pour que le processus d'auto-enrollment les demande à nouveau.

Renommer le suffixe de domaine bloque tous les utilisateurs

Par exemple, si une entreprise change de nom, il peut arriver que le suffixe de domaine et les attributs userPrincipalName des utilisateurs soient modifiés en conséquence. Si les attributs de certificat correspondants sont utilisés pour établir un lien avec le compte de l'utilisateur, tous les certificats d'utilisateur doivent être réémis. Il en va de même pour les certificats dans lesquels un dNSHostName ou un servicePrincipalName est saisi.

Cas particulier des contrôleurs de domaine

Voir l'article "Les certificats de contrôleur de domaine ne contiennent pas le nom de domaine dans le Subject Alternative Name (SAN).„ .

Liens complémentaires :

- Utilisation de noms distinctifs relatifs (RDN) non définis dans les certificats délivrés

- Modifier l'ordre des noms distincts relatifs (RDN) dans le nom distinct du sujet (DN) des certificats émis

- Noms distinctifs relatifs (RDN) autorisés dans le Subject Distinguished Name (DN) des certificats délivrés

- Principes de base : contraintes de nom (Name Constraints)

- Configurer un modèle de certificat pour les contrôleurs de domaine

Les commentaires sont fermés.