Avant la Installation d'une autorité de certification racine autonome (Standalone Root CA) La question se pose alors de savoir quels algorithmes cryptographiques doivent être utilisés.

Continuer la lecture de « PKCS#1 Version 2.1 für eine Stammzertifizierungsstelle (Root CA) einsetzen (eigenes und ausgestellte Zertifikate) »Bases : algorithmes de clés, algorithmes de signature et algorithmes de hachage de signature

Lors de la planification d'une infrastructure à clé publique, la question se pose de savoir quels algorithmes cryptographiques celle-ci doit utiliser.

Les principes fondamentaux sont expliqués ci-après.

Continuer la lecture de « Grundlagen: Schlüsselalgorithmen, Signaturalgorithmen und Signaturhashalgorithmen »Configurer un modèle de certificat pour les contrôleurs de domaine

Même dans le cas d'un modèle de certificat pour contrôleurs de domaine supposé simple à configurer, certains points doivent être pris en compte.

Continuer la lecture de « Konfigurieren einer Zertifikatvorlage für Domänencontroller »Empêcher la connexion au réseau avec une carte à puce

Si vous installez les services de certificats Active Directory dans la configuration standard, l'environnement est automatiquement configuré pour que les connexions par carte à puce soient acceptées par les contrôleurs de domaine.

Si l'utilisation des connexions par carte à puce n'est pas souhaitée, il est donc judicieux de désactiver cette fonctionnalité afin d'éviter, en cas de compromission de l'autorité de certification, Ne pas compromettre Active Directory.

Continuer la lecture de « Smartcard Anmeldung im Netzwerk unterbinden »Personnaliser le service Web de demande de certificat (CES) après la migration d'une autorité de certification vers un nouveau serveur

Si un service Web de demande de certificat (Certificate Enrollment Web Service, CES) est exploité sur le réseau, il est nécessaire, conformément à la „Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur“ nécessite que la configuration du CES soit adaptée à la nouvelle situation.

Une chaîne de configuration (Config String) contenant le nom du serveur de l'autorité de certification connectée est enregistrée dans la configuration du CES. Si celui-ci change, la configuration doit être adaptée en conséquence.

Continuer la lecture de « Den Zertifikatbeantragungs-Webdienst (CES) nach der Migration einer Zertifizierungsstelle auf einen neuen Server anpassen »Principes de base : recherche de certificats et validation du chemin de certification

Afin de pouvoir déterminer si un certificat a été délivré par une autorité de certification jugée fiable, il est nécessaire de créer une chaîne de confiance (en anglais « Trust Chain »). Pour cela, tous les certificats de la chaîne doivent être identifiés et vérifiés. Microsoft CryptoAPI forme toutes les chaînes de certificats possibles et renvoie celles qui sont de la plus haute qualité à l'application qui en fait la demande.

Continuer la lecture de « Grundlagen: Auffinden von Zertifikaten und Validierung des Zertifizierungspfades »Principes de base : vérification du statut de révocation des certificats

Si un certificat valide et non encore expiré doit être retiré de la circulation, il doit être révoqué. À cette fin, les autorités de certification tiennent à jour des listes de blocage dans lesquelles sont répertoriées les empreintes numériques des certificats révoqués. Elles doivent être consultées lors du contrôle de validité.

Continuer la lecture de « Grundlagen: Überprüfung des Sperrstatus von Zertifikaten »Utilisation du répondeur en ligne (OCSP) avec un module de sécurité matériel (HSM) SafeNet

Avec SafeNet Key Storage Provider, il n'est pas possible de définir des autorisations pour les clés privées : la console MMC (Microsoft Management Console) plante dans ce cas.

Continuer la lecture de « Den Onlineresponder (OCSP) mit einem SafeNet Hardware Security Module (HSM) verwenden »Limiter l'utilisation de la clé étendue (EKU) pour les certificats d'autorité de certification racine importés

Une mesure de durcissement judicieuse pour les organismes de certification consiste à limiter les certificats d'organismes de certification, de sorte qu'ils ne puissent être utilisés que pour les certificats effectivement délivrés. utilisation étendue des clés (Extended Key Usage) devient familier.

En cas de compromission de l'autorité de certification, les dommages sont alors limités à ces utilisations étendues de clés. L'utilisation étendue de clés pour la connexion par carte à puce ne serait alors disponible que dans le certificat d'autorité de certification de l'autorité de certification qui délivre effectivement ces certificats.

Continuer la lecture de « Die erweiterte Schlüsselverwendung (Extended Key Usage, EKU) für importierte Stammzertifizierungstellen-Zertifikate einschränken »Désactivation de la génération des certificats d'autorité de certification croisée sur une autorité de certification racine

Lors du renouvellement du certificat de l'autorité de certification, les autorités de certification racine (Root CA) génèrent des certificats dits « certificats de signature croisée » (Cross Signing).

Il peut parfois arriver que des problèmes surviennent, comme par exemple dans l'article „La demande d'un certificat d'autorité de certification échoue avec le message d'erreur „ Le certificat de l'autorité de certification contient des données non valides. 0x80094005 (-2146877435 CERTSRV_E_INVALID_CA_CERTIFICATE) “.“" décrit.

Dans un tel cas, on peut souhaiter empêcher la création de certificats d'organismes de certification croisée.

Continuer la lecture de « Deaktivieren der Erzeugung der Kreuzzertifizierungsstellen-Zertifikate auf einer Stammzertifizierungsstelle »Utilisation de HTTP via Transport Layer Security (HTTPS) pour les points de distribution de listes de blocage (CDP) et le répondeur en ligne (OCSP)

En ce qui concerne la conception de l'infrastructure destinée à fournir les informations de blocage, c'est-à-dire les points de distribution des listes de révocation (CRL Distribution Point, CSP) et les répondeurs en ligne (Online Certificate Status Protocol, OCSP), la question se pose de savoir s'il convient de les „ sécuriser “ via Secure Sockets Layer (SSL) ou Transport Layer Security (TLS).

Continuer la lecture de « Verwenden von HTTP über Transport Layer Security (HTTPS) für die Sperrlistenverteilungspunkte (CDP) und den Onlineresponder (OCSP) »Accents dans les certificats d'autorité de certification

Les noms de domaine internationalisés (IDN) sont officiellement pris en charge depuis Windows Server 2012 dans le cadre de l'autorité de certification et des composants associés.

Si vous souhaitez les utiliser dans vos certificats d'organisme de certification, vous devez toutefois tenir compte de certaines particularités.

Continuer la lecture de « Umlaute in Zertifizierungsstellen-Zertifikaten »Quel fournisseur de services cryptographiques (CSP) doit être utilisé pour le service d'enregistrement des périphériques réseau (NDES) ?

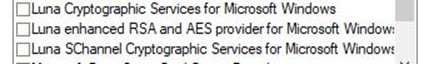

Lors de la configuration d'un modèle de certificat pour les certificats RA (Registration Authority) destinés au service d'inscription des périphériques réseau (NDES), la question se pose, en particulier lors de l'utilisation de modules de sécurité matériels (HSM), de savoir quel fournisseur de services cryptographiques (CSP) du fabricant HSM doit être utilisé.

La demande de certificats via le service d'enregistrement des périphériques réseau (NDES) échoue avec le code d'erreur HTTP 503 et aucune entrée n'apparaît dans l'observateur d'événements.

Supposons le scénario suivant :

- Un service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) est implémenté dans le réseau.

- Le serveur NDES utilise un compte de domaine ou un compte de service géré par le groupe (gMSA) pour l'identité du pool d'applications SCEP IIS.

- La demande de certificats via NDES échoue avec le code d'erreur HTTP 503 (serveur indisponible).

- L'appel des pages mscep et mscep_admin échoue également avec le code d'erreur HTTP 500.

- Même après une réinitialisation iisreset ou un redémarrage du serveur NDES, aucun événement indiquant que le service NDES a été démarré ou qu'il y a eu des erreurs n'apparaît après avoir appelé la page mscep ou mscsp_admin.

Que faut-il prendre en compte lors de l'application des bases de référence de sécurité Microsoft ?

Dans le cadre des mesures de renforcement, il est recommandé d'utiliser les correctifs publiés par Microsoft. Normes de sécurité Microsoft à son propre environnement serveur.

Cela aura inévitablement des répercussions sur les composants PKI. Vous trouverez ci-dessous un aperçu des répercussions attendues et des contre-mesures.

Continuer la lecture de « Was ist bei der Anwendungen der Microsoft Security Baselines zu beachten? »