Supposons le scénario suivant :

- Une autorité de certification intégrée à Active Directory (Enterprise CA) est intégrée au réseau.

- L'autorité de certification a été migrée vers un nouveau serveur (voir aussi l'article "Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur„).

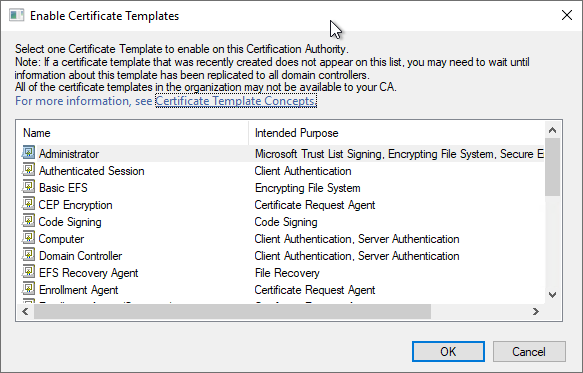

- En publiant les modèles de certificats, on constate que seuls les Modèles de certificats standard pour la publication. Les modèles de certificats personnels ne sont pas affichés.

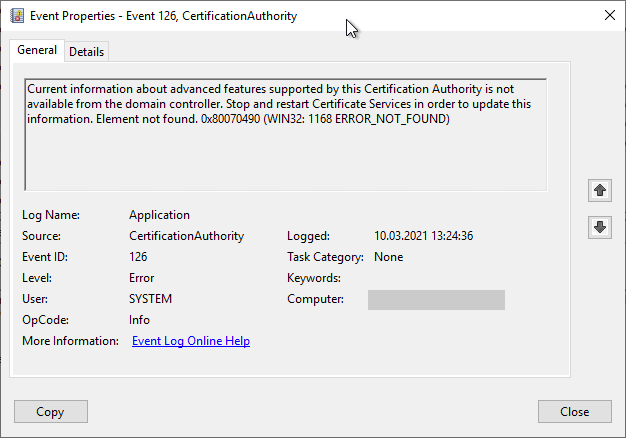

L'organisme de certification va Ereignis Nr. 126 enregistrer.

Current information about advanced features supported by this Certification Authority is not available from the domain controller. Stop and restart Certificate Services in order to update this information. Element not found. 0x80070490 (WIN32: 1168 ERROR_NOT_FOUND)

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Bis zu Windows Server 2008 R2 gab es eine Unterscheidung, ob man die „Standard Edition“ oder die „Enterprise Edition“ (bei Windows 2000: Advanced Server) des Betriebssystems installiert hatte. Nur wenn die Zertifizierungsstelle auf der „Enterprise Edition“ des Betriebssystems installiert war, konnte man eigene Zertifikatvorlagen nutzen.

Hierbei nicht die Begriffe „Enterprise Edition“ und „Enterprise Certification Authority“ verwechseln. Im einen Fall ist die Variante des Betriebssystems gemeint, im zweiten Fall der Installationstyp der Zertifizierungsstelle.

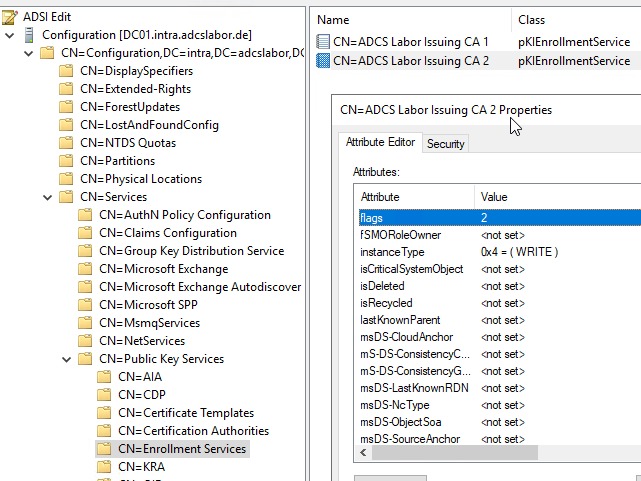

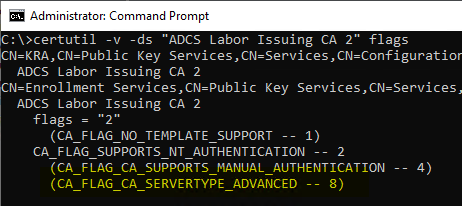

Die Unterscheidung ob „Standard Edition“ oder „Enterprise Edition“ wird durch ein Flag auf dem pKIEnrollmentService Objekt realisiert. Eine Active Directory Enterprise CA sollte die folgenden Flags gesetzt haben:

- CA_FLAG_SUPPORTS_NT_AUTHENTICATION (0x2)

- CA_FLAG_CA_SERVERTYPE_ADVANCED (0x8)

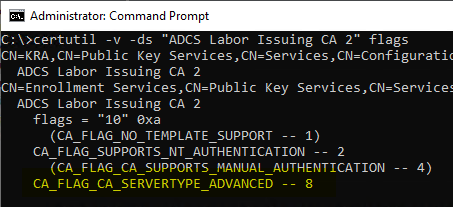

Der resultierende Wert im „flags“ Attribut auf dem pKIEnrollmentService Objekt der Zertifizierungsstelle sollte also „10“ lauten. Ist der Wert beispielsweise auf „2“ gesetzt, ist das CA_FLAG_CA_SERVERTYPE_ADVANCED Flag nicht gesetzt.

Es gibt auch die Möglichkeit, sich die Werte mit folgendem Kommandozeilenbefehl auflösen zu lassen:

certutil -v -ds "{CA-Common-Name}" flags

Auch bei einer Migration der Zertifizierungsstelle (was eine Neuinstallation der Zertifizierungsstellen-Rolle auf dem neuen Server beinhaltet) kann es passieren, dass das CA_FLAG_CA_SERVERTYPE_ADVANCED Flag nicht mehr gesetzt ist.

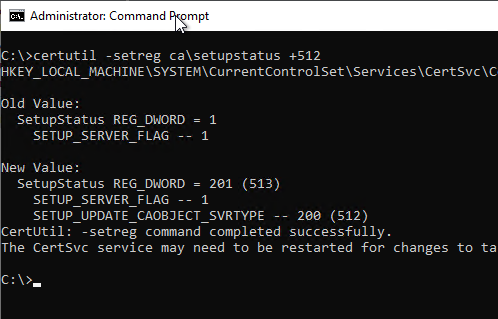

Ändern kann man den Wert direkt im ADSI Editor oder mit folgendem Kommandozeilenbefehl auf der Zertifizierungsstelle, welcher das „flags“ Attribut beim nächsten Start des Zertifizierungsstellen-Dienstes aktualisiert:

certutil -setreg CA\SetupStatus +SETUP_UPDATE_CAOBJECT_SVRTYPE

In beiden Fällen muss der Zertifizierungsstellen-Dienst neu gestartet werden, damit die veränderten Einstellungen eingelesen werden.

Nun sollte das Flag korrekt aufgelöst werden und die eigenen Zertifikatvorlagen sollten zur Veröffentlichung auswählbar sein.

Liens complémentaires :

- Migration d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) vers un autre serveur

- La demande de certificat échoue avec le message d'erreur "A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted".

- (Ré)installation des modèles de certificats Microsoft Standard

- Description des générations de modèles de certificats

- Le service de stratégie d'enregistrement des certificats n'affiche pas les modèles de certificats configurés pour être compatibles avec Windows Server 2016 ou Windows 10.

Sources externes

- How to troubleshoot Certificate Enrollment in the MMC Certificate Snap-in (Microsoft)

- You cannot add V2 or V3 templates after an inplace upgrade was performed using Windows Server 2008 enterprise CA (Microsoft, archive.org)

- You cannot add V2 or V3 templates after an inplace upgrade was performed on a Windows Server 2008 enterprise CA (Microsoft, archive.org)

Les commentaires sont fermés.