Für die Verwendung von Remotedesktop-Zertifikaten ist es erforderlich, eine entsprechende Zertifikatvorlage zu konfigurieren.

Rob Greene von Microsoft weist in einem im September 2024 veröffentlichen Blogeintrag darauf hin, dass Remotedesktop-Zertifikate pas (wie untenstehend beschrieben) per Autoenrollment beantragt werden sollen.

Der Remotedesktop-Sitzungshost kann Zertifikate mit den folgenden Extended Key Usages (EKU) verwenden:

- Server Authentication (OID: 1.3.6.1.5.5.7.3.1)

- Remote Desktop Authentication (OID: 1.3.6.1.4.1.311.54.1.2)

Es wird empfohlen, dass das Remote Desktop Authentication EKU verwendet wird, da somit gewährleistet ist, dass die Zertifikate nur hierfür und nicht etwa auch noch für die Bereitstellung eines Webservers verwendet werden.

Ebenso kann es bei Verwendung des „Server Authentication“ EKU in Kombination mit einem Fournisseur de stockage clé (KSP) zu Problemen mit den Active Directory Web Services (ADWS) kommen, da diese keine KSP unterstützen und die Zertifikatauswahl lediglich auf EKU und den vollqualifizierten Hostnamen filtert. Solche Konflikte können bei Verwendung des Remote Desktop Authentication EKU vermieden werden.

Das Remote Desktop Authentication EKU ist jedoch im Auslieferungszustand des Active Directory Verzeichnisdienstes nicht definiert. Dies muss im Lauf der Konfiguration der Zertifikatvorlage vorgenommen werden.

Configuration du modèle de certificat

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

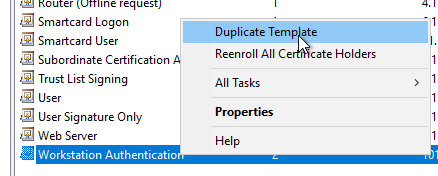

Zunächst wird mit Hilfe der Zertifikatvorlagen-Managementkonsole (certtmpl.msc) eine Kopie der Zertifikatvorlage „Workstation Authentication“ erstellt und bearbeitet.

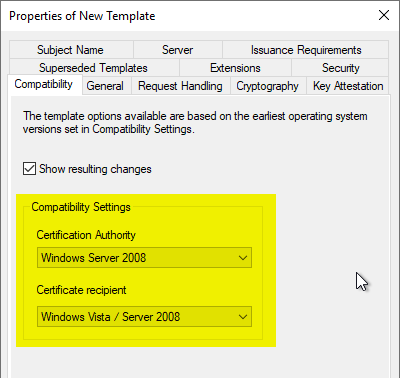

Fiche "Compatibilité

Nous avons l'intention Fournisseur de stockage clé (KSP) de l'entreprise. Pour cela, il est nécessaire de définir les paramètres de compatibilité pour l'autorité de certification et le destinataire du certificat sur "Windows Vista" ou "Windows Server 2008".

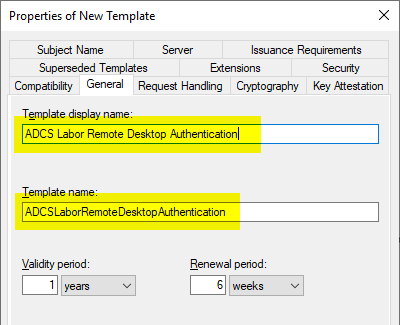

Fiche "Général

In der Karteikarte „General“ wird ein aussagekräftiger Name vergeben.

Im Falle von Remotedesktop-Zertifikatvorlagen sollte unbedingt der gleiche Wert für den Namen der Zertifikatvorlage und deren Anzeigenamen verwendet werden, da es andernfalls dazu kommen kann, dass Zertifikate mehrfach beantragt werden.

Schwachstellenscanner wie die von Qualys werden sowohl einen Fund melden, wenn das Zertifikat nicht einen Monat vor Ablauf erneuert wurde, als auch wenn das Zertifikat länger als ein Jahr gültig ist. Da eine Erneuerung via Autoenrollment erst nach Ablauf von 80% der Zertifikatgültigkeit erfolgt, ist es also sinnvoll, die Zertifikatgültigkeit auf mindestens 6 Monate und höchstens 12 Monate zu setzen und das Zeitfenster für die Zertifikaterneuerung auf mindestens 5 Wochen.

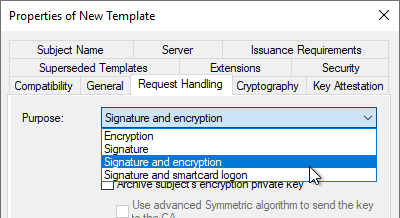

Fiche "Request Handling" (gestion des demandes)

Dans l'onglet "Request Handling", le Purpose doit être adapté à l'algorithme de clé à utiliser. Le contexte est que, selon le type de clé, différentes exigences sont posées à l'extension "Key Usage" du certificat (voir RFC 5246 et RFC 4492).

| Algorithme clé | Valeur |

|---|---|

| RSA | Signature et cryptage |

| ECDSA | Signature |

| ECDH | Signature et cryptage |

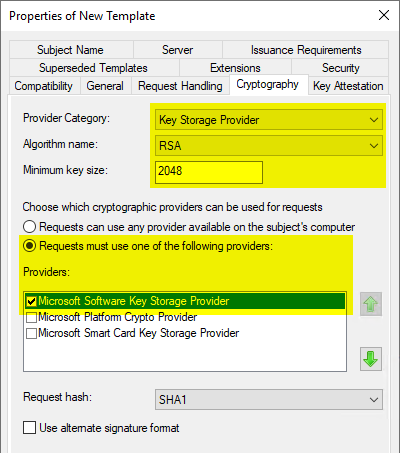

Fiche "Cryptographie

In der Karteikarte „Cryptography“ kann nun die Kategorie „Key Storage Provider“ gewählt werden und der jeweilige Schlüsselalgorithmus.

Il convient de choisir comme fournisseur le Microsoft Software Key Storage Provider, à moins que l'on n'ait l'intention de stocker les clés, par exemple, avec un Module de plate-forme de confiance (TPM) protéger.

Wenn ein Cryptographic Service Provider (CSP) verwendet werden soll, sollte der „Fournisseur de cryptographie Microsoft RSA SChannel"doit être utilisé. Celle-ci ne supporte que AT_KEYEXCHANGE, c'est pourquoi le Purpose doit être réglé sur "Signature and Encryption" dans l'onglet "Request Handling". En principe, la préférence devrait être donnée, dans la mesure du possible, à un fournisseur de stockage de clés.

Hier gibt es jedoch die Ausnahme, dass die Active Directory Web Services (ADWS) bereits bei der Zertifikatauswahl abbrechen, wenn auch nur ein einziges Zertifikat im Computer-Zertifikatspeicher keinen CSP einsetzt. Somit muss in diesem Fall beachtet werden, dass Remotedesktop-Zertifikate auf Domänencontrollern mit aktivierten ADWS ebenfalls einen CSP einsetzen.

Le choix du fournisseur n'a de conséquences que pour les demandes de certificat qui lisent le modèle de certificat lors de la demande (donc les demandes de certificat manuelles ou automatiques par auto-enrollment).

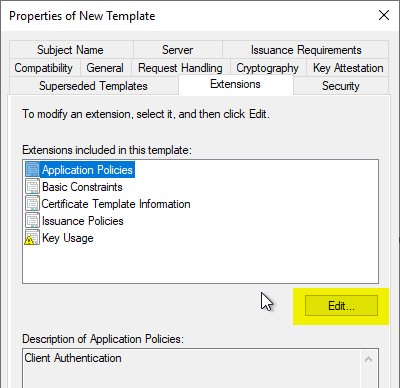

Karteikarte „Extensions“

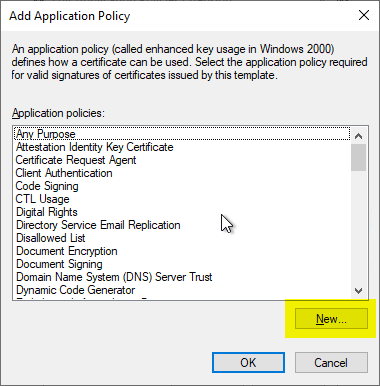

Im der Karteikarte „Extensions“ werden die „Application Policies“ mit Klick auf „Edit…“ bearbeitet.

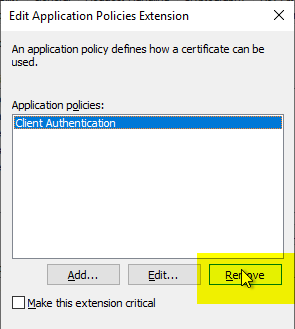

Das vorhandene „Client Authentication“ EKU wird mit Klick auf „Remove“ entfernt, da es nicht benötigt wird.

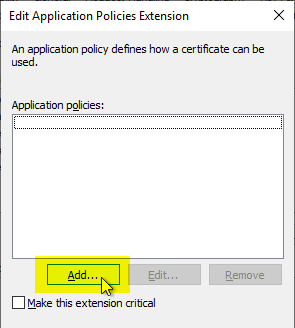

Anschließend wird mit „Add…“ ein neues EKU hinzugefügt.

Da das Remote Desktop Authentication EKU im Auslieferungszustand des Active Directory Verzeichnisdienstes nicht definirt ist, muss es zunächst mit Klick auf „New…“ erstellt werden.

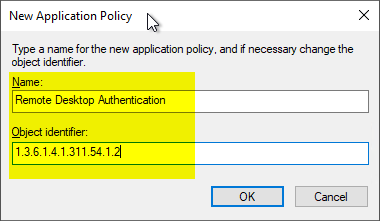

Die vordefinierten Werte im nachfolgenden Dialog werden entfernt und stattdessen die folgenden eingetragen:

| Feld | Description |

|---|---|

| Nom | Ein Freitext-Feld, jedoch wird der hier eingegebene Text im Zertifikat-Dialog auf jedem Client im Netzwerk angezeigt werden. Daher sollte etwas Aussagekräftges wie „Remote Desktop Authentication“ eingegeben werden. |

| Object identifier | Hier muss exakt der folgende Wert eingetragen werden: 1.3.6.1.4.1.311.54.1.2 |

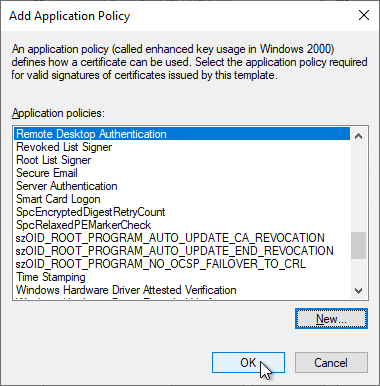

Das neu definierte EKU kann nun ausgewählt und mit Klick auf „OK“ hinzugefügt werden.

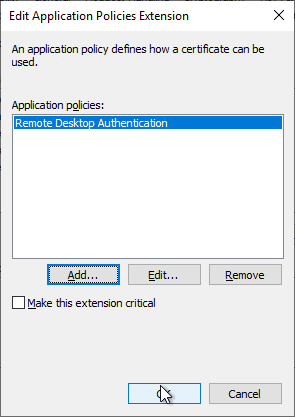

Mit Klick auf „OK“ wird die Konfiguration beendet.

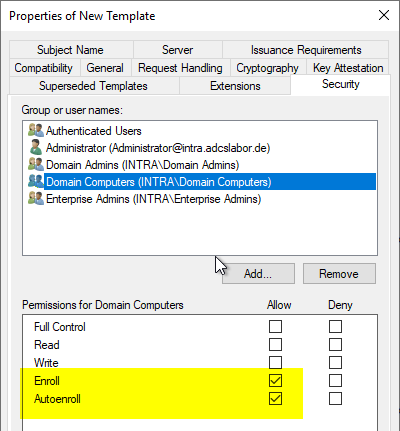

Fiche "Sécurité

Im der Karteikarte „Security“ müssen für die teilnehmenden Computer die Rechte „Enroll“ und „Autoenroll“ gesetzt werden.

Wird nur „Enroll“ gesetzt, werden die Maschinen dennoch Zertifikate beantragen, sofern die entsprechende Gruppenrichtlinie konfiguriert wurde, da dies dem Fallback-Szenario entspricht. Es wird jedoch empfohlen, mit Autoenrollment zu arbeiten, um eine bessere Verwaltung der Zertifikate zu ermöglichen. Unter Anderem werden bei der Fallback-Option keine abgelaufenen Zertifikate archiviert, was zur regelmäßigen Generierung des Ereignisses mit ID 64 der Quelle Microsoft-Windows-CertificateServicesClient-AutoEnrollment auf den Clients führen wird.

Als Sicherheitsgruppen bieten sich beispielsweise an:

- Domain Computers (ist bereits in der Liste enthalten)

- Domain Controllers (muss der Liste hinzugefügt werden)

Falls die Active Directory Gesamtstruktur aus mehreren Domänen besteht, müssen natürlich alle Gruppen der entsprechenden Domänen eingetragen werden.

Technisch ist die „Enroll“ Berechtigung ausreichend. Es wird allerdings dringend empfohlen, dass auch die „Autoenrollment“ Berechtigung vergeben wird, damit die Zertifikate über diesen Mechanismus verteilt und vom Remotedesktop-Sitzungshost verwendet werden. Das clientseitige Verhalten ist im Artikel „Konfigurieren einer Gruppenrichtlinie (GPO) für Remotedesktop (RDP) Zertifikate" décrit.

Fiche "Nom du sujet

Die Option wird im Artikel „Sur l'option "Build this from Active Directory information" pour les modèles de certificats“ näher beschrieben.

Die Standardeinstellungen der „Workstation Authentication“ Zertifikatvorlage können übernommen werden.

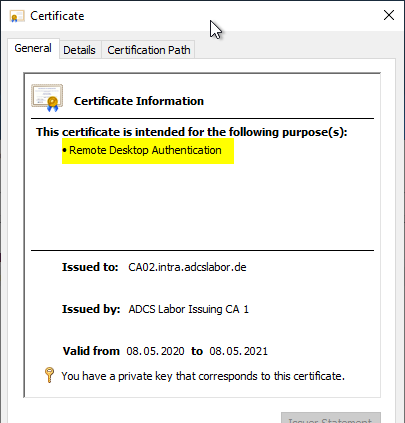

Résultat

In den ausgestellten Zertifikaten wird nun das Remote Desktop Authentication Extended Key Usage angezeigt, da das entsprechende OID-Objekt im Public Key Services Objekt der Gesamtstruktur mit diesem Anzeigenamen verbunden ist und von jedem teilnehmer im Active Directory repliziert wird.

Nächster Schritt: Gruppenrichtlinie konfigurieren

Damit die Zertifikate auch für den Remotedesktop-Sitzungshost verwendet werden, muss nun noch eine entsprechende Gruppenrichtlinie konfiguriert werden. Die Vorgehensweise hierzu ist im Artikel „Konfigurieren einer Gruppenrichtlinie (GPO) für Remotedesktop (RDP) Zertifikate" décrit.

Liens complémentaires :

- Bases de la demande manuelle et automatique de certificats via Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM)

- Planification de la validité des certificats et de la période de renouvellement des certificats d'entité finaux avec auto-enrollment

- Dépannage de la demande automatique de certificat (auto-enrollment) via RPC/DCOM

- Konfigurieren einer Gruppenrichtlinie (GPO) für Remotedesktop (RDP) Zertifikate

- Identifizieren des aktiven Remotedesktop (RDP) Zertifikats

- Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées

Sources externes

- Using certificates in Remote Desktop Services (Microsoft)

- Configuring Remote Desktop certificates (Microsoft, archive.org)

- IDs d'objets associés à la cryptographie Microsoft (Microsoft)

- Remote Desktop server certificates are renewed two times a day despite being valid for one year (Microsoft)

- Remote Desktop Services enrolling for TLS certificate from an Enterprise CA (Rob Greene, Microsoft)

Les commentaires sont fermés.