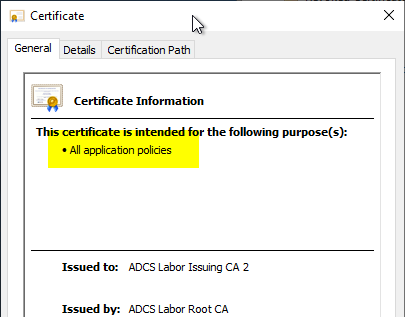

Dans le cas d'infrastructures à clé publique existantes, il se peut que l'on constate que la validité du certificat de l'autorité de certification racine n'a pas fait ses preuves. Par exemple, il se peut qu'elle soit trop courte (le paramètre par défaut de Microsoft ADCS est de cinq ans seulement), voire trop longue, ce qui n'est peut-être pas optimal du point de vue de la sécurité.

Si l'on renouvelle le certificat d'autorité de certification, on souhaite peut-être obtenir une autre durée de validité.

Continuer la lecture de « Verlängern oder verkürzen des Gültigkeitszeitraums von Stammzertifizierungsstellen-Zertifikaten »