Par défaut, le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) demande des certificats à partir du modèle "IPsec (Offline Request)". Ce modèle de certificat date de l'époque de Windows 2000 et ne peut pas être modifié. C'est pourquoi il est recommandé de modifier les paramètres par défaut et d'utiliser ses propres modèles de certificats, qui répondent aux exigences personnelles.

Le service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES) offre la possibilité de demander des certificats auprès d'une autorité de certification pour les périphériques qui ne disposent pas d'un identifiant dans Active Directory (par exemple les périphériques réseau tels que les routeurs, les commutateurs, les imprimantes, les clients légers ou les smartphones et tablettes). Pour une description plus détaillée, voir l'article "Principes de base du service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES)„ .

Konfigurieren der Zertifikatvorlage

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Das SCEP Protokoll unterstützt drei Zertifikatstypen:

- EncryptionTemplate: Ein Zertifikat, welches lediglich für die Verschlüsselung von Daten aber nicht zum Signieren verwendet werden kann. Die Key Usage Erweiterung dieses Zertifikats beinhaltet Key Encipherment (0x20)

- SignatureTemplate: Ein Zertifikat, welches lediglich für zum Signieren, aber nicht für die Verschlüsselung von Daten verwendet werden kann. Die Key Usage Erweiterung dieses Zertifikats beinhaltet Digital Signature (0x80)

- GeneralPurposeTemplate: Ein Zertifikat, welches sowohl zum Signieren als auch für die Verschlüsselung von Daten verwendet werden kann. Die Key Usage Erweiterung dieses Zertifikats beinhaltet Key Encipherment und Digital Signature (0xA0)

Üblicherweise werden jedoch alle drei Einstellungen auf den identischen Wert gesetzt, sodass NDES effektiv nur eine Zertifikatvorlage bedienen kann.

Bezüglich des Inhalts der Zertifikatvorlage ist man völlig frei. Beispielsweise hängt die „Extended Key Usage“ Erweiterung vom gewünschten Anwendungsfall ab. Oft kommt hier beispielsweise „Secure E-Mail“ oder „Client Authentication“ zum Einsatz.

Microsoft utilise le terme "Enhanced Key Usage" (utilisation améliorée des clés), mais la désignation correcte selon le RFC 5280 est "Extended Key Usage"..

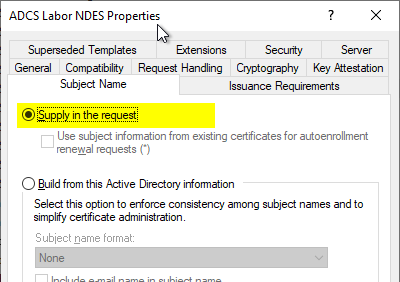

Im Karteireiter „Subject Name“ muss konfiguriert sein, dass der Antragsteller die Identität mit der Zertifikatanforderung mitgibt. Für NDES ist dies zwingend erforderlich, bedeutet aber natürlich auch ein gewisses Sicherheitsrisiko, da die Autorität zur Bestimmung der Identitäten somit an die Antragstellenden Nutzer abgegeben wird.

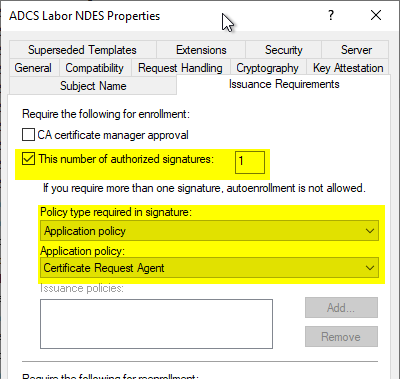

Es empfiehlt sich, in der Karteikarte Issuance Requirements zu konfigurieren, dass Zertifikatanforderungen eine autorisierte Signatur mit der Application Policy „Certificate Request Agent“ benötigen. Zertifikatanforderungen werden von NDES mit dem Enrollment Agent Zertifikat signiert, somit kann auf diese Weise eine weitere Sicherheitsbarriere geschaffen werden: es ist keine Zertifikatbeantragung mehr am NDES-Server vorbei möglich.

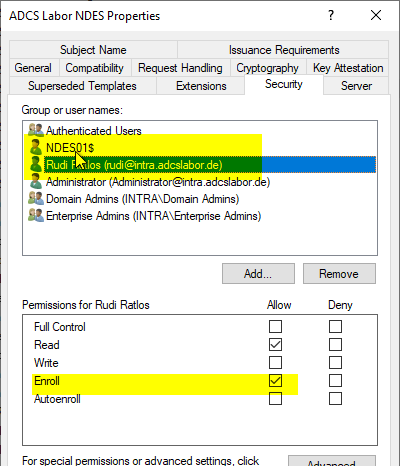

Im Karteireiter „Security“ ist darauf zu achten, dass folgende Entitäten das Enroll-Recht erhalten:

- Die Identität des SCEP Anwendungspools auf dem NDES Server. Dies kann je nach Konfiguration entweder ein Dienstkonto oder das Computerkonto des NDES Servers sein. Die Zertifikate werden mit diesem Konto beantragt.

- Jedes Konto, welches One-Time-Passwörter (OTPs) vom NDES Server beantragen können soll und auf die mscep_admin Anwendung zugreifen wird. NDES prüft die Berechtigung auf der Zertifikatvorlage, um die Berechtigung zur Herausgabe der OTPs zu ermitteln.

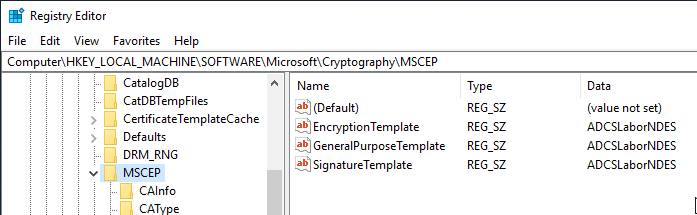

Konfigurieren des NDES Servers, die Zertifikatvorlage zu verwenden

Die Konfiguration der entsprechenden Zertifikatvorlagen ist in der Registry auf dem NDES Server zu finden unter:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP

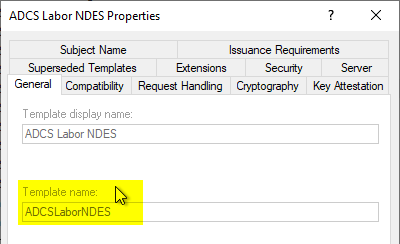

Il faut noter que le nom de l'objet LDAP du modèle de certificat est inscrit, c'est-à-dire le nom sans les espaces.

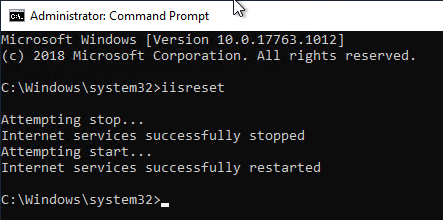

Die Konfiguration wird mit dem iisreset Befehl auf dem NDES Server angewendet.

iisreset

Liens complémentaires :

- Activer le SSL (Secure Sockets Layer) pour le service d'enregistrement des périphériques réseau (NDES)

- Utiliser ses propres modèles de certificats d'autorité d'enregistrement (RA) pour le service d'enregistrement des périphériques réseau (NDES)

Sources externes

- Certreq.exe Syntax (Microsoft)

- Le protocole SCEP (Simple Certificate Enrollment Protocol) n'authentifie pas strictement les demandes de certificat (Université Carnegie Mellon)

Les commentaires sont fermés.