Si vous travaillez avec les Certificate Enrollment Web Services et que vous inscrivez manuellement des politiques d'enregistrement de certificats (Enrollment Policies) sur des ordinateurs clients, vous êtes confronté au phénomène suivant : il n'existe aucune possibilité de les modifier ou de les supprimer dans la console de gestion des certificats.

Continuer la lecture de « Löschen einer manuell konfigurierten Zertifikatbeantragungs-Richtlinie (Enrollment Policy) »Mois : avril 2020

La création d'une politique d'enregistrement des certificats (Enrollment Policy) pour le Certificate Enrollment Policy Web Service (CEP) échoue avec le message d'erreur "This ID conflicts with an existing ID".

Supposons le scénario suivant :

- Un service web Certificate Enrollment Policy (CEP) est mis en œuvre sur le réseau.

- Une politique d'affiliation est configurée.

- Le test de connexion échoue avec le message d'erreur suivant :

The URI entered above has ID: "{{GUID}}". This ID conflicts with an existing ID.

Continuer la lecture de « Die Erstellung einer Zertifikatregistrierungsrichtlinie (Enrollment Policy) für den Certificate Enrollment Policy Web Service (CEP) schlägt fehl mit der Fehlermeldung „This ID conflicts with an existing ID.” » Bases de la demande de certificat via les Certificate Enrollment Web Services (CEP, CES) avec les protocoles MS-XCEP et MS-WSTEP

Avec Windows Server 2008 R2 et Windows 7, une nouvelle fonction a été introduite pour la demande de certificats : Les Certificate Enrollment Web Services, qui sont représentés par deux rôles de serveur :

- Service web de la politique d'inscription des certificats (CEP)

- Services Web d'inscription aux certificats (CES)

Ci-dessous, nous décrivons l'arrière-pensée de ces rôles, leur fonctionnement ainsi que les scénarios d'utilisation possibles.

Continuer la lecture de « Grundlagen Zertifikatbeantragung über Certificate Enrollment Web Services (CEP, CES) mit den Protokollen MS-XCEP und MS-WSTEP »Bases de la demande manuelle et automatique de certificats via le Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) avec le protocole MS-WCCE

Nous décrivons ci-dessous le processus qui se déroule en arrière-plan lors de la demande manuelle ou automatique de certificats afin d'atteindre le plus haut degré d'automatisation possible.

Continuer la lecture de « Grundlagen manuelle und automatische Zertifikatbeantragung über Lightweight Directory Access Protocol (LDAP) und Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) mit dem MS-WCCE Protokoll »Exécution manuelle du processus d'auto-enrollment

Par défaut, tous les membres du domaine répliquent automatiquement l'objet Public Key Services de la structure globale d'Active Directory par le processus d'auto-enrollment. Les déclencheurs sont les suivants

- à l'ouverture de session de l'utilisateur (sur les ordinateurs, lorsque le compte de l'ordinateur se connecte, c'est-à-dire au démarrage du système)

- Par minuterie toutes les 8 heures.

- Lors d'une mise à jour de la stratégie de groupe, à condition qu'il y ait eu un changement.

Si l'on ne souhaite pas attendre que l'auto-enrollment soit déclenché automatiquement, il est également possible de le lancer manuellement. Les différentes manières d'exécuter le processus d'auto-enrollment sont décrites ci-dessous.

Continuer la lecture de « Manuelles Ausführen des Autoenrollment Prozesses »Associer un groupe de sécurité universel à un identifiant d'objet (OID) dans le service d'annuaire Active Directory (Authentication Mechanism Assurance)

L'assurance du mécanisme d'authentification (AMA) offre la possibilité de lier l'adhésion à un groupe de sécurité à l'inscription avec un certificat de carte à puce contenant un identifiant d'objet (OID) spécifique.

Si l'utilisateur ne se connecte pas avec son certificat de carte à puce, mais avec son nom d'utilisateur et son mot de passe, il n'est pas non plus membre du groupe de sécurité.

Ci-dessous, nous décrivons comment établir le lien entre le certificat et le groupe de sécurité.

Continuer la lecture de « Eine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance) »Configurer un modèle de certificat Secure Socket Layer (SSL) pour serveur web

Ci-dessous, des instructions pour la configuration d'un modèle de serveur web avec les paramètres recommandés.

Continuer la lecture de « Konfigurieren einer Secure Socket Layer (SSL) Zertifikatvorlage für Web Server »Noms distinctifs relatifs (RDN) autorisés dans le Subject Distinguished Name (DN) des certificats délivrés

En principe, le RFC 5280 l'utilisation de n'importe quelle chaîne de caractères dans le Subject Distinguished Name (DN) d'un certificat. Les champs courants sont, dans la norme X.520 sont décrits. Le site Des restrictions de longueur sont également recommandées par l'UIT-T. Les abréviations courantes d'aujourd'hui sont principalement issues du RFC 4519.

Cependant, par défaut, les Microsoft Active Directory Certificate Services n'autorisent que certains RDN.

Les noms distinctifs relatifs (RDN) suivants sont acceptés par défaut par l'autorité de certification Active Directory Certificate Services (ADCS) :

Continuer la lecture de « Erlaubte Relative Distinguished Names (RDNs) im Subject Distinguished Name (DN) ausgestellter Zertifikate »Inspecter une demande de certificat (CSR)

On souhaite souvent vérifier une demande de certificat avant de la transmettre à une autorité de certification - ou avant d'émettre le certificat - pour s'assurer qu'elle contient les valeurs souhaitées.

La manière d'y parvenir est décrite ci-dessous.

Continuer la lecture de « Eine Zertifikatanforderung (CSR) inspizieren »Modifier ultérieurement le Subject Distinguished Name (DN) d'une demande de certificat (CSR)

Il est parfois nécessaire de modifier le Subject Distinguished Name (également appelé Subject, Subject DN, demandeur ou sujet) d'une demande de certificat avant l'émission du certificat.

Dans certaines circonstances, cela est tout à fait possible, comme décrit ci-dessous.

Continuer la lecture de « Den Subject Distinguished Name (DN) einer Zertifikatanforderung (CSR) nachträglich verändern »Configurer un modèle de certificat pour Authentication Mechanism Assurance (AMA)

L'assurance du mécanisme d'authentification (AMA) offre la possibilité de lier l'adhésion à un groupe de sécurité à l'inscription avec un certificat de carte à puce contenant un identifiant d'objet (OID) spécifique.

Si l'utilisateur ne se connecte pas avec son certificat de carte à puce, mais avec son nom d'utilisateur et son mot de passe, il n'est pas non plus membre du groupe de sécurité.

Ci-dessous, nous décrivons comment générer un modèle de certificat à utiliser avec l'assurance du mécanisme d'authentification.

Continuer la lecture de « Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA) »Inclure la politique d'émission Wildcard (All Issuance Policies) dans un certificat d'autorité de certification

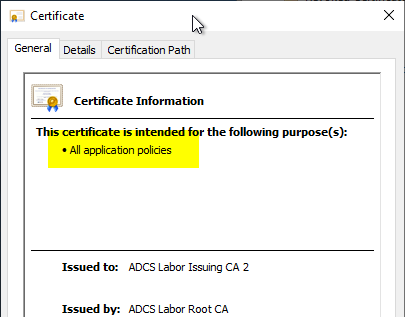

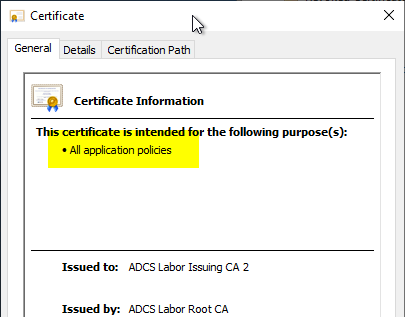

Si l'on installe une autorité de certification émettrice (Issuing CA) et que l'on ne demande pas explicitement une politique d'émission (Issuance Policy), le certificat d'autorité de certification qui en résulte ne contient pas de politique d'émission.

Si vous souhaitez inclure la politique d'émission générique (All Issuance Policies) dans le certificat de l'autorité de certification, procédez comme suit :

Continuer la lecture de « Die Wildcard Ausstellungsrichtlinie (All Issuance Policies) in ein Zertifizierungsstellen-Zertifikat aufnehmen »Inclure les directives d'émission (Issuance Policies) pour la Trusted Platform (TPM) Key Attestation dans un certificat d'autorité de certification

Si l'on installe une autorité de certification émettrice (Issuing CA) et que l'on ne demande pas explicitement une politique d'émission (Issuance Policy), le certificat d'autorité de certification qui en résulte ne contient pas de politique d'émission.

Si l'on souhaite inclure les directives d'émission (Issuance Policies) pour Trusted Platform (TPM) Key Attestation dans le certificat d'autorité de certification, il faut procéder comme suit.

Continuer la lecture de « Die Ausstellungsrichtlinien (Issuance Policies) für Trusted Platform (TPM) Key Attestation in ein Zertifizierungsstellen-Zertifikat aufnehmen »Déterminer et exporter un certificat d'approbation du module TPM (Trusted Platform Module)

Si l'on souhaite utiliser la Trusted Platform Module (TPM) Key Attestation, on a l'option d'attester le TPM entre autres par le biais du certificat d'endossement (EkCert). La manière d'obtenir cette information est décrite ci-dessous.

Continuer la lecture de « Ermitteln und Exportieren eines Trusted Platform Module (TPM) Endorsement Zertifikats »Déterminer la somme de contrôle (hash) d'une clé d'endossement Trusted Platform (TPM)

Si l'on souhaite utiliser l'attestation de clé du Trusted Platform Module (TPM), on a l'option d'attester le TPM entre autres par la clé d'endossement (EkPub). La manière d'obtenir cette information est décrite ci-dessous.

Continuer la lecture de « Die Prüfsumme (Hash) eines Trusted Platform (TPM) Endorsement Key ermitteln »