Comme tout logiciel les services de certificats Microsoft Active Directory sont également soumis à certaines limitesLes produits de la marque sont soumis à des contraintes imposées par leur conception.

Il n'est pas aussi évident de répondre à la question de savoir combien de Noms alternatifs des demandeurs (Subject Alternative Name, SAN) être délivrés avec l'autorité de certification Microsoft.

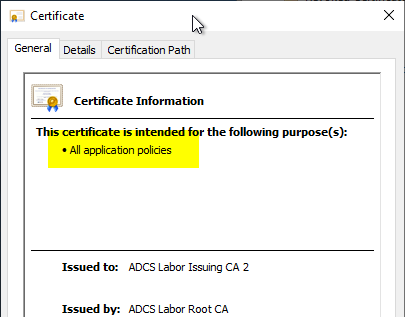

L'IETF RFC 5280 décrit la structure pour les Subject Alternative Names comme suit :

SubjectAltName ::= GeneralNamesContinuer la lecture de « Wie viele Alternative Antragstellernamen (engl. Subject Alternative Name, SAN) unterstützen die Active Directory Certificate Services? »