Vor der Installation einer eigenständigen Stammzertifizierungsstelle (Standalone Root CA) kommt die Frage auf, welche kryptographischen Algorithmen eingesetzt werden sollen.

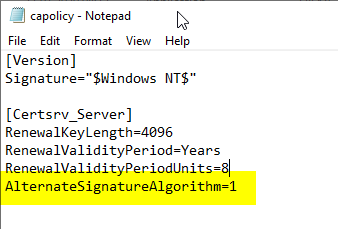

Während der Installation der Zertifizierungsstelle können Konfigurationsparameter über eine Konfigurationsdatei namens capolicy.inf um Windows-Verzeichnis (üblicherweise C:\Windows) angegeben werden.

In der Katrgorie CertSrv_Server muss eine Direktive AlternateSignatureAlgorithm=1 eingetragen werden.

Diese Einstellung bewirkt zunächst, dass das eigene Zertifizierungsstellen-Zertifikat mit PKCS#1 Version 2.1 (RFC 3447) signiert wird. Die Einstellung wird darüber hinaus auch bewirken, dass in der Registrierung der Zertifizierungsstelle unter…

HKLM\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Common-Name-der-Zertifizierungsstelle}\CSP

…ein DWORD-Wert „AlternateSignatureAlgorithm“ mit Inhalt „1“ angelegt wird, welche wiederum bewirkt, dass auch von der Zertifizierungsstelle ausgestellte Zertifikate mit PKCS#1 Version 2.1 signiert werden.

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Die Einstellung wirkt sich insgesamt bei einer Stammzertifizierungsstelle also aus auf:

- Das eigene Zertifizierungsstellen-Zertifikat

- Von der Zertifizierungsstelle ausgestellte Zertifikate

- Von der Zertifizierungsstelle ausgestellte Sperrlisten

Dans le dernier livre „officiel“ sur les services de certificats Microsoft Active Directory, „Sécurité de l'infrastructure de clés publiques et des certificats de Microsoft Windows Server 2008“Dans le livre de Brian Komar, on parle à tort de DiscreteSignatureAlgorithm, et les valeurs étaient exactement inversées. Au moment de l'impression du livre, c'était également correct, mais lors du passage de la version bêta de Windows Server 2008 à la version finale, la directive a été rebaptisée „AlternateSignatureAlgorithm“, y compris le fonctionnement inverse. Ainsi, PKCS#1 a continué à être utilisé par défaut dans la version 1.5 si la directive n'était pas explicitement configurée.

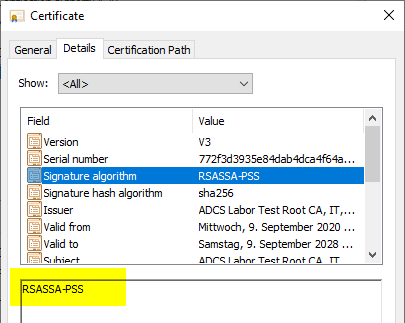

Anschließend kann die Installation der Zertifizierungsstelle durchgeführt werden. Das resultierende Stammstellenzertifikat sollte den entsprechenden Signaturalgorithmus anzeigen.

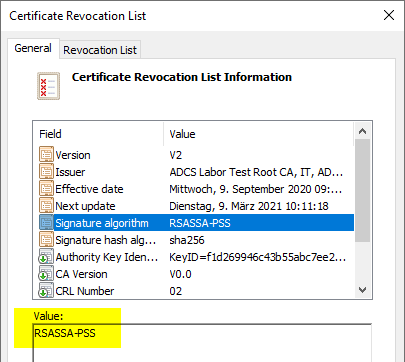

Gleiches gilt für von der Zertifizierungsstelle ausgestellte Zertifikate und Sperrlisten.

Les commentaires sont fermés.