Nach der Installation einer Zertifizierungsstelle, nach der Migration auf einen neuen Server, oder nach umfangreicheren Wartungsarbeiten sollte ein ausgiebiger Funktionstest erfolgen, um sicherzustellen, dass alle Komponenten der Zertifizierungsstelle wie gewünscht arbeiten.

Effectuer un test de fonctionnement

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Zu einem Funktionstest der Zertifizierungsstelle gehören die folgenden Schritte:

- Überprüfung der Verbindung zum privaten Schlüssel

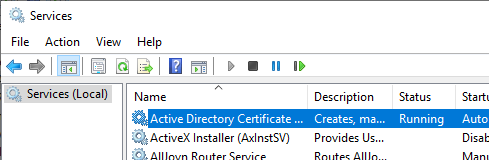

- Start des Zertifizierungsstellen-Dienstes sicherstellen

- Überprüfen der Ereignisanzeige der Zertifizierungsstelle

- Die Verbindung zum Enrollment-Interface der Zertifizierungsstelle testen

- Zertifizierungsstellen-Austausch-Zertifikat generieren und überprüfen

- Eine Zertifikatvorlage auf Zertifizierungsstelle veröffentlichen

- Ein Zertifikat von der Zertifizierungsstelle beantragen

- Ein Zertifikat widerrufen

- Eine Zertifikatsperrliste veröffentlichen

- Erneutes überprüfen des Zertifikats

Details: Überprüfung der Verbindung zum privaten Schlüssel

Insbesondere, wenn ein Hardware Security Modul eingesetzt wird, sollte zu allererst überprüft werden, ob die Verbindung zu diesem funktioniert und das private Schlüsselmaterial von der Zertifizierungsstelle verwendet werden kann. Die Vorgehensweise hierfür ist im Artikel „Überprüfen der Verbindung zum privaten Schlüssel eines Zertifikate (z.B. bei Einsatz eines Hardware Security Moduls)" décrit.

Details: Start des Zertifizierungsstellen-Dienstes sicherstellen

Als nächstes sollte überprüft werden, ob der Zertifizierungsstellen-Dienst korrekt startet.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The system cannot find the file specified. 0x2 (WIN32 : 2 ERROR_FILE_NOT_FOUND)“.“

- Le service d'autorité de certification ne démarre pas et renvoie le message d'erreur "Object was not found. 0x80090011 (-2146893807 NTE_NOT_FOUND)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The device that is required by this cryptographic provider is not ready for use. 0x80090030 (-2146893776 NTE_DEVICE_NOT_READY)“.“

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur „The parameter is incorrect. 0x80070057 (WIN32 : 87 ERROR_INVALID_PARAMETER)“.“

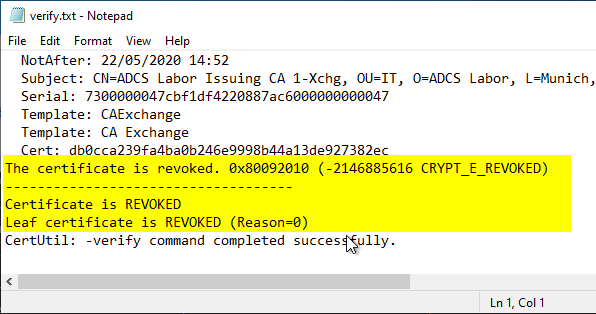

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "The certificate is revoked. 0x80092010 (-2146885616 CRYPT_E_REVOKED)".

- Der Zertifizierungsstellen-Dienst startet nicht und wirft die Fehlermeldung „The data is invalid. 0x8007000d (WIN32: 13 ERROR_INVALID_DATA).“

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider. 0x800b0109 (-2146762487 CERT_E_UNTRUSTEDROOT)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "A certificate chain could not be built to a trusted root authority. 0x800b010a (-2146762486 CERT_E_CHAINING)".

- Le service d'autorité de certification ne démarre pas et affiche le message d'erreur "The revocation function was unable to check revocation because the revocation server was offline. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE)".

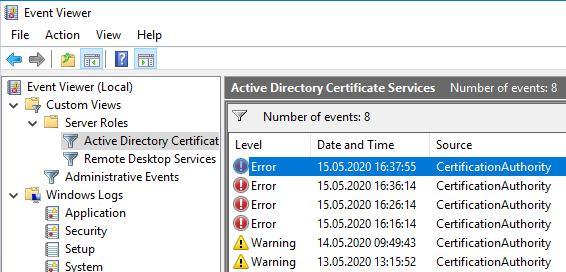

Details: Überprüfen der Ereignisanzeige der Zertifizierungsstelle

Füe Informationen zu den einzelnen Ereignissen siehe Artikel „Aperçu des événements Windows générés par l'autorité de certification„ .

Zunächst sollte die Windows-Ereignisanzeige auf der Zertifizierungsstelle nach allen Ereignissen der Zertifizierungsstelle untersucht werden, die auf einen Fehler hinweisen könnten. Hierzu gibt es in der Ereignisanzeige eine vorgefertigte Ansicht unter „Custom Views“ – „Server Roles“ – „Active Directory Certificate Services“, welche bereits die benötigten Filter auf die Ereignisanzeige definiert hat.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- Details zum Ereignis mit ID 27 der Quelle Microsoft-Windows-CertificationAuthority

- Détails de l'événement ID 44 de la source Microsoft-Windows-CertificationAuthority

- Détails de l'événement ID 74 de la source Microsoft-Windows-CertificationAuthority

- Détails de l'événement avec ID 100 de la source Microsoft-Windows-CertificationAuthority

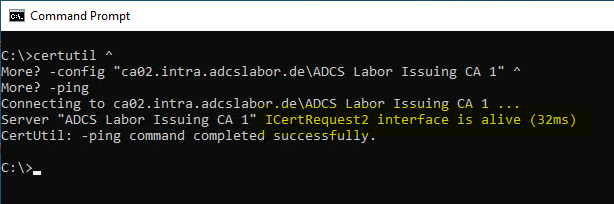

Details: Verbindung zum Enrollment-Interface der Zertifizierungsstelle testen

Zunächst sollte ein einfacher Test durchgeführt werden, ob Clients eine Verbindung zur Zertifizierungsstelle aufnehmen können. Dies kann mit folgendem Kommandozeilenbefehl erreicht werden:

certutil -config {ConfigString} -ping

Der ConfigString bezeichnet hierbei die Verbindungsinformation zur Zertifizierungsstelle im Format „{Servername}\{Common-Name}“.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

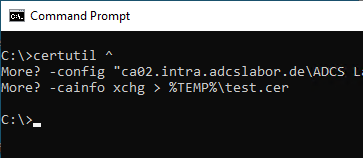

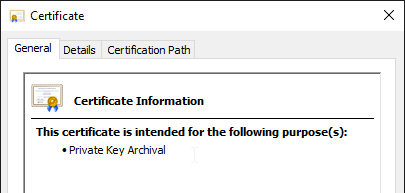

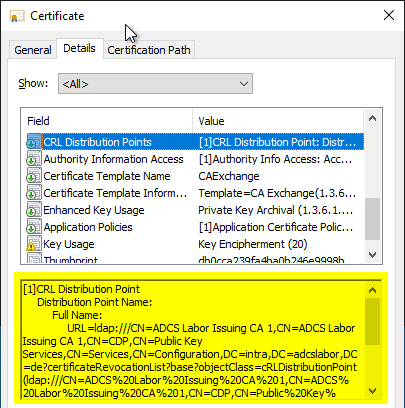

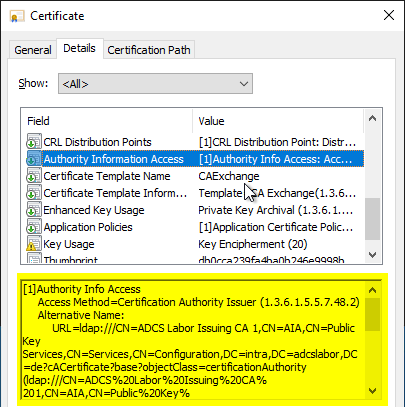

Details: Zertifizierungsstellen-Austausch-Zertifikat generieren und überprüfen

Um sicherzustellen, dass die Zertifizierungsstelle die Sperrlistenverteilungspunkte (CRL Distribution Point, CDP), Informationen für den Stellenzugriff (Authority Information Access, AIA) und Zertifikatrichtlinien in die ausgestellten Zertifikate schreibt, wird ein Zertifikat benötigt, dessen Inhalte anschließend überprüft werden.

Die anschließende Prüfung kann prizipiel mit jedem beliebigen von der Zertifizierungsstelle ausgestellten Zertifikat erfolgen. Das Zertifizierungsstellen-Austausch-Zertifikat bietet sich jedoch an, da dieses automatisch von der Zertifizierungsstelle erzeugt wird und von jedem Benutzer im Active Directory angefragt werden kann. So entfällt an dieser Stelle vorerst der Bedarf zur potentiell umständlichen Erstellung einers Zertifikatantrags.

Das Zertifikat für den Zertifizierungsstellen-Austausch kann mit folgendem Kommandozeilenbefehl erzeugt werden:

certutil -cainfo xchg > test.cer

Der Befehl kann wie oben aufgeführt direkt auf der Zertifizierungsstelle ausgeführt werden. Bei einer Active Directory integrierten Zertifizierungsstelle kann er auch von einem anderen Domänenmitglied ausgeführt werden, wenn der -config Schalter mit dem Config String (Servername\Common-Name) als Argument mit angegeben wird.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

Das mit dem Befehl erstellte Zertifikat kann nun per Doppelklick inspiziert werden.

Folgende Inhalte des Zertifikats müssen überprüft werden:

- Points de distribution de la liste de blocage

- Zugriff auf Stelleninformationen

- Zertifikatrichtlinien

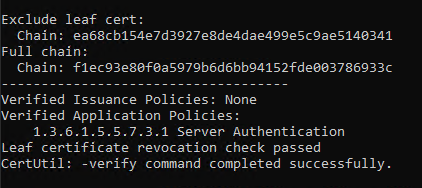

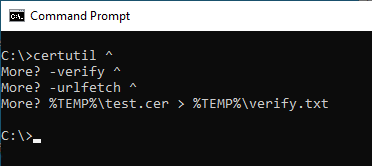

Die im Zertifikat angegebenen Adressen für Sperrlistenverteilungspunkte (CRL Distribution Point, CDP), Informationen für den Stellenzugriff (Authority Information Access, AIA) können anschließend mit folgendem Kommandozeilenbefehl überprüft werden:

certutil -verify -urlfetch {Dateiname}.cer

Der -urlfetch Schalter umgeht das lokale Caching, und führt zu einer Kommandozeilen-Ausgabe anstelle einer graphischen Oberfläche. Näheres hierzu siehe Artikel „Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache)„ .

Aufgrund der umfangreichen Ausgabe wird empfohlen, die Kommandozeilenausgabe in eine Textdatei umzuleiten.

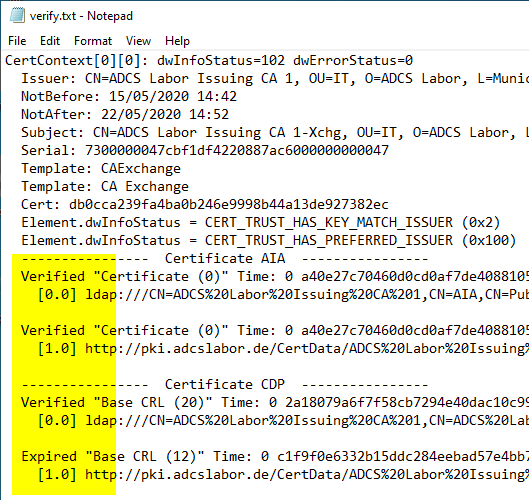

In der Kommandozeilenausgabe findet sich das jeweilige Prüfergebnis für alle Adressen aller Zertifikate in der Kette. Diese sollten allesamt erfolgreich überprüft worden sein. Fehler werden mit einem detaillierten Fehlercode ausgegeben, der die Ursache beschreibt.

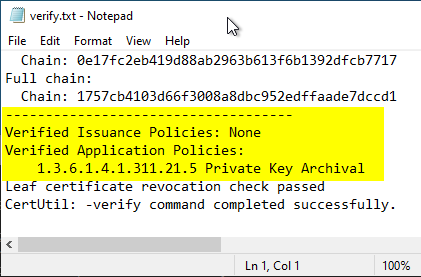

Am Ende der Kommandozeilenausgabe finden sich die Prüfergebnisse für Zertifikatrichtlinien, Sperrstatus und Vertrauensstatus (nur im Fehlerfall).

Details: Eine Zertifikatvorlage auf der Zertifizierungsstelle veröffentlichen

Um die Berechtigungen der Zertifizierungsstelle auf ihr pKIEnrollmentService Objekt zu überprüfen, und anschließend ein Zertifikat beantragen zu können, sollte nun eine Zertifikatvorlage auf der Zertifizierungsstelle veröffentlicht werden.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- La publication d'un modèle de certificat sur une autorité de certification échoue avec le message d'erreur "The template information on the CA cannot be modified at this time. Cela est probablement dû au fait que le service CA n'est pas en cours d'exécution ou qu'il y a des retards de réplication. L'accès est refusé. 0x80070005 (WIN32 : 5 ERROR_ACCESS_DENIED)"

- Nach der Migration der Zertifizierungsstelle auf einen neuen Server können keine eigenen Zertifikatvorlagen mehr veröffentlicht werden

Details: Ein Zertifikat von der Zertifizierungsstelle beantragen

Um zu überprüfen, ob die Zertifikatregistrierungs-Richtlinien korrekt konfiguriert sind, und ob die Zertifizierungsstelle Zertifikatanträge signieren kann, sollte nun ein Zertifikat von der zuvor veröffentlichten Zertifikatvorlage beantragt werden.

Falls sich die Zertifizierungsstelle wie im Artikel „Mettre une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) en mode maintenance“ beschrieben im Wartungsmodus befindet, muss dem beantragenden Benutzer- oder Computerobjekt das Recht „Request Certificates“ in den Sicherheitseinstellungen der Zertifizierungsstelle vorübergehend explizit gewährt werden, bis der Wartungsmodus wieder verlassen wird.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung „0x800b0101 (-2146762495 CERT_E_EXPIRED)“

- Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung „The encryption certificate for the certification authority (CA) could not be retrieved. Error: The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)”

- Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung „0x8009400b (-2146877429 CERTSRV_E_NO_VALID_KRA)“

- La demande de certificat échoue avec le message d'erreur "You cannot request a certificate at this time because no certificate types are available".

- La demande de certificat échoue avec le message d'erreur "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)".

- La demande de certificat échoue avec le message d'erreur "The requested operation cannot be completed. The computer must be trusted for delegation and the current user account must be configured to allow delegation. 0x80090345 (-2146892987 SEC_E_DELEGATION_REQUIRED).". Lors de l'importation de fichiers PFX, la clé privée est manquante.

- La demande de certificat pour les contrôleurs de domaine échoue avec le message d'erreur "The RPC server is unavailable. 0x800706ba (WIN32 : 1722 RPC_S_SERVER_UNAVAILABLE)".

- Die Beantragung eines Zertifikats schlägt fehl mit der Fehlermeldung „A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted.“

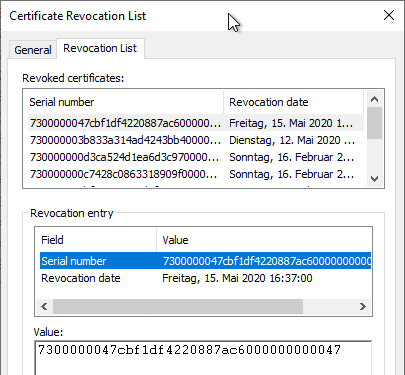

Details: Ein Zertifikat widerrufen

Um zu überprüfen, ob der Widerruf eines Zertifikats korrekt von allen Teilnehmern im Netzwerk erkannt wird, sollte das zuvor beantragte Zertifikat nun widerrufen werden. Die Vorgehensweise zum Widerrufen eines Zertifikats ist im Artikel „Révocation d'un certificat délivré" décrit.

Details: Eine Zertifikatsperrliste ausstellen

Nachdem das Zertifikat widerrufen wurde, kann nun die Erstellung einer Zertifikatsperrliste getestet werden. Die Vorgehensweise zum Ausstellen einer Zertifikatsperrliste ist im Artikel „Création et publication d'une liste de révocation de certificats" décrit.

Die Zertifikatsperrliste sollte nun erstellt und die Seriennummer des widerrufenen Zertifikats auf dieser wieder zu finden sein.

Si vous rencontrez des problèmes lors de cette étape, les articles suivants peuvent vous être utiles :

- La publication manuelle d'une liste de révocation de certificats (CRL) dans Active Directory échoue avec le message d'erreur 0x8007202b (WIN32 : 8235 ERROR_DS_REFERRAL)

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "The directory name is invalid. 0x8007010b (WIN32/HTTP : 267 ERROR_DIRECTORY)"

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Access is denied. 0x80070005 (WIN32 : 5 ERROR_ACCESS_DENIED)".

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Directory object not found. 0x8007208d (WIN32 : 8333 ERROR_DS_OBJ_NOT_FOUND)".

- La publication d'une liste de révocation de certificats (CRL) échoue avec le message d'erreur "Insufficient access rights to perform the operation. 0x80072098 (WIN32 : 8344 ERROR_DS_INSUFF_ACCESS_RIGHTS)".

Details: Erneutes überprüfen des Zertifikats

Das widerrufene Zertifikat sollte sich nun auf der Sperrliste befinden und sollte von den Teilnehmern als widerrufen erkannt werden. Daher sollten die im Abschnitt „Zertifizierungsstellen-Austausch-Zertifikat generierten und überprüfen“ beschriebenen Schritte zur Überprüfung der Adressen innerhalb des Zertifikats nun erneut durchgeführt werden.

Sicherheitshalber sollte der lokale Cache für die Sperrinformationen vorher gelöscht werden, wie es im Artikel „Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache) “ beschrieben wird.

Der Widerruf des Zertifikats sollte nun korrekt erkannt und gemeldet werden.

Falls ein Online Responder eingesetzt wird, verfügt dieser über einen Server-seitigen Cache, sodas er den Widerruf des Zertifikats erst reflektiert, wenn die vorige Zertifikatsperrliste abgelaufen ist.

Liens complémentaires :

- Révocation d'un certificat délivré

- Création et publication d'une liste de révocation de certificats

- Konfiguration der Sperrlistenverteilpunkte (CDP) und der Authority Information Access (AIA) Erweiterung einer Zertifizierungsstelle

- Consulter et supprimer le cache d'adresses des listes de blocage (CRL URL Cache)

- Mettre une autorité de certification intégrée à Active Directory (Enterprise Certification Authority) en mode maintenance

Les commentaires sont fermés.